18 migliori controlli online sulla sicurezza dei siti Web

Controlla la sicurezza del sito web online

Garantire la sicurezza di un sito web è un aspetto fondamentale per mantenere una presenza online. Che tu gestisca un blog personale o una grande piattaforma di e-commerce, l'importanza di salvaguardare il tuo sito dalle minacce informatiche non può essere sopravvalutata. Con l'avvento di sofisticate tecniche di hacking, è essenziale utilizzare strumenti e pratiche in grado di proteggere efficacemente le risorse digitali da accessi non autorizzati e potenziali danni. Se desideri verificare la sicurezza del sito Web online, continua a leggere per scoprire i 18 migliori controlli della sicurezza del sito Web online, i fatti, i casi d'uso, le caratteristiche principali e per selezionare il controllo della sicurezza del sito Web online più adatto a te.

La necessità di verificare la sicurezza del sito Web online

Il panorama digitale è pieno di rischi che possono compromettere l’integrità dei siti web. I criminali informatici sono costantemente alla ricerca di vulnerabilità da sfruttare, rendendo imperativo che i proprietari di siti web rimangano vigili. Una singola violazione può portare a perdite finanziarie significative, danni alla reputazione e all’erosione della fiducia dei clienti. È qui che entra in gioco la necessità di verificare la sicurezza del sito web online.

I controlli di sicurezza del sito Web sono valutazioni complete che esaminano vari aspetti di un sito Web per identificare potenziali lacune nella sicurezza. Questi controlli comprendono la scansione alla ricerca di malware, la valutazione del sito per vulnerabilità come SQL injection o cross-site scripting (XSS) e la garanzia che il sito Web non venga inserito nella lista nera dei motori di ricerca a causa di attività sospette. Eseguendo controlli di sicurezza regolari, i proprietari di siti Web possono rilevare tempestivamente i problemi e adottare misure correttive prima che gli aggressori possano causare danni.

Inoltre, la sicurezza del sito web non significa solo proteggere i propri dati, ma anche salvaguardare le informazioni dei propri utenti. Con regolamenti come il regolamento generale sulla protezione dei dati (GDPR) imponendo norme rigorose sulla protezione dei dati, la mancata protezione del proprio sito web può portare a ripercussioni legali e multe salate.

Controlla la sicurezza del sito web online

Per affrontare queste preoccupazioni, sono stati sviluppati una varietà di strumenti e servizi online per aiutare i proprietari di siti web a verificare e migliorare la sicurezza del proprio sito. Questi strumenti possono eseguire la scansione delle vulnerabilità note, verificare la presenza di aggiornamenti software e monitorare gli attacchi in corso. Alcuni offrono anche funzionalità di patch e risposta automatizzate, riducendo il tempo e le competenze tecniche necessarie per mantenere una presenza online sicura.

La necessità di verificare la sicurezza dei siti Web online è innegabile nel mondo odierno dominato da Internet. Gestendo in modo proattivo la sicurezza del tuo sito web, non solo proteggi la tua attività, ma contribuisci anche a un ecosistema Internet più sicuro per tutti. Ricordate, il costo della prevenzione è sempre inferiore al costo del ripristino dopo una violazione della sicurezza.

18 migliori controlli online sulla sicurezza dei siti Web

- Snyk

- SiteLock

- SUCURI

- Qualys

- Proprietà intellettuale criminale

- Quttera

- Sicurezza HostedScan

- Sicurezza JFrog

- Intruso

- UpGuard

- Attaccamento

- Protezione del sito

- Probabilmente

- Osservatorio

- Strumenti Pentest

- Scanner dei cookie Web

- ImmuniWeb

- Detectify

Come funziona Verifica la sicurezza del sito web online?

Controlla le funzioni online di sicurezza del sito Web eseguendo la scansione dei siti Web per individuare vulnerabilità e malware. Questi controlli sono essenziali per identificare potenziali minacce alla sicurezza che potrebbero compromettere l'integrità e la sicurezza di un sito web. Il processo prevede l'utilizzo di strumenti automatizzati che valutano in remoto un sito per problemi quali software obsoleto, iniezioni di codice dannoso e altri rischi per la sicurezza. Questi strumenti possono valutare rapidamente un sito Web senza la necessità di installare software o plug-in, rendendo il processo comodo ed efficiente.

Una volta avviata la scansione, lo strumento controlla il sito Web rispetto a vari database e criteri, comprese liste di blocco per siti dannosi noti e verifica la presenza di software obsoleto o vulnerabile. Esegue inoltre la scansione del codice del sito Web per rilevare eventuali malware o script sospetti. Dopo la scansione, questi strumenti spesso forniscono un rapporto che dettaglia i risultati, comprese le vulnerabilità identificate e le raccomandazioni per la risoluzione. Ciò consente ai proprietari di siti Web di adottare misure proattive per proteggere i propri siti, come l'aggiornamento del software, la rimozione di codice dannoso e l'implementazione di misure di sicurezza più forti.

Come scegliere un controllo online della sicurezza del sito web?

Scegliere il giusto strumento di controllo della sicurezza del sito web online implica considerare diversi fattori per garantire una protezione completa per il tuo sito web. L'efficacia di uno strumento di controllo della sicurezza dipende dalla sua capacità di identificare accuratamente le vulnerabilità e fornire informazioni utili per la risoluzione. Quando selezioni uno strumento, considera la sua reputazione e affidabilità. Scegli strumenti apprezzati nella comunità della sicurezza informatica e che abbiano una comprovata esperienza nell’identificazione di un’ampia gamma di problemi di sicurezza.

Un altro fattore importante è la profondità della scansione. Lo strumento dovrebbe essere in grado di eseguire sia scansioni a livello superficiale per vulnerabilità comuni sia analisi più approfondite in grado di scoprire problemi nascosti nel codice del sito Web o nella configurazione del server. Ciò garantisce una valutazione approfondita del livello di sicurezza del sito web.

Anche la facilità d'uso e l'accessibilità dello strumento sono cruciali. Dovrebbe offrire un'interfaccia intuitiva che consenta di avviare facilmente le scansioni e comprendere i report generati. Inoltre, valuta se lo strumento fornisce consigli attuabili per correggere le vulnerabilità identificate, poiché questa guida è preziosa per proteggere efficacemente il tuo sito web.

Infine, considera la frequenza di aggiornamento dello strumento. Le minacce alla sicurezza informatica si evolvono rapidamente, quindi è importante che lo strumento venga aggiornato regolarmente per rilevare le vulnerabilità e i malware più recenti. Uno strumento aggiornato frequentemente può fornire valutazioni di sicurezza più accurate e pertinenti, aiutando a mantenere il tuo sito web al sicuro dalle minacce emergenti.

In sintesi, quando si sceglie uno strumento di controllo della sicurezza del sito Web online, è necessario dare priorità alla reputazione, alla profondità della scansione, alla facilità d'uso, ai consigli utili e alla frequenza di aggiornamento per garantire una protezione completa per il proprio sito Web.

Controlla la sicurezza del sito web

1. Snyk

Snyk è una piattaforma all'avanguardia progettata per migliorare la sicurezza dei siti Web scansionando meticolosamente sia il codice che l'infrastruttura alla ricerca di vulnerabilità e controllando la sicurezza dei siti Web online. Risponde all'esigenza critica di gestione delle vulnerabilità nelle applicazioni Web e nei siti Web interattivi e statici, che sono obiettivi frequenti delle minacce informatiche. Offrendo un semplice processo in tre fasi che include la creazione di un account, l'importazione di un progetto e la revisione dei risultati della scansione, Snyk semplifica il compito di identificare e correggere i problemi di sicurezza. Questo approccio non solo aiuta a proteggere il codice proprietario nei vari ecosistemi web, ma automatizza anche il processo di applicazione delle correzioni necessarie, semplificando così la gestione delle vulnerabilità.

Cosa fa Snyk?

Snyk opera come uno strumento di sicurezza completo che consente agli sviluppatori di identificare e correggere automaticamente le vulnerabilità nel codice, nelle dipendenze, nei contenitori e nell'infrastruttura come codice (IaC). Supporta un'ampia gamma di linguaggi di programmazione e si integra perfettamente in strumenti di sviluppo, pipeline e flussi di lavoro, rendendolo una risorsa indispensabile per le moderne pratiche DevSecOps. Offrendo un livello gratuito con limiti generosi per test open source, container e IaC, Snyk rende la sicurezza accessibile agli sviluppatori a tutti i livelli. La sua capacità di integrarsi con una varietà di piattaforme di controllo del codice sorgente, registri di contenitori, provider cloud e strumenti di integrazione continua ne migliora ulteriormente l'utilità, rendendolo una soluzione versatile per proteggere le applicazioni native del cloud durante l'intero ciclo di vita dello sviluppo del software.

Caratteristiche principali di Snyk

Correzioni automatizzate delle vulnerabilità: Snyk si distingue automatizzando il processo di correzione delle vulnerabilità. Una volta identificato un problema di sicurezza, Snyk genera una richiesta pull con gli aggiornamenti e le patch necessari, semplificando il processo di risoluzione per gli sviluppatori.

Approccio incentrato sullo sviluppatore: La piattaforma è progettata pensando agli sviluppatori e si integra direttamente negli IDE, nei repository e nei flussi di lavoro. Ciò garantisce che la sicurezza sia una parte integrante del processo di sviluppo e non un aspetto secondario.

Database completo delle vulnerabilità: Il Vulnerability Database di Snyk è un tesoro di informazioni sulla sicurezza, che offre approfondimenti avanzati per aiutare a risolvere in modo efficace le vulnerabilità sia open source che container.

Supporto per più lingue e framework: soddisfacendo un'ampia gamma di ecosistemi web, Snyk fornisce supporto per i linguaggi di programmazione più diffusi come JavaScript, Python e PHP, rendendolo uno strumento versatile per gli sviluppatori.

Capacità di integrazione: Snyk vanta ampie opzioni di integrazione con piattaforme di controllo del codice sorgente, registri di contenitori, provider cloud e strumenti CI, consentendo un'integrazione fluida negli ambienti di sviluppo e nei flussi di lavoro esistenti.

Sicurezza dell'infrastruttura come codice (IaC).: Riconoscendo il passaggio verso IaC, Snyk offre funzionalità di scansione specializzate per prevenire errori di configurazione e garantire la sicurezza del codice dell'infrastruttura, ampliando ulteriormente il proprio ambito di applicazione.

Sicurezza open source: Analizzando le dipendenze open source alla ricerca di vulnerabilità, Snyk aiuta a mantenere l'integrità della sicurezza delle applicazioni che si basano su software open source, garantendo tranquillità sia agli sviluppatori che alle organizzazioni.

2. SiteLock

SiteLock offre una suite di servizi completi di sicurezza informatica progettati per proteggere i siti Web da una miriade di minacce online consentendo di verificare la sicurezza dei siti Web online. Essendo una soluzione di sicurezza basata su cloud, è specializzata nella scansione di siti Web alla ricerca di malware, vulnerabilità e altri potenziali rischi per la sicurezza. SiteLock non solo identifica queste minacce, ma fornisce anche strumenti e servizi per risolverle e prevenirle, garantendo che i siti Web rimangano sicuri e operativi. I suoi servizi si rivolgono a un'ampia gamma di utenti, dai piccoli blog personali alle grandi piattaforme di e-commerce, rendendolo un'opzione versatile per i proprietari di siti Web che desiderano salvaguardare la propria presenza online.

Cosa fa SiteLock?

SiteLock funge da vigile protettore dei siti Web, scansionando e identificando continuamente malware, vulnerabilità e altre minacce informatiche. Funziona eseguendo scansioni giornaliere del codice e del database di un sito Web, avvisando i proprietari dei siti Web di eventuali problemi che si presentano. In caso di minaccia rilevata, SiteLock può rimuovere automaticamente il contenuto dannoso, correggere le vulnerabilità e persino ripristinare il sito Web dai backup, se necessario. Il suo approccio proattivo alla sicurezza web garantisce che le minacce vengano affrontate rapidamente, riducendo al minimo il rischio di danni al sito web e ai suoi visitatori. Inoltre, i servizi di SiteLock si estendono fino a includere un firewall per applicazioni Web (WAF) e una rete per la distribuzione di contenuti (CDN), che lavorano insieme per migliorare le prestazioni del sito Web e proteggerlo dagli attacchi informatici più sofisticati.

Caratteristiche principali di SiteLock

Scansione malware quotidiana: SiteLock esegue scansioni regolari dei siti Web dall'esterno verso l'interno, rilevando malware che potrebbero danneggiare il sito o i suoi visitatori.

Rimozione automatica del malware: Una volta rilevato un contenuto dannoso, SiteLock può rimuoverlo automaticamente, garantendo la sicurezza del sito Web e dei suoi utenti.

Firewall per applicazioni Web (WAF): questa funzionalità protegge i siti Web dalle minacce informatiche avanzate, comprese le dieci principali minacce che potrebbero danneggiare un sito.

Rete di distribuzione dei contenuti (CDN): La CDN di SiteLock accelera la velocità del sito Web, il che può migliorare l'ottimizzazione dei motori di ricerca (SEO) e migliorare l'esperienza dell'utente.

Patch di vulnerabilità: Il servizio include uno scanner di vulnerabilità che verifica la presenza di punti deboli nel sistema di gestione dei contenuti (CMS) di un sito Web prima che possano essere sfruttati dagli hacker.

Backup del sito web: SiteLock fornisce soluzioni di backup sicure per i siti Web, proteggendoli da ransomware, danneggiamento dell'hardware ed errori umani.

Sigillo di fiducia SiteLock: i siti Web sicuri e privi di malware possono visualizzare il sigillo di fiducia SiteLock, che ha dimostrato di aumentare la fiducia e i tassi di conversione.

Valutazione del punteggio di rischio: Sfruttando varie variabili, SiteLock fornisce una valutazione del rischio per aiutare i proprietari di siti Web a comprendere le proprie vulnerabilità e come mitigarle.

Supporto esperto: è disponibile l'accesso al team di esperti di sicurezza di SiteLock per guida e assistenza nella gestione dei problemi di sicurezza web.

3. SUCURI

SUCURI è uno strumento online completo di controllo della sicurezza dei siti Web progettato per migliorare la sicurezza dei siti Web attraverso meticolosi servizi di scansione e monitoraggio. Offre uno scanner di sicurezza del sito Web gratuito che verifica la presenza di malware, virus, stato della lista nera, errori del sito Web, software obsoleto e codice dannoso. Mentre lo scanner remoto fornisce una valutazione rapida, SUCURI sottolinea anche l’importanza di una scansione completa del sito web sia a livello di client che di server per un controllo di sicurezza approfondito. Questo servizio è particolarmente prezioso per i webmaster che desiderano proteggere i propri siti da potenziali minacce e mantenere una presenza online pulita e sicura. L'approccio di SUCURI alla sicurezza dei siti Web è supportato da un team di professionisti della sicurezza altamente tecnici distribuiti a livello globale, garantendo che lo strumento rimanga aggiornato con le ultime minacce e soluzioni di sicurezza informatica.

Cosa fa SUCURI?

SUCURI funge da guardiano dei siti Web offrendo una suite di servizi di sicurezza volti a rilevare e prevenire le minacce online. Esegue la scansione dei siti Web alla ricerca di malware, liste nere, CMS obsoleti, plug-in ed estensioni vulnerabili e fornisce consigli sulla sicurezza. Oltre alla scansione, SUCURI rimuove attivamente il malware e assiste nel ripristino dei siti compromessi, garantendo che i webmaster possano riprendere il controllo e ripristinare rapidamente la propria reputazione online. La capacità dello strumento di rilevare codice dannoso e posizioni di file infetti eseguendo la scansione del codice sorgente del sito Web esterno è fondamentale per mantenere un sito Web integro. Inoltre, SUCURI monitora i siti Web per anomalie di sicurezza e problemi di configurazione, offrendo controlli regolari che aiutano i webmaster a stare al passo con potenziali violazioni della sicurezza. Questo approccio proattivo alla sicurezza dei siti Web è progettato per offrire tranquillità ai proprietari di siti Web, sapendo che i loro siti sono monitorati e protetti dal panorama in evoluzione delle minacce informatiche.

Caratteristiche principali di SUCURI

Rimozione malware e riparazione attacchi hacker: SUCURI eccelle nell'identificazione e nella rimozione delle infezioni da malware, offrendo una risposta rapida agli incidenti di hacking per ridurre al minimo i danni e ripristinare l'integrità del sito web.

Monitoraggio lista nera: Mantiene un occhio vigile sulla reputazione del sito Web controllando se è inserito nella lista nera delle principali autorità di sicurezza, garantendo che il traffico e le classifiche SEO non siano influenzati negativamente.

Rilevamento di software obsoleto: SUCURI identifica CMS, plug-in ed estensioni obsoleti, che rappresentano vulnerabilità comuni sfruttate dagli aggressori, e fornisce consigli per gli aggiornamenti per rafforzare la sicurezza.

Rilevamento anomalie di sicurezza: Lo strumento ricerca attività insolite e problemi di configurazione, offrendo approfondimenti sui potenziali rischi per la sicurezza e su come mitigarli.

Monitoraggio regolare della sicurezza: Con una sorveglianza continua, SUCURI garantisce che i siti Web vengano costantemente controllati per individuare malware e altre minacce alla sicurezza, offrendo ai webmaster la massima tranquillità.

Squadra di sicurezza globale: Supportata da un team di professionisti della sicurezza in tutto il mondo, l'esperienza di SUCURI nel campo della sicurezza informatica non ha eguali, garantendo che lo strumento sia sempre dotato delle più recenti tecniche di rilevamento e mitigazione delle minacce.

Ottimizzazione della velocità del sito Web: Attraverso la sua rete di distribuzione dei contenuti (CDN), SUCURI non solo protegge i siti Web, ma ne migliora anche la velocità di caricamento, migliorando l'esperienza dell'utente e il SEO.

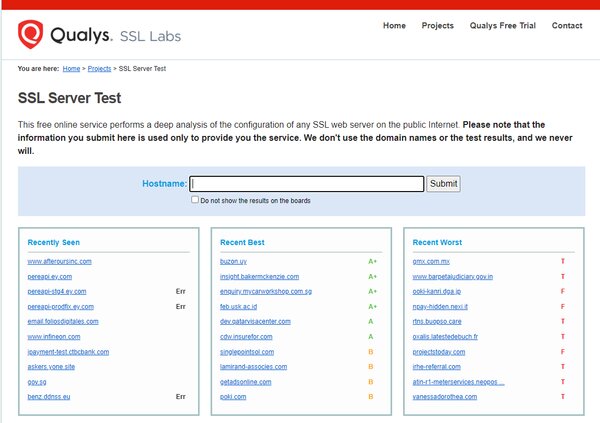

4. Qualys

Qualys è una soluzione di sicurezza e conformità basata su cloud che aiuta le aziende a identificare e mitigare le vulnerabilità in un'ampia gamma di risorse IT, incluso il controllo della sicurezza dei siti Web online. Fornisce, tra gli altri, una suite di strumenti per il monitoraggio continuo, la gestione delle vulnerabilità, la conformità alle policy e la scansione delle applicazioni web. Qualys è progettato per aiutare le organizzazioni a semplificare le operazioni di sicurezza IT e a ridurre i costi di conformità fornendo informazioni critiche sulla sicurezza e automatizzando vari aspetti del processo di sicurezza IT.

Cosa fa Qualys?

Qualys offre una solida piattaforma per proteggere le infrastrutture IT e le applicazioni web. Esegue la scansione e identifica continuamente le vulnerabilità all'interno delle risorse di rete, inclusi server, dispositivi di rete ed endpoint. La piattaforma è in grado di gestire sia le vulnerabilità interne che quelle esposte a Internet, fornendo una visione completa dello stato di sicurezza di un'organizzazione. Qualys offre anche reporting di conformità, sfruttando una vasta base di conoscenze mappata su standard e framework di settore. Il suo modello Software-as-a-Service (SaaS) consente un facile accesso da qualsiasi browser Web, consentendo alle organizzazioni di gestire i rischi per la sicurezza senza i problemi di risorse e implementazione associati al software tradizionale.

Caratteristiche principali di Qualys

Scansione e test automatizzati: Qualys Web Application Scanning (WAS) automatizza il processo di scansione e test delle applicazioni web personalizzate, garantendo test regolari che producono risultati coerenti e riducono i falsi positivi.

Gestione delle vulnerabilità: Il servizio Qualys VM fornisce visibilità immediata sulle potenziali vulnerabilità dei sistemi IT, aiutando le organizzazioni a proteggere la propria infrastruttura e a conformarsi alle normative.

Conformità alle politiche: Qualys Policy Compliance (PC) automatizza le valutazioni della configurazione della sicurezza sui sistemi IT, favorendo la riduzione del rischio e la conformità continua alle policy interne ed esterne.

Monitoraggio continuo: Qualys Continuous Monitoring (CM) consente alle organizzazioni di identificare le minacce e monitorare i cambiamenti nei dispositivi connessi a Internet, fornendo notifiche immediate al personale IT quando si verificano cambiamenti.

conformità PCI: Qualys PCI Compliance semplifica il processo di ottenimento della conformità con lo standard PCI DSS (Payment Card Industry Data Security Standard), offrendo una soluzione conveniente e altamente automatizzata per aziende e commercianti online.

Tecnologia dell'agente cloud: Gli agenti cloud di Qualys possono essere installati su vari dispositivi per valutare continuamente la sicurezza e la conformità in tempo reale, fornendo un approccio dinamico alla gestione delle vulnerabilità.

Piattaforma SaaS scalabile: La natura basata sul cloud della piattaforma consente la scalabilità, consentendo a Qualys di crescere insieme alle esigenze di un'organizzazione aggiungendo maggiore capacità di scansione, analisi e reporting.

5. Proprietà intellettuale criminale

Criminal IP è un motore di ricerca Cyber Threat Intelligence (CTI) che offre un approccio unico per migliorare le misure di sicurezza informatica sia per individui che per organizzazioni. Eseguendo la scansione quotidiana delle porte aperte degli indirizzi IP in tutto il mondo, mira a scoprire tutti i dispositivi connessi a Internet, identificando indirizzi IP e domini dannosi nel processo. Utilizzando la tecnologia basata sull'intelligenza artificiale, Criminal IP fornisce una valutazione completa del rischio a 5 livelli per ciascuna minaccia identificata. Questa piattaforma innovativa è progettata per integrarsi perfettamente con l'infrastruttura esistente di un'organizzazione tramite API semplici e facili da usare. Queste API sono in grado di bloccare in tempo reale gli IP con punteggio di rischio o i collegamenti a domini dannosi, impedendo così a potenziali utenti malintenzionati di accedere ai servizi di accesso. Essendo un motore di ricerca basato sul Web, Criminal IP è accessibile da vari dispositivi, inclusi computer, dispositivi mobili e tablet, senza la necessità di installare programmi separati. Si distingue offrendo i suoi servizi come SaaS (Software as a Service), garantendo che gli utenti possano accedere alle sue funzionalità da qualsiasi luogo tramite una connessione Internet.

Cosa fa la Criminal IP?

L’IP criminale funge da soluzione completa per diagnosticare e mitigare le minacce informatiche. Aggrega grandi quantità di Open-Source Intelligence (OSINT) e sovrappone questi dati con algoritmi di rilevamento delle frodi basati sull'intelligenza artificiale e sull'apprendimento automatico. Ciò consente una rapida scansione della rete e l’identificazione di potenziali vulnerabilità all’interno delle risorse informatiche personali o aziendali. Le funzionalità dell'IP criminale vanno oltre il semplice rilevamento, consentendo agli utenti di monitorare in modo proattivo i potenziali vettori di attacco e stare al passo con gli autori malintenzionati. Fornendo informazioni dettagliate relative alle minacce attraverso le funzionalità RICERCA e INTELLIGENZA, gli utenti possono trovare informazioni su Internet su un'ampia gamma di attività dannose, inclusi IP, siti di phishing, collegamenti dannosi e altro ancora. Inoltre, la Criminal IP facilita la gestione della superficie di attacco aiutando i responsabili della sicurezza a identificare risorse e vulnerabilità nascoste, mantenendo così una solida posizione informatica. Le sue capacità di integrazione consentono il blocco tempestivo degli aggressori, rendendolo uno strumento prezioso per la sicurezza informatica, i test di penetrazione, l'analisi delle vulnerabilità e del malware, nonché per scopi di indagine e ricerca.

Caratteristiche principali dell'IP criminale

Rilevamento e blocco delle minacce in tempo reale: L'integrazione API di Criminal IP consente il rilevamento e il blocco di potenziali utenti malintenzionati in tempo reale, migliorando la sicurezza dei servizi di accesso e di altre infrastrutture critiche.

Intelligence completa sulle minacce informatiche: Utilizzando la tecnologia basata sull'intelligenza artificiale, Criminal IP esegue la scansione delle porte aperte degli indirizzi IP a livello globale per identificare indirizzi IP e domini dannosi, fornendo una valutazione dettagliata del rischio a 5 livelli per un'analisi efficace delle minacce.

Integrazione senza soluzione di continuità: La piattaforma offre API semplici e facili da usare che consentono un'integrazione perfetta con l'infrastruttura esistente di un'organizzazione, facilitando il blocco degli IP con punteggio di rischio o dei collegamenti a domini dannosi senza interrompere le operazioni.

Accessibile ovunque: Essendo un servizio SaaS, Criminal IP è accessibile da qualsiasi luogo con una connessione Internet, tramite web, tablet o dispositivi mobili, garantendo che gli utenti possano sfruttare le sue capacità senza la necessità di installare programmi separati.

Funzioni di ricerca versatili: Criminal IP fornisce quattro funzioni di ricerca (Risorsa, Dominio, Immagine ed Exploit) insieme a cinque funzioni di intelligence, tra cui Banner Explorer, Vulnerabilità, Statistiche, Analisi degli elementi e Mappe, per una raccolta completa di informazioni sulle minacce.

Gestione della superficie di attacco: La piattaforma aiuta a identificare le risorse nascoste e le vulnerabilità nei cloud, consentendo ai responsabili della sicurezza aziendale di mantenere la propria posizione informatica e garantire un controllo di sicurezza impeccabile attraverso la gestione delle risorse IT in tempo reale.

6. Quttera

Quttera offre una suite di strumenti progettati per garantire la sicurezza e l'integrità del sito web. Fornisce servizi come il monitoraggio e la rimozione del malware, il monitoraggio del tempo di attività, la protezione DDoS e un firewall per applicazioni web. Inoltre, Quttera include tra le sue funzionalità un controllo della blocklist dei domini, posizionandosi come una soluzione di riferimento per i proprietari di siti Web che desiderano salvaguardare la propria presenza online dalle minacce informatiche.

Cosa fa Quttera?

Quttera è specializzata nel rilevamento e nella mitigazione delle minacce basate sul Web, offrendo una solida piattaforma per la sicurezza dei siti Web. I suoi servizi comprendono la scansione e la rimozione di malware, la fornitura di un firewall per applicazioni Web e la protezione DDoS. Le capacità di Quttera si estendono al monitoraggio sia lato server che lato client, garantendo una copertura completa contro potenziali attacchi. Lo scanner malware della piattaforma è potenziato con un sistema di reporting dettagliato, che consente agli utenti di individuare e affrontare le vulnerabilità in modo efficace.

Caratteristiche principali di Quttera

Scansione e rimozione malware: La funzionalità principale di Quttera risiede nella sua capacità di cercare ed eliminare malware dai siti Web. Ciò include il rilevamento di minacce note e sconosciute, garantendo che anche gli attacchi più sofisticati possano essere identificati e neutralizzati.

Firewall per applicazioni Web (WAF): Il WAF funge da barriera tra un sito Web e Internet, bloccando il traffico dannoso e impedendo l'accesso non autorizzato ai dati e alle risorse del sito.

Protezione DDoS: Quttera fornisce misure per salvaguardare i siti Web dagli attacchi Distributed Denial of Service, che possono sopraffare un sito con traffico e renderlo inaccessibile.

Monitoraggio dei tempi di attività: La piattaforma monitora i siti Web per garantire che rimangano accessibili agli utenti, avvisando i proprietari dei siti in caso di tempi di inattività.

Controllo della lista bloccata dei domini: Quttera controlla se un sito web è stato inserito nella lista nera dai motori di ricerca o da altre autorità online, il che può avere un impatto significativo sulla reputazione di un sito e sul posizionamento nei motori di ricerca.

Rimozione malware automatica e manuale: Oltre ai processi automatizzati, Quttera offre servizi di rimozione manuale del malware, fornendo una pulizia approfondita di eventuali siti infetti.

Rimozione della lista nera: Se un sito web viene inserito nella lista nera, Quttera assiste nel processo di rimozione, aiutando a ripristinare la reputazione del sito presso i motori di ricerca e altri servizi.

Scansione continua lato server: La scansione lato server di Quttera garantisce che il backend di un sito Web sia continuamente monitorato per rilevare malware e altre minacce alla sicurezza.

7. Sicurezza HostedScan

HostedScan Security è una piattaforma di sicurezza informatica onnicomprensiva progettata per semplificare il processo di scansione delle vulnerabilità e gestione dei rischi. Offre una suite di strumenti che lavorano all'unisono per fornire funzionalità di scansione continua e automatizzata utilizzando strumenti open source affidabili come OpenVAS, Zap e Nmap. La piattaforma è progettata su misura per soddisfare le esigenze delle aziende di tutte le dimensioni, dalle startup alle imprese, nonché dei fornitori di servizi gestiti (MSP) e dei fornitori di servizi di sicurezza gestiti (MSSP). HostedScan Security è orgoglioso della propria capacità di presentare una visione completa dell'esposizione al rischio informatico di un'azienda attraverso dashboard intuitivi, avvisi e report dettagliati, rendendolo una scelta affidabile per oltre 10,000 aziende.

Cosa fa HostedScan Sicurezza?

HostedScan Security offre una solida soluzione di scansione delle vulnerabilità che monitora continuamente server, dispositivi, siti Web e applicazioni Web per individuare eventuali punti deboli della sicurezza. Automatizza il rilevamento delle vulnerabilità e fornisce avvisi in tempo reale per garantire che la sicurezza rimanga una priorità assoluta. La piattaforma supporta scansioni autenticate, consentendo un'analisi più approfondita delle applicazioni web accedendo ad aree che richiedono credenziali di accesso. Con HostedScan Security, gli utenti possono anche beneficiare di funzionalità di conformità alla sicurezza di terze parti, personalizzate per soddisfare i requisiti di vari standard come ISO e SOC. Il servizio è progettato per essere non invasivo, con scansioni condotte esternamente per ridurre al minimo l'impatto sulla rete, e mantiene un forte impegno per la sicurezza e la privacy dei dati.

Funzionalità chiave di sicurezza di HostedScan

Gestione centralizzata del rischio: HostedScan Security consente agli utenti di dare rapidamente priorità alle vulnerabilità e generare report concisi per le parti interessate, migliorando il processo decisionale relativo alle minacce alla sicurezza informatica.

Monitoraggio della superficie di attacco: La piattaforma consente l'importazione semplice di domini, IP e account cloud, fornendo una chiara panoramica delle potenziali vulnerabilità nell'infrastruttura digitale.

Soluzioni su misura per gli MSP: HostedScan Security offre soluzioni di scansione delle vulnerabilità scalabili e convenienti progettate specificamente per MSP e MSSP, facilitando un servizio migliore ai loro clienti.

Scansione delle vulnerabilità esterne: Le aziende possono salvaguardare le proprie operazioni con scansioni di vulnerabilità esterne che identificano e segnalano potenziali lacune di sicurezza nelle risorse digitali rivolte al pubblico.

Conformità alla sicurezza di terze parti: La piattaforma aiuta a gestire la conformità alle vulnerabilità per vari standard, garantendo che le aziende soddisfino i requisiti normativi necessari.

Scansione della rete interna: HostedScan Security offre inoltre la possibilità di scansionare in modo sicuro reti private e LAN, contribuendo a proteggere i sistemi interni da potenziali minacce.

Motore di reporting personalizzato: gli utenti possono generare report raffinati e personalizzati, completi e di facile comprensione, adatti a dirigenti, clienti o revisori.

Scansioni di applicazioni Web autenticate: Il servizio include scansioni autenticate che possono accedere e valutare sezioni di applicazioni web disponibili solo per gli utenti registrati, offrendo una valutazione della sicurezza più approfondita.

8. Sicurezza JFrog

JFrog Security è una suite online di controllo della sicurezza dei siti Web progettata per migliorare il livello di sicurezza dei processi di sviluppo e distribuzione del software. Si integra perfettamente con la piattaforma JFrog, offrendo una soluzione solida per identificare e mitigare le vulnerabilità negli artefatti, oltre a rilevare altre esposizioni critiche come segreti trapelati, configurazioni errate dei servizi, uso improprio delle librerie e problemi di sicurezza dell'Infrastructure as Code (IaC). Questo strumento è personalizzato sia per ambienti cloud che self-hosted, garantendo flessibilità e scalabilità per aziende di tutte le dimensioni. Fornendo un'analisi contestuale approfondita, JFrog Security consente ai team di comprendere l'impatto nel mondo reale dei risultati sulla sicurezza, facilitando un processo decisionale informato e basato sulle priorità. Inoltre, offre consigli attuabili su soluzioni e mitigazioni, semplificando il processo di sviluppo e riducendo i tempi di risoluzione.

Cosa fa JFrog Security?

JFrog Security opera come guardiano nel ciclo di vita dello sviluppo del software, concentrandosi sul rilevamento precoce e sulla risoluzione delle vulnerabilità e dei rischi della sicurezza. Esegue la scansione e l'analisi degli artefatti alla ricerca di vulnerabilità, segreti trapelati e altre potenziali minacce alla sicurezza, offrendo una visione completa dello stato di salute della sicurezza dei componenti software. Sfruttando un'analisi contestuale approfondita, non solo identifica i problemi ma valuta anche il loro potenziale impatto sul progetto, consentendo ai team di dare priorità alle soluzioni in base al rischio effettivo. Inoltre, JFrog Security fornisce indicazioni dettagliate sulla risoluzione, aiutando gli sviluppatori ad affrontare le vulnerabilità in modo efficace. La sua integrazione nella piattaforma JFrog significa che supporta sia ambienti cloud che self-hosted, rendendolo uno strumento versatile per proteggere il software nelle varie fasi di sviluppo e distribuzione.

Funzionalità chiave di sicurezza di JFrog

Scansione completa delle vulnerabilità: JFrog Security esegue una scansione approfondita degli artefatti software alla ricerca di vulnerabilità, sfruttando un vasto database di problemi noti per garantire un rilevamento accurato.

Rilevamento di segreti trapelati: identifica e avvisa nei casi in cui informazioni sensibili, come password o chiavi API, potrebbero essere state inavvertitamente esposte nella codebase.

Identificazione dell'errata configurazione del servizio: Analizzando la configurazione dei servizi, JFrog Security aiuta a individuare configurazioni errate che potrebbero portare a violazioni della sicurezza.

Analisi dell'uso improprio della biblioteca: questa funzionalità esamina l'utilizzo di librerie di terze parti all'interno del progetto, identificando un utilizzo improprio o rischioso che potrebbe compromettere la sicurezza.

Sicurezza dell'infrastruttura come codice (IaC).: JFrog Security estende le sue misure di protezione a IaC, identificando potenziali problemi di sicurezza nel processo di provisioning dell'infrastruttura.

Analisi contestuale approfondita: oltre al semplice rilevamento, fornisce una profonda comprensione contestuale delle vulnerabilità, valutando il loro impatto nel mondo reale per aiutare nella definizione delle priorità.

Consigli di riparazione attuabili: per facilitare una rapida risoluzione, offre strategie concrete di rimedio e mitigazione, adattate alle problematiche specifiche identificate.

Flessibilità e scalabilità: Progettato per supportare sia ambienti cloud che self-hosted, JFrog Security si adatta alle esigenze delle aziende di tutte le dimensioni, garantendo una protezione completa indipendentemente dal modello di implementazione.

9. Intruso

Intruder è una piattaforma online di controllo della sicurezza dei siti Web progettata per semplificare il complesso panorama della sicurezza informatica. Offre una suite di strumenti che consentono alle aziende di gestire in modo efficace le proprie vulnerabilità, garantendo che le proprie risorse digitali rimangano al sicuro da potenziali minacce. Con particolare attenzione alla facilità d'uso e all'efficienza, Intruder è progettato su misura per soddisfare le esigenze di aziende di tutte le dimensioni, fornendo loro le funzionalità per identificare, dare priorità e affrontare le vulnerabilità della sicurezza. Offrendo monitoraggio continuo e scansione automatizzata, Intruder aiuta le aziende a stare al passo con le minacce emergenti, rendendolo una risorsa preziosa per il mantenimento di solidi protocolli di sicurezza.

Cosa fa l'intruso?

L'intruso funge da guardiano proattivo nel regno digitale, scansionando e monitorando continuamente le reti alla ricerca di vulnerabilità. Automatizza il processo di scansione delle vulnerabilità su infrastruttura, applicazioni web e API, garantendo che eventuali potenziali lacune nella sicurezza vengano identificate rapidamente. Dando la priorità alle vulnerabilità in base alla loro gravità e al potenziale impatto, Intruder consente alle organizzazioni di concentrare i propri sforzi di risoluzione dove contano di più. Ciò non solo semplifica il processo di gestione delle vulnerabilità, ma riduce anche significativamente il rischio di esposizione alle minacce informatiche. Con Intruder, le aziende possono ottenere una panoramica completa del proprio livello di sicurezza, consentendo loro di prendere decisioni informate e agire tempestivamente per salvaguardare le proprie risorse digitali.

Caratteristiche principali dell'intruso

Scansione automatizzata delle vulnerabilità: L'intruso automatizza la scansione di reti, applicazioni Web e API, identificando le vulnerabilità che potrebbero essere sfruttate dagli aggressori. Questa funzionalità garantisce che le aziende possano monitorare continuamente il proprio ambiente digitale per potenziali minacce, senza la necessità di un intervento manuale.

Priorità delle vulnerabilità: L'intruso valuta la gravità delle vulnerabilità rilevate, dando loro la priorità per aiutare le aziende a concentrarsi sulla risoluzione dei problemi più critici. Questo approccio semplifica il processo di riparazione, garantendo che le risorse siano allocate in modo efficiente per mitigare i rischi più elevati.

Monitoraggio continuo: La piattaforma offre un monitoraggio continuo del perimetro della rete, avviando automaticamente le scansioni quando vengono rilevati cambiamenti o emergono nuove minacce. Questa funzionalità fornisce alle aziende visibilità in tempo reale sul loro livello di sicurezza, consentendo loro di rispondere tempestivamente a potenziali vulnerabilità.

Integrazione con strumenti popolari: Intruder supporta l'integrazione con strumenti ampiamente utilizzati come Slack, Jira e Datadog. Ciò consente comunicazione e coordinamento senza soluzione di continuità all'interno dei team, facilitando la gestione efficiente dei problemi di sicurezza e migliorando il flusso di lavoro complessivo.

Segnalazione di conformità: La piattaforma genera report pronti per l'audit che delineano chiaramente lo stato di sicurezza di un'organizzazione. Questi report sono progettati per soddisfare i requisiti di vari standard di conformità, rendendo più semplice per le aziende dimostrare il proprio impegno nei confronti della sicurezza informatica a revisori, parti interessate e clienti.

Risultati attuabili: Intruder fornisce risultati concisi e utilizzabili, filtrando il rumore per evidenziare i problemi di sicurezza più rilevanti. Ciò consente alle aziende di comprendere rapidamente le proprie vulnerabilità e intraprendere azioni decisive per affrontarle, migliorando la loro posizione di sicurezza complessiva.

10 UpGuard

UpGuard è una piattaforma di sicurezza informatica progettata per affrontare le molteplici sfide della sicurezza digitale nel mondo interconnesso di oggi. Offre una suite di strumenti volti a proteggere i dati sensibili dall'esposizione, sia accidentale che intenzionale. Eseguendo la scansione quotidiana di miliardi di risorse digitali su migliaia di vettori, UpGuard fornisce funzionalità avanzate come il rilevamento di perdite di dati, la scansione delle vulnerabilità e il rilevamento di violazioni dell'identità. La sua piattaforma è pensata su misura per le aziende attente ai dati che cercano di prevenire violazioni dei dati da parte di terzi, monitorare continuamente i propri fornitori e comprendere con precisione la loro superficie di attacco. L'approccio di UpGuard combina una progettazione meticolosa con funzionalità senza eguali, consentendo alle organizzazioni di crescere in modo sicuro ed efficiente. Centinaia delle aziende più attente ai dati del mondo si affidano alla piattaforma, sottolineandone l'efficacia nel salvaguardare le informazioni sensibili.

Cosa fa UpGuard?

UpGuard funge da guardiano del regno digitale, offrendo alle aziende un solido meccanismo di difesa contro le minacce in continua evoluzione del mondo informatico. Ciò avviene attraverso la sua piattaforma di rischio integrata, che combina valutazioni di sicurezza di terze parti, questionari di valutazione della sicurezza e funzionalità di intelligence sulle minacce. Questa visione completa della superficie di rischio di un'azienda consente alle aziende di gestire il rischio di sicurezza informatica in modo più efficace. La piattaforma di UpGuard non si limita a identificare i rischi, ma fornisce informazioni utili che le aziende possono utilizzare per rafforzare le proprie difese. Aiuta le aziende a gestire la propria superficie di attacco esterna, a prevenire violazioni dei dati e a garantire la sicurezza delle reti dei fornitori. Automatizzando la classificazione dei fornitori e monitorandoli continuamente, UpGuard consente alle aziende di concentrarsi su ciò che conta di più, garantendo che le proprie risorse digitali siano protette da potenziali minacce.

Funzionalità principali di UpGuard

Gestione del rischio di terze parti: questa funzionalità fornisce un dashboard centralizzato per le valutazioni dei rischi di terze parti, offrendo un'unica fonte di verità per i flussi di lavoro di valutazione dei rischi, le comunicazioni dei fornitori e gli aggiornamenti in tempo reale sullo stato di sicurezza di un'azienda.

Gestione della superficie di attacco: Lo strumento BreachSight di UpGuard aiuta le aziende a gestire la propria superficie di attacco esterna affrontando e rispondendo rapidamente alle minacce alla sicurezza emergenti, garantendo che siano in grado di mantenere una forte difesa contro potenziali violazioni.

Monitoraggio continuo: UpGuard offre monitoraggio continuo e avvisi in tempo reale, fornendo alle aziende la certezza e la tranquillità che il loro ambiente digitale sia costantemente monitorato per rilevare eventuali segnali di vulnerabilità o violazione.

11 Attaccamento

Attaxion è una piattaforma sofisticata progettata per migliorare il livello di sicurezza delle organizzazioni offrendo soluzioni complete di gestione della superficie di attacco. Con particolare attenzione alla copertura delle risorse e all'intelligence utilizzabile, Attaxion fornisce alle aziende gli strumenti per proteggersi da un'ampia gamma di minacce informatiche. Le sue capacità si estendono alla scoperta di risorse che potrebbero essere state precedentemente sconosciute, all'identificazione continua di nuove risorse e problemi di sicurezza e alla fornitura di un contesto che aiuta nella definizione delle priorità e nella risoluzione delle vulnerabilità. Questa piattaforma serve una vasta gamma di settori, tra cui sanità, intrattenimento e governo, garantendo che i dati sensibili e le infrastrutture critiche siano protetti dalle minacce persistenti.

Cosa fa Attaxion?

Attaxion funziona come una piattaforma EASM (External Attack Surface Management), offrendo una copertura senza precedenti nel rilevamento delle risorse. Ciò consente alle organizzazioni di mappare l’intera superficie di attacco esterna in tempo reale, offrendo un vantaggio fondamentale nel rilevamento e nella gestione delle vulnerabilità. Fornendo un catalogo completo e aggiornato di tutte le risorse rivolte all'esterno, Attaxion consente ai team di sicurezza, anche quelli con personale limitato, di visualizzare, classificare e risolvere in modo efficiente le vulnerabilità da una posizione centralizzata. Il rilevamento continuo di nuove risorse e vulnerabilità garantisce che le organizzazioni possano gestire in modo proattivo il proprio livello di sicurezza, riducendo il rischio di violazioni dei dati, attacchi ransomware e altre minacce informatiche.

Caratteristiche principali dell'attaccamento

Copertura ampia ma significativa per l'individuazione delle risorse: Attaxion eccelle nel mappare l'intera superficie di attacco esterna di un'organizzazione in tempo reale, garantendo che nessuna risorsa passi inosservata. Questa funzionalità è fondamentale per mantenere una comprensione completa delle potenziali vulnerabilità e minacce.

Rilevamento continuo di nuove risorse e vulnerabilità: la capacità della piattaforma di identificare continuamente nuove risorse e problemi di sicurezza non appena si presentano aiuta le organizzazioni a stare al passo con le potenziali minacce. Questa vigilanza continua è fondamentale per una gestione proattiva della sicurezza.

Intelligenza utilizzabile per la definizione delle priorità delle vulnerabilità: Attaxion fornisce un contesto dettagliato per ciascuna vulnerabilità identificata, consentendo ai team di sicurezza di dare priorità agli sforzi di risoluzione in base alla gravità, alla sfruttabilità e al potenziale impatto. Questo approccio strategico garantisce che le risorse vengano allocate in modo efficiente per affrontare innanzitutto le questioni più critiche.

Integrazione perfetta con le piattaforme di comunicazione più diffuse: i flussi di lavoro di riparazione automatizzati della piattaforma sono progettati per integrarsi perfettamente con gli strumenti di comunicazione ampiamente utilizzati, facilitando una collaborazione efficace tra i membri del team e semplificando il processo di riparazione.

Applicabilità di diversi settori: Le soluzioni Attaxion sono personalizzate per soddisfare le esigenze di sicurezza specifiche di vari settori, tra cui servizi finanziari, sanità e governo. Questa versatilità garantisce che le organizzazioni di diversi settori possano gestire in modo efficace le proprie superfici di attacco esterne e proteggersi dalle minacce informatiche.

12 Protezione del sito

SiteGuarding è un fornitore di servizi di sicurezza dedicato alla salvaguardia dei siti Web da una miriade di minacce online, inclusi malware, tentativi di hacking e problemi di blacklist. Con l'obiettivo di fornire una solida soluzione di sicurezza, SiteGuarding offre una gamma di servizi come scansione e analisi quotidiana dei siti Web, monitoraggio 24 ore su 7, XNUMX giorni su XNUMX, protezione firewall dei siti Web e backup sicuri. Il loro approccio è progettato non solo per rilevare e correggere le violazioni della sicurezza, ma anche per prevenirle, garantendo che i siti Web rimangano accessibili, sicuri e credibili per i visitatori. Dando priorità alla sicurezza delle risorse digitali, SiteGuarding mira a proteggere le aziende dalla potenziale perdita di reputazione e di visitatori, che può derivare da compromissioni della sicurezza.

Cosa fa SiteGuarding?

SiteGuarding fornisce una soluzione di sicurezza multilivello volta a proteggere i siti Web da varie minacce online. I loro servizi comprendono scansioni giornaliere di file e directory di siti Web per rilevare eventuali modifiche non autorizzate, malware o installazioni backdoor. Oltre alla scansione e al monitoraggio lato server, SiteGuarding offre servizi di rimozione malware, garantendo che eventuali minacce rilevate vengano tempestivamente eliminate. Il loro pacchetto di sicurezza include un firewall per siti Web per bloccare gli exploit degli hacker e il traffico dannoso, oltre al monitoraggio continuo di qualsiasi attività sospetta. SiteGuarding aiuta inoltre a mantenere aggiornato il software del sito Web per colmare potenziali lacune nella sicurezza. Con un team dedicato di esperti di sicurezza disponibile 24 ore su 7, XNUMX giorni su XNUMX, offrono risposte e rimedi immediati per proteggere i siti Web dalle minacce informatiche attuali ed emergenti, garantendo la stabilità e l'integrità delle piattaforme online.

Caratteristiche principali di SiteGuarding

Protezione antivirus del sito web: questa funzionalità funge da barriera protettiva, scansionando e analizzando quotidianamente i siti Web alla ricerca di malware e altre minacce dannose per garantire che rimangano puliti e sicuri.

Monitoraggio 24 ore su 7, XNUMX giorni su XNUMX: Il team di SiteGuarding monitora i siti Web 24 ore su 24, garantendo la tranquillità che eventuali problemi di sicurezza verranno rilevati e risolti tempestivamente.

Firewall del sito Web: un livello di difesa cruciale che protegge i siti Web dagli exploit degli hacker bloccando il traffico dannoso e prevenendo l'accesso non autorizzato.

Backup puliti e sicuri del sito Web: In caso di violazione della sicurezza, disporre di backup sicuri garantisce che un sito Web possa essere ripristinato all'ultimo stato funzionante noto, riducendo al minimo i tempi di inattività e la perdita di dati.

Monitoraggio della lista nera dei motori di ricerca: questa funzionalità aiuta a identificare rapidamente se un sito Web è stato inserito nella lista nera dei motori di ricerca a causa di malware, consentendo un'azione rapida per ripristinare la reputazione del sito.

Scansione quotidiana dei file e monitoraggio delle modifiche ai file: Tenendo traccia delle modifiche ai file, SiteGuarding può rilevare modifiche o aggiunte non autorizzate, un segno comune di una violazione della sicurezza.

Accesso agli ingegneri per correggere le vulnerabilità: SiteGuarding fornisce accesso diretto a esperti di sicurezza in grado di affrontare le vulnerabilità, garantendo che i siti Web siano protetti da potenziali attacchi.

Avvisi di sicurezza: le notifiche in tempo reale sulle minacce alla sicurezza consentono ai proprietari di siti Web di agire immediatamente, migliorando il livello di sicurezza generale del proprio sito Web.

13 Probabilmente

Probely è un'applicazione Web automatizzata e uno scanner di vulnerabilità API progettato per servire sviluppatori, team di sicurezza, DevOps, responsabili della conformità e aziende SaaS. Agisce come uno specialista della sicurezza virtuale, identificando rapidamente le vulnerabilità e fornendo istruzioni dettagliate su come correggerle. Lo strumento è particolarmente adatto ad affrontare le sfide uniche legate alla protezione delle applicazioni a pagina singola (SPA), che richiedono più delle semplici tecniche di scansione e spidering per test di sicurezza efficaci. Lo scanner di Probely non solo espone le vulnerabilità, ma si integra perfettamente nei flussi di lavoro operativi e di sviluppo, promuovendo un approccio proattivo alla sicurezza delle applicazioni web e delle API.

Cosa fa Probely?

Probely facilita l'identificazione e la correzione delle vulnerabilità della sicurezza nelle applicazioni Web e nelle API. È progettato per integrarsi nel ciclo di vita dello sviluppo del software, consentendo test di sicurezza continui e automatizzati in linea con le pratiche di sviluppo agili. Lo scanner fornisce una guida precisa per correggere le vulnerabilità, supporta la conformità con varie normative come GDPR e PCI-DSS e offre un'API completa per un'integrazione più profonda. L'approccio di Probely garantisce che i test di sicurezza non costituiscano un collo di bottiglia ma una parte semplificata del processo di sviluppo, aiutando le organizzazioni a mantenere applicazioni Web e API sicure e conformi.

Caratteristiche principali di Probely

Scansione automatizzata: Probely automatizza il processo di individuazione delle vulnerabilità nelle applicazioni Web e nelle API, analizzando oltre 5000 tipi di problemi di sicurezza. Questa automazione aiuta i team a stare al passo con le potenziali minacce senza intervento manuale.

Assistenza alla conformità: Lo strumento aiuta a soddisfare i requisiti di conformità per normative come GDPR e PCI-DSS, fornendo report ed elenchi di controllo per garantire che le applicazioni web aderiscano agli standard di sicurezza necessari.

Capacità di integrazione: Con funzionalità come la sincronizzazione Jira, il plug-in Jenkins e una solida API, Probely può essere integrato nei flussi di lavoro di sviluppo e gestione dei progetti esistenti, rendendo i test di sicurezza una parte dei processi di integrazione e distribuzione continua.

Guida alla bonifica: ciascuna vulnerabilità identificata viene fornita con istruzioni dettagliate e frammenti di codice personalizzati in base alle tecnologie utilizzate, consentendo agli sviluppatori di comprendere e risolvere i problemi in modo efficace.

Supporto per pratiche Web moderne: Probely offre supporto specializzato per applicazioni a pagina singola e sicurezza API, garantendo che anche le applicazioni Web più moderne possano essere testate approfonditamente per individuare eventuali vulnerabilità.

Team e gestione dei ruoli: La piattaforma consente la creazione di più team con ruoli e autorizzazioni diversi, semplificando la gestione dei test di sicurezza tra vari gruppi all'interno di un'organizzazione.

Privacy e sicurezza: Probely enfatizza solide pratiche di sicurezza, incluso l'uso di TLS, l'autenticazione a due fattori e l'esecuzione su contenitori Docker rafforzati per garantire la sicurezza della piattaforma di scansione stessa.

14 Osservatorio

Observatory di Mozilla è uno strumento completo progettato per aiutare sviluppatori, amministratori di sistema e professionisti della sicurezza a migliorare la sicurezza dei loro siti web. Raggiunge questo obiettivo scansionando i siti Web e fornendo feedback fruibili su come configurarli per una sicurezza ottimale. La piattaforma è stata determinante nell'analisi e nel successivo miglioramento di oltre 240,000 siti Web, offrendo un'interfaccia intuitiva in cui è possibile inviare facilmente un sito per la scansione e ricevere un rapporto dettagliato sul suo livello di sicurezza.

Cosa fa l'Osservatorio?

L'Osservatorio esegue una serie di controlli per valutare le caratteristiche di sicurezza di un sito web. Esamina l'implementazione di intestazioni di sicurezza, cookie, policy CORS (cross-origin resources sharing) e altre misure di sicurezza critiche. Lo strumento fornisce un punteggio numerico e un voto in lettere per riflettere lo stato di sicurezza del sito, aiutando gli utenti a comprendere l'efficacia delle loro attuali configurazioni. Offre inoltre consigli per miglioramenti, come l'applicazione di HTTPS tramite HTTP Strict Transport Security (HSTS) e la prevenzione di attacchi di clickjacking con X-Frame-Options. L'obiettivo dell'Osservatorio è rendere il Web un luogo più sicuro guidando i proprietari di siti Web verso le migliori pratiche di sicurezza e aiutandoli a evitare le trappole più comuni.

Caratteristiche principali dell'Osservatorio

Scansione HTTP/S: la funzionalità di scansione HTTP/S dell'Osservatorio valuta le intestazioni e la configurazione di sicurezza di un sito Web, fornendo un punteggio basato sull'aderenza del sito alle pratiche di sicurezza consigliate.

Osservatorio TLS: questa funzionalità valuta la forza e la configurazione del Transport Layer Security (TLS) di un sito Web, garantendo che la comunicazione tra il browser dell'utente e il sito Web sia crittografata e sicura.

Osservatorio SSH: Observatory include anche uno strumento di scansione SSH che controlla la sicurezza delle configurazioni SSH (Secure Shell), che è fondamentale per un accesso sicuro al server remoto.

Test di terze parti: Per fornire un'analisi completa della sicurezza, l'Osservatorio si integra con altri strumenti di test della sicurezza, offrendo una valutazione più ampia del panorama della sicurezza di un sito web.

Politica di sicurezza dei contenuti (CSP): l'Osservatorio verifica la presenza e l'efficacia del CSP, che aiuta a prevenire vari tipi di attacchi, inclusi attacchi cross-site scripting (XSS) e data injection.

Integrità delle sottorisorse (SRI): Lo strumento verifica l'utilizzo di SRI, che garantisce che le risorse ospitate su server di terze parti non siano state manomesse.

Test di reindirizzamento: verifica se un sito Web reindirizza correttamente da HTTP a HTTPS, il che è essenziale per applicare correttamente HSTS.

Opzioni X-Frame: L'Osservatorio valuta l'uso delle X-Frame-Options o della direttiva frame-antenati per proteggersi dagli attacchi di clickjacking.

Protezione X-XSS: lo strumento esamina l'implementazione delle policy CSP che bloccano l'esecuzione di JavaScript inline, che può mitigare gli attacchi XSS.

15 Strumenti Pentest

Pentest-Tools è una piattaforma online di controllo della sicurezza dei siti Web progettata per migliorare la sicurezza dei siti Web identificando le vulnerabilità che potrebbero essere potenzialmente sfruttate da attori malintenzionati. Costituisce una risorsa preziosa per i professionisti e le organizzazioni della sicurezza che mirano a rafforzare la propria presenza online contro le minacce informatiche. Offrendo una suite di strumenti per la scansione delle vulnerabilità del web e della rete, Pentest-Tools semplifica il processo di valutazione della sicurezza, rendendolo accessibile anche a chi ha competenze tecniche limitate. La sua interfaccia intuitiva e i meccanismi di reporting dettagliati consentono agli utenti di comprendere e affrontare rapidamente i punti deboli della sicurezza, migliorando così la loro posizione di sicurezza complessiva.

Cosa fa Pentest-Tools?

Pentest-Tools opera come una piattaforma basata su cloud che fornisce una serie di servizi volti a identificare e mitigare le vulnerabilità all'interno delle applicazioni web e delle infrastrutture di rete. Automatizza il processo di scansione delle vulnerabilità, offrendo agli utenti la possibilità di rilevare un'ampia gamma di problemi di sicurezza come SQL injection, cross-site scripting (XSS) e software server obsoleti. Oltre al semplice rilevamento, Pentest-Tools facilita anche lo sfruttamento e la segnalazione di queste vulnerabilità, consentendo ai team di sicurezza di dimostrare il potenziale impatto dei punti deboli rilevati. Questo approccio globale non solo aiuta nell’identificazione immediata delle lacune di sicurezza, ma sostiene anche lo sforzo continuo per migliorare le difese della sicurezza informatica.

Caratteristiche principali degli strumenti Pentest

Scansione automatizzata delle vulnerabilità: Pentest-Tools automatizza il rilevamento delle vulnerabilità della sicurezza nelle applicazioni web e nelle reti, semplificando il processo di valutazione e risparmiando tempo prezioso.

Reporting dettagliato: La piattaforma genera report dettagliati e leggibili che includono riepiloghi visivi, risultati e raccomandazioni per la risoluzione, rendendo più semplice per gli utenti stabilire le priorità e affrontare i problemi di sicurezza.

Accesso API: Gli utenti possono integrare Pentest-Tools con gli strumenti e i flussi di lavoro esistenti tramite la sua API, consentendo scansioni automatizzate e un'integrazione perfetta nel ciclo di vita dello sviluppo.

Modelli di scansione: Per migliorare ulteriormente l'efficienza, Pentest-Tools offre modelli di scansione che raggruppano strumenti e opzioni insieme, consentendo agli utenti di eseguire più scansioni sullo stesso obiettivo contemporaneamente.

Robot Pentest: questa funzionalità consente l'automazione di attività ripetitive di pentesting, consentendo ai professionisti della sicurezza di concentrarsi su questioni più complesse e attività di hacking creative.

Mappatura della superficie di attacco: Pentest-Tools fornisce una panoramica completa della superficie di attacco di una rete, comprese porte aperte, servizi e software in esecuzione, aiutando gli utenti a identificare potenziali punti di ingresso per gli aggressori.

Scansioni programmate: La piattaforma supporta la pianificazione di scansioni periodiche, garantendo il monitoraggio continuo degli atteggiamenti di sicurezza e consentendo agli utenti di stare al passo con le minacce emergenti.

Scansione della rete interna tramite VPN: questa funzionalità consente la scansione delle reti interne o dei segmenti protetti, offrendo una valutazione più completa del panorama della sicurezza di un'organizzazione.

Scansione in blocco: Gli utenti possono selezionare più target per la scansione, consentendo la valutazione efficiente di numerose risorse in un'unica operazione.

Elementi e spazi di lavoro condivisi: Pentest-Tools facilita la collaborazione tra i membri del team consentendo la condivisione di spazi di lavoro e risultati di scansione, promuovendo un approccio unificato ai test di sicurezza.

16 Scanner dei cookie Web

Web Cookies Scanner è uno strumento online di controllo della sicurezza dei siti Web progettato per aiutare i proprietari e gli sviluppatori di siti Web a comprendere e gestire i cookie utilizzati dai loro siti Web. Questo strumento esegue la scansione di un sito Web alla ricerca di cookie, classificandoli, tra gli altri, in gruppi necessari, di analisi e di marketing. Fornisce un rapporto dettagliato che può essere determinante per garantire la conformità con varie leggi sulla privacy, come il Regolamento generale sulla protezione dei dati (GDPR) e il California Consumer Privacy Act (CCPA). Offrendo informazioni dettagliate sui cookie distribuiti da un sito Web, Web Cookies Scanner aiuta nella creazione di politiche sulla privacy o sui cookie più trasparenti e conformi. Questo strumento è particolarmente prezioso per mantenere aggiornata la conformità legale, poiché tiene traccia continuamente dei cambiamenti nelle leggi e aggiorna le sue funzionalità di conseguenza, aiutando i proprietari di siti web a evitare potenziali sanzioni legate alle normative sulla privacy.

Cosa fa lo scanner dei cookie Web?

Web Cookies Scanner esegue un'analisi completa di un sito Web per identificare tutti i cookie impostati dal server del sito. Attiva i cookie sulla home page e li classifica in base alle loro proprietà utilizzando un ampio database di cookie. Questa categorizzazione include, tra gli altri, cookie necessari, cookie analitici e cookie di marketing. Dopo la scansione, genera un report dettagliato che i proprietari dei siti web possono utilizzare per informare le proprie strategie di consenso sui cookie e aggiornare le proprie politiche sulla privacy o sui cookie. Questo rapporto è fondamentale per raccogliere il consenso sui cookie in modo conforme agli standard legali. Inoltre, Web Cookies Scanner offre un approccio proattivo alla conformità legale monitorando continuamente le modifiche legislative e aggiornando banner e documenti di consenso sui cookie, garantendo che i siti Web rimangano conformi alle più recenti normative sulla privacy.

Funzionalità principali dello scanner per cookie Web

Informativa dettagliata sui cookie: Il cuore della funzionalità di Web Cookies Scanner risiede nella sua capacità di generare un report completo che dettaglia tutti i cookie trovati su un sito web. Questo rapporto classifica i cookie in vari tipi, ad esempio necessari, analitici e di marketing, fornendo ai proprietari dei siti Web le informazioni necessarie per prendere decisioni informate sulla gestione e sul consenso dei cookie.

Compliance Legale: Una caratteristica distintiva di Web Cookies Scanner è la sua attenzione nel garantire che i siti web siano conformi alle principali leggi sulla privacy come GDPR e CCPA. Offrendo informazioni dettagliate sui cookie utilizzati da un sito Web, aiuta a creare politiche sulla privacy trasparenti e meccanismi di consenso sui cookie che soddisfano i requisiti legali, riducendo così il rischio di sanzioni.

Monitoraggio continuo della legge: A differenza di molti altri strumenti, Web Cookies Scanner tiene traccia attivamente dei cambiamenti nelle leggi sulla privacy e aggiorna le sue funzionalità di conseguenza. Ciò garantisce che i banner e i documenti di consenso sui cookie che contribuisce a creare siano sempre in linea con gli standard legali più recenti, offrendo tranquillità ai proprietari di siti Web preoccupati della conformità.

Interfaccia user-friendly: lo strumento è stato progettato pensando alla semplicità, rendendolo accessibile ai proprietari e agli sviluppatori di siti Web indipendentemente dalla loro competenza tecnica. Il suo processo semplice per la scansione dei cookie e la generazione di report consente una facile integrazione nei flussi di lavoro di sviluppo della politica sulla privacy.

Nessun requisito di posta elettronica: Riconoscendo l'importanza della privacy, Web Cookies Scanner consente agli utenti di scansionare i propri siti Web senza la necessità di inserire informazioni e-mail. Questa funzionalità è particolarmente allettante per coloro che sono cauti nel condividere informazioni personali online, garantendo un rapporto basato sulla fiducia tra lo strumento e i suoi utenti.

17 ImmuniWeb

ImmuniWeb è una società di sicurezza informatica che si è ritagliata una nicchia nel campo della sicurezza delle applicazioni web e mobili. Offre una suite completa di servizi che include test di penetrazione, gestione della superficie di attacco e monitoraggio del dark web. La piattaforma è progettata per semplificare, accelerare e ridurre i costi associati ai test, alla protezione e alla conformità della sicurezza delle applicazioni. ImmuniWeb sfrutta una miscela unica di intelligenza artificiale e competenza umana per fornire soluzioni di test e monitoraggio della sicurezza accurate, affidabili ed efficienti. I suoi servizi sono personalizzati per soddisfare le esigenze di un'ampia gamma di clienti, dalle piccole imprese alle grandi imprese, aiutandoli a proteggere la propria presenza online, proteggere i dati sensibili e conformarsi ai requisiti normativi.

Cosa fa ImmuniWeb?

ImmuniWeb fornisce un approccio olistico alla sicurezza delle applicazioni web e mobili combinando test automatizzati con analisi manuali di esperti per garantire copertura e accuratezza complete. Gli strumenti basati sull'intelligenza artificiale della piattaforma eseguono la scansione e il monitoraggio continui delle applicazioni e della loro infrastruttura per identificare vulnerabilità, configurazioni errate e potenziali violazioni della sicurezza. Le funzionalità di gestione della superficie di attacco di ImmuniWeb consentono alle organizzazioni di ottenere visibilità sulle proprie risorse digitali esterne e valutare il proprio livello di sicurezza. Inoltre, la piattaforma offre servizi di monitoraggio del dark web per rilevare e avvisare in caso di fughe di dati, credenziali rubate e altre minacce provenienti dagli angoli oscuri di Internet. Offrendo un'integrazione perfetta con le pipeline CI/CD esistenti, ImmuniWeb garantisce che i test di sicurezza diventino parte integrante del ciclo di vita dello sviluppo del software, facilitando un approccio DevSecOps alla sicurezza delle applicazioni.

Caratteristiche principali di ImmunWeb

Test di sicurezza basati sull'intelligenza artificiale: ImmuniWeb utilizza algoritmi avanzati di intelligenza artificiale per automatizzare il processo di identificazione delle vulnerabilità nelle applicazioni web e mobili. Questo approccio non solo accelera il processo di test, ma ne migliora anche l'accuratezza riducendo al minimo i falsi positivi.

Test di penetrazione manuale: A complemento delle sue capacità di intelligenza artificiale, ImmuniWeb offre test di penetrazione manuali condotti da professionisti esperti della sicurezza. Ciò garantisce che anche le vulnerabilità più sofisticate e nascoste vengano scoperte, fornendo una valutazione approfondita della sicurezza.

Gestione della superficie di attacco: La piattaforma offre visibilità completa sulle risorse digitali esterne di un'organizzazione, consentendo loro di identificare e proteggere in modo efficace servizi, applicazioni ed endpoint esposti.

Monitoraggio del Dark Web: ImmuniWeb monitora il dark web per rilevare eventuali menzioni di dati sensibili di un'organizzazione, avvisandola di potenziali violazioni dei dati o uso improprio delle sue informazioni, consentendo così misure tempestive di riparazione e protezione.

Integrazione con pipeline CI/CD: La piattaforma si integra perfettamente con le pipeline di integrazione continua e distribuzione continua (CI/CD), consentendo test di sicurezza automatizzati all'interno del ciclo di vita dello sviluppo del software. Ciò facilita un approccio proattivo per identificare e risolvere i problemi di sicurezza nelle prime fasi del processo di sviluppo.

Conformità e preparazione normativa: ImmuniWeb aiuta le organizzazioni a conformarsi a vari standard normativi fornendo report dettagliati e informazioni utili sul loro livello di sicurezza, facilitando il rispetto dei requisiti di conformità ed evitando sanzioni.

18 Detectify

Detectify è una soluzione automatizzata di gestione della superficie di attacco esterno (EASM) che sfrutta l'esperienza di una comunità globale di hacker etici. È progettato per aiutare le organizzazioni a identificare e mitigare le vulnerabilità nella loro presenza online. Incorporando continuamente le ultime ricerche sulla sicurezza nella sua piattaforma, Detectify fornisce informazioni aggiornate e utilizzabili, consentendo alle aziende di stare al passo con le potenziali minacce. Il servizio è sostenuto da un ampio database di vulnerabilità note, che viene costantemente ampliato grazie al contributo della comunità degli hacker etici.

Cosa fa Detectify?

Detectify esegue scansioni approfondite della superficie di attacco esterna di un'organizzazione per rilevare i punti deboli della sicurezza. Automatizza il processo di valutazione delle vulnerabilità, attingendo a un vasto archivio di problemi di sicurezza identificati da una rete di hacker etici. Questo approccio in crowdsourcing garantisce che la piattaforma rimanga in prima linea nel rilevamento delle vulnerabilità, con la capacità di identificare un’ampia gamma di lacune di sicurezza, comprese le vulnerabilità zero-day. La piattaforma di Detectify è progettata per essere facile da usare e offrire approfondimenti e consigli chiari per proteggere le risorse online in modo efficace.

Rileva le caratteristiche principali

Database delle vulnerabilità in crowdsourcing: Il database delle vulnerabilità di Detectify è arricchito da una comunità di hacker etici che contribuiscono con le loro scoperte, garantendo un elenco completo e sempre crescente di potenziali problemi di sicurezza che la piattaforma può verificare.

Scansione automatizzata: La piattaforma offre funzionalità di scansione automatizzata, consentendo controlli regolari e sistematici della superficie di attacco esterna di un'organizzazione per identificare le vulnerabilità senza la necessità di una supervisione manuale costante.

Integrazione con strumenti di sviluppo: Detectify si integra con i più diffusi strumenti di sviluppo e gestione dei progetti come Jira, Slack, Trello, OpsGenie e Splunk, facilitando l'integrazione perfetta nei flussi di lavoro DevOps e consentendo test di sicurezza automatizzati all'interno della pipeline CI/CD.

Monitoraggio della superficie e scansione delle applicazioni: La piattaforma comprende due prodotti principali, Surface Monitoring e Application Scanning, ciascuno progettato per affrontare diversi aspetti della situazione di sicurezza di un'organizzazione. Il monitoraggio della superficie mappa e monitora la superficie di attacco esterna, mentre la scansione delle applicazioni approfondisce le applicazioni per identificare le vulnerabilità.

Supporto per la conformità: Detectify aiuta le organizzazioni a superare le sfide legate alla conformità, offrendo funzionalità che supportano l'adesione a vari requisiti normativi, tra cui la direttiva NIS2 dell'UE, la conformità CER e DORA.

Domande frequenti sulla verifica online della sicurezza del sito Web

Che cos'è Controlla la sicurezza del sito Web online?

Il controllo della sicurezza del sito Web online si riferisce al processo e agli strumenti utilizzati per analizzare e valutare il livello di sicurezza di un sito Web. Ciò comporta l’identificazione delle vulnerabilità, delle potenziali minacce e la garanzia che il sito Web sia protetto da varie forme di attacchi informatici come malware, hacking e violazioni dei dati. L'obiettivo è salvaguardare l'integrità, la riservatezza e la disponibilità dei dati del sito Web, garantendo un'esperienza sicura sia per i proprietari del sito Web che per i loro utenti. Questo processo può includere la scansione automatizzata delle vulnerabilità note, test manuali per i difetti di sicurezza e l'implementazione di misure di sicurezza come firewall, crittografia e pratiche di codifica sicure.

Come posso garantire che il mio sito web sia sicuro?

Garantire la sicurezza del tuo sito web implica un approccio a più livelli che include sia misure preventive che monitoraggio continuo. Inizia assicurandoti che il tuo sito web sia ospitato su un server sicuro che viene regolarmente aggiornato e corretto contro le vulnerabilità note. Implementa controlli di accesso efficaci, tra cui password sicure e autenticazione a più fattori, per proteggerti da accessi non autorizzati. Utilizza la crittografia Secure Sockets Layer (SSL) per proteggere i dati in transito. Scansiona regolarmente il tuo sito Web per individuare eventuali vulnerabilità utilizzando strumenti di sicurezza online affidabili e risolvi tempestivamente eventuali problemi identificati. Inoltre, istruisci te stesso e tutti gli amministratori del sito Web sulle ultime minacce alla sicurezza informatica e sulle migliori pratiche. È inoltre fondamentale disporre di un piano di risposta per potenziali incidenti di sicurezza, inclusi backup regolari dei dati del tuo sito web per consentire il ripristino in caso di violazione.

Quali sono le minacce più comuni alla sicurezza dei siti web?

Le minacce comuni alla sicurezza dei siti Web includono malware, che può essere utilizzato per rubare dati o assumere il controllo del tuo sito Web, attacchi di phishing, che inducono gli utenti a fornire informazioni sensibili, attacchi DDoS (Distributed Denial of Service), che sovraccaricano il tuo sito Web di traffico, rendendolo inaccessibile e SQL injection, in cui gli aggressori manipolano il database del tuo sito web attraverso vulnerabilità nel codice del tuo sito web. Anche gli attacchi Cross-Site Scripting (XSS), in cui gli aggressori inseriscono script dannosi nelle pagine Web, possono rappresentare una minaccia significativa, così come errori di configurazione della sicurezza, password deboli e software obsoleto. La protezione da queste minacce richiede una strategia di sicurezza completa che includa aggiornamenti regolari, controlli di accesso efficaci e monitoraggio attento.

Come posso eseguire un controllo di sicurezza sul mio sito web?

L'esecuzione di un controllo di sicurezza sul tuo sito web prevede diversi passaggi. Innanzitutto, utilizza strumenti automatizzati per scansionare il tuo sito Web alla ricerca di vulnerabilità note. Questi strumenti possono identificare problemi come software obsoleto, configurazioni non sicure e difetti di sicurezza noti nelle applicazioni web. Successivamente, prendi in considerazione l’idea di intraprendere test di penetrazione, in cui i professionisti della sicurezza informatica tentano di sfruttare le vulnerabilità del tuo sito Web in modo controllato per identificare i punti deboli della sicurezza. Esamina il codice del tuo sito web per le migliori pratiche di sicurezza, in particolare se disponi di applicazioni sviluppate su misura. Assicurati che il tuo sito web utilizzi HTTPS per crittografare i dati trasmessi tra il server e il client. Infine, esamina regolarmente i registri di accesso per individuare attività insolite che potrebbero indicare una violazione della sicurezza e rimani informato sulle ultime minacce e tendenze alla sicurezza informatica per adattare di conseguenza le tue misure di sicurezza.

Conclusione

Garantire la sicurezza di un sito web è un processo continuo che richiede diligenza, consapevolezza e l’implementazione di solide misure di sicurezza. Comprendendo la natura delle minacce online e come mitigarle efficacemente, i proprietari di siti Web possono ridurre significativamente il rischio di violazione della sicurezza. Controlli di sicurezza regolari, comprese scansioni automatizzate e valutazioni manuali, sono cruciali per identificare le vulnerabilità prima che possano essere sfruttate dagli aggressori. Inoltre, l'adozione di un approccio proattivo alla sicurezza, come rimanere aggiornati sulle ultime tendenze della sicurezza informatica ed educare gli utenti su pratiche online sicure, può migliorare ulteriormente la difesa di un sito Web contro le minacce informatiche. In definitiva, la sicurezza di un sito web non solo protegge i dati e la privacy dei suoi utenti ma mantiene anche l’integrità e la reputazione del sito stesso.