18 meilleurs contrôles de sécurité des sites Web en ligne

Vérifiez la sécurité du site Web en ligne

Assurer la sécurité d’un site Web est un aspect essentiel du maintien d’une présence en ligne. Que vous dirigiez un blog personnel ou une grande plateforme de commerce électronique, l'importance de protéger votre site contre les cybermenaces ne peut être surestimée. Avec l'essor des techniques de piratage sophistiquées, il est essentiel d'utiliser des outils et des pratiques capables de protéger efficacement vos actifs numériques contre tout accès non autorisé et tout dommage potentiel. Si vous souhaitez vérifier la sécurité d'un site Web en ligne, continuez à lire pour découvrir les 18 meilleurs contrôles de sécurité des sites Web en ligne, des faits, des cas d'utilisation, des fonctionnalités clés et pour sélectionner la sécurité des sites Web de contrôle en ligne la plus appropriée pour vous.

La nécessité de vérifier la sécurité du site Web en ligne

Le paysage numérique comporte de nombreux risques pouvant compromettre l’intégrité des sites Web. Les cybercriminels sont constamment à la recherche de vulnérabilités à exploiter, ce qui oblige les propriétaires de sites Web à rester vigilants. Une seule violation peut entraîner des pertes financières importantes, nuire à la réputation et éroder la confiance des clients. C’est là qu’intervient la nécessité de vérifier la sécurité des sites Web en ligne.

Les contrôles de sécurité d'un site Web sont des évaluations complètes qui examinent divers aspects d'un site Web afin d'identifier les failles de sécurité potentielles. Ces contrôles comprennent la recherche de logiciels malveillants, l'évaluation du site pour détecter des vulnérabilités telles que l'injection SQL ou le cross-site scripting (XSS) et la garantie que le site Web n'est pas mis sur liste noire par les moteurs de recherche en raison d'activités suspectes. En effectuant des contrôles de sécurité réguliers, les propriétaires de sites Web peuvent détecter les problèmes à un stade précoce et prendre des mesures correctives avant que les attaquants ne puissent causer des dommages.

De plus, la sécurité d'un site Web ne consiste pas seulement à protéger vos propres données, il s'agit également de protéger les informations de vos utilisateurs. Avec des réglementations comme le Règlement Général sur la Protection des Données (RGPD) imposant des règles strictes en matière de protection des données, ne pas sécuriser votre site Web peut entraîner des répercussions juridiques et de lourdes amendes.

Vérifiez la sécurité du site Web en ligne

Pour répondre à ces préoccupations, une variété d'outils et de services en ligne ont été développés pour aider les propriétaires de sites Web à vérifier et à améliorer la sécurité de leur site. Ces outils peuvent rechercher les vulnérabilités connues, rechercher les mises à jour logicielles et surveiller les attaques en cours. Certains offrent même des capacités automatisées de mise à jour et de réponse, réduisant ainsi le temps et l’expertise technique nécessaires pour maintenir une présence en ligne sécurisée.

La nécessité de vérifier la sécurité des sites Web en ligne est indéniable dans le monde d’aujourd’hui dominé par Internet. En gérant de manière proactive la sécurité de votre site Web, vous protégez non seulement votre entreprise, mais contribuez également à un écosystème Internet plus sûr pour tous. N’oubliez pas que le coût de la prévention est toujours inférieur au coût de la récupération après une faille de sécurité.

18 meilleurs contrôles de sécurité des sites Web en ligne

- Snyk

- SiteLock

- SUCURI

- Qualys

- PI criminelle

- Quttera

- Sécurité HostedScan

- Sécurité JFrog

- Intrus

- UpGuard

- Taxation

- Protection du site

- Probablement

- Observatoire

- Outils Pentest

- Scanner de cookies Web

- ImmuniWeb

- Detectify

Comment fonctionne Vérifier la sécurité du site Web en ligne ?

Vérifiez les fonctions de sécurité en ligne des sites Web en analysant les sites Web à la recherche de vulnérabilités et de logiciels malveillants. Ces vérifications sont essentielles pour identifier les menaces de sécurité potentielles qui pourraient compromettre l'intégrité et la sécurité d'un site Web. Le processus implique l'utilisation d'outils automatisés qui évaluent à distance un site pour détecter des problèmes tels que des logiciels obsolètes, des injections de code malveillant et d'autres risques de sécurité. Ces outils peuvent évaluer rapidement un site Web sans avoir besoin d'installer de logiciel ou de plug-in, ce qui rend le processus pratique et efficace.

Une fois l'analyse lancée, l'outil vérifie le site Web par rapport à diverses bases de données et critères, y compris des listes de blocage pour les sites malveillants connus et recherche les logiciels obsolètes ou vulnérables. Il analyse également le code du site Web pour détecter tout logiciel malveillant ou script suspect. Après l'analyse, ces outils fournissent souvent un rapport détaillant les résultats, y compris les vulnérabilités identifiées et les recommandations de mesures correctives. Cela permet aux propriétaires de sites Web de prendre des mesures proactives pour sécuriser leurs sites, telles que la mise à jour des logiciels, la suppression des codes malveillants et la mise en œuvre de mesures de sécurité plus strictes.

Comment choisir un chèque de sécurité de site Web en ligne ?

Choisir le bon outil de contrôle de sécurité de site Web en ligne implique de prendre en compte plusieurs facteurs pour garantir une protection complète de votre site Web. L'efficacité d'un outil de contrôle de sécurité dépend de sa capacité à identifier avec précision les vulnérabilités et à fournir des informations exploitables pour y remédier. Lors de la sélection d’un outil, tenez compte de sa réputation et de sa fiabilité. Optez pour des outils bien appréciés dans la communauté de la cybersécurité et qui ont fait leurs preuves dans l’identification d’un large éventail de problèmes de sécurité.

Un autre facteur important est la profondeur de l’analyse. L'outil doit être capable d'effectuer à la fois des analyses de surface pour les vulnérabilités courantes et des analyses plus approfondies qui peuvent révéler des problèmes cachés dans le code du site Web ou dans la configuration du serveur. Cela garantit une évaluation approfondie de la posture de sécurité du site Web.

La facilité d'utilisation et l'accessibilité de l'outil sont également cruciales. Il doit offrir une interface conviviale qui vous permet de lancer facilement des analyses et de comprendre les rapports générés. De plus, déterminez si l’outil fournit des recommandations concrètes pour corriger les vulnérabilités identifiées, car ces conseils sont inestimables pour sécuriser efficacement votre site Web.

Enfin, considérez la fréquence de mise à jour de l'outil. Les menaces de cybersécurité évoluent rapidement, il est donc important que l'outil soit régulièrement mis à jour pour détecter les dernières vulnérabilités et logiciels malveillants. Un outil fréquemment mis à jour peut fournir des évaluations de sécurité plus précises et pertinentes, contribuant ainsi à protéger votre site Web contre les menaces émergentes.

En résumé, lorsque vous choisissez un outil de contrôle de sécurité de site Web en ligne, donnez la priorité à la réputation, à la profondeur de l'analyse, à la facilité d'utilisation, aux recommandations exploitables et à la fréquence des mises à jour pour garantir une protection complète de votre site Web.

Vérifier la sécurité du site Web

1. Snyk

Snyk est une plate-forme de pointe conçue pour améliorer la sécurité des sites Web en analysant méticuleusement le code et l'infrastructure à la recherche de vulnérabilités et en vérifiant la sécurité des sites Web en ligne. Il répond au besoin critique de gestion des vulnérabilités dans les applications Web, les sites Web interactifs et statiques, qui sont des cibles fréquentes pour les cybermenaces. En proposant un processus simple en trois étapes comprenant la création d'un compte, l'importation d'un projet et l'examen des résultats de l'analyse, Snyk simplifie la tâche d'identification et de correction des problèmes de sécurité. Cette approche contribue non seulement à protéger le code propriétaire dans divers écosystèmes Web, mais automatise également le processus d'application des correctifs nécessaires, rationalisant ainsi la gestion des vulnérabilités.

Que fait Snyk ?

Snyk fonctionne comme un outil de sécurité complet qui permet aux développeurs d'identifier et de corriger automatiquement les vulnérabilités de leur code, de leurs dépendances, de leurs conteneurs et de leur infrastructure en tant que code (IaC). Il prend en charge un large éventail de langages de programmation et s'intègre parfaitement aux outils de développement, aux pipelines et aux flux de travail, ce qui en fait un atout indispensable pour les pratiques DevSecOps modernes. En proposant un niveau gratuit avec des limites généreuses pour les tests open source, de conteneurs et IaC, Snyk rend la sécurité accessible aux développeurs de tous niveaux. Sa capacité à s'intégrer à une variété de plates-formes de contrôle de source, de registres de conteneurs, de fournisseurs de cloud et d'outils d'intégration continue améliore encore son utilité, ce qui en fait une solution polyvalente pour sécuriser les applications cloud natives tout au long du cycle de vie de développement logiciel.

Principales caractéristiques de Snyk

Corrections de vulnérabilités automatisées: Snyk se démarque en automatisant le processus de correction des vulnérabilités. Une fois qu'un problème de sécurité est identifié, Snyk génère une pull request avec les mises à niveau et les correctifs nécessaires, simplifiant ainsi le processus de remédiation pour les développeurs.

Approche axée sur le développeur: La plate-forme est conçue pour les développeurs, s'intégrant directement dans les IDE, les référentiels et les flux de travail. Cela garantit que la sécurité fait partie intégrante du processus de développement, plutôt qu’une réflexion après coup.

Base de données complète sur les vulnérabilités: La base de données de vulnérabilités de Snyk est un trésor de renseignements sur la sécurité, offrant des informations avancées pour aider à corriger efficacement les vulnérabilités open source et celles des conteneurs.

Prise en charge de plusieurs langages et frameworks: S'adressant à un large éventail d'écosystèmes Web, Snyk prend en charge les langages de programmation populaires tels que JavaScript, Python et PHP, ce qui en fait un outil polyvalent pour les développeurs.

Capacités d'intégration: Snyk propose de nombreuses options d'intégration avec des plates-formes de contrôle de code source, des registres de conteneurs, des fournisseurs de cloud et des outils CI, permettant une intégration fluide dans les environnements et flux de développement existants.

Sécurité de l'infrastructure en tant que code (IaC): Reconnaissant l'évolution vers l'IaC, Snyk propose des capacités d'analyse spécialisées pour éviter les erreurs de configuration et garantir la sécurité du code de l'infrastructure, élargissant ainsi sa portée d'application.

Sécurité open source: En analysant les dépendances open source à la recherche de vulnérabilités, Snyk aide à maintenir l'intégrité de la sécurité des applications qui reposent sur des logiciels open source, offrant ainsi une tranquillité d'esprit aux développeurs et aux organisations.

2. SiteLock

SiteLock propose une suite complète de services de cybersécurité conçus pour protéger les sites Web contre une myriade de menaces en ligne, permettant de vérifier la sécurité des sites Web en ligne. En tant que solution de sécurité basée sur le cloud, elle est spécialisée dans l'analyse des sites Web à la recherche de logiciels malveillants, de vulnérabilités et d'autres risques de sécurité potentiels. SiteLock identifie non seulement ces menaces, mais fournit également des outils et des services pour les corriger et les prévenir, garantissant ainsi que les sites Web restent sécurisés et opérationnels. Ses services s'adressent à un large éventail d'utilisateurs, des petits blogs personnels aux grandes plateformes de commerce électronique, ce qui en fait une option polyvalente pour les propriétaires de sites Web cherchant à protéger leur présence en ligne.

Que fait SiteLock ?

SiteLock sert de protecteur vigilant pour les sites Web, recherchant et identifiant en permanence les logiciels malveillants, les vulnérabilités et autres cybermenaces. Il fonctionne en effectuant des analyses quotidiennes du code et de la base de données d'un site Web, alertant les propriétaires de sites Web de tout problème qui survient. En cas de menace détectée, SiteLock peut supprimer automatiquement le contenu malveillant, corriger les vulnérabilités et même restaurer le site Web à partir de sauvegardes si nécessaire. Son approche proactive de la sécurité Web garantit que les menaces sont traitées rapidement, minimisant ainsi le risque de dommages au site Web et à ses visiteurs. De plus, les services de SiteLock s'étendent pour inclure un pare-feu d'application Web (WAF) et un réseau de diffusion de contenu (CDN), qui fonctionnent ensemble pour améliorer les performances du site Web et se protéger contre les cyberattaques plus sophistiquées.

Principales fonctionnalités de SiteLock

Analyse quotidienne des programmes malveillants: SiteLock effectue des analyses régulières des sites Web de l'extérieur vers l'intérieur, détectant les logiciels malveillants susceptibles de nuire au site ou à ses visiteurs.

Suppression automatisée des logiciels malveillants: Lors de la détection d'un contenu malveillant, SiteLock peut le supprimer automatiquement, garantissant ainsi la sécurité du site Web et de ses utilisateurs.

Pare-feu d'application Web (WAF): Cette fonctionnalité protège les sites Web contre les cybermenaces avancées, y compris les dix principales menaces susceptibles d'endommager un site.

Réseau de diffusion de contenu (CDN): Le CDN de SiteLock accélère la vitesse des sites Web, ce qui peut améliorer l'optimisation des moteurs de recherche (SEO) et améliorer l'expérience utilisateur.

Correction des vulnérabilités: Le service comprend un scanner de vulnérabilités qui vérifie les faiblesses du système de gestion de contenu (CMS) d'un site Web avant qu'elles ne puissent être exploitées par des pirates.

Sauvegarde du site web: SiteLock fournit des solutions de sauvegarde sécurisées pour les sites Web, protégeant contre les ransomwares, la corruption matérielle et les erreurs humaines.

Sceau de confiance SiteLock: Les sites Web sécurisés et exempts de logiciels malveillants peuvent afficher le sceau de confiance SiteLock, qui s'est avéré augmenter la confiance et les taux de conversion.

Évaluation du score de risque: En exploitant diverses variables, SiteLock fournit une évaluation des risques pour aider les propriétaires de sites Web à comprendre leurs vulnérabilités et comment les atténuer.

experte: L'accès à l'équipe d'experts en sécurité de SiteLock est disponible pour obtenir des conseils et une assistance dans la gestion des problèmes de sécurité Web.

3. SUCURI

SUCURI est un outil en ligne complet de vérification de la sécurité des sites Web conçu pour améliorer la sécurité des sites Web grâce à des services d'analyse et de surveillance méticuleux. Il propose un scanner de sécurité de site Web gratuit qui vérifie les logiciels malveillants, les virus, l'état de la liste noire, les erreurs de site Web, les logiciels obsolètes et les codes malveillants connus. Bien que l'analyseur à distance fournisse une évaluation rapide, SUCURI souligne également l'importance d'une analyse complète du site Web au niveau du client et du serveur pour un contrôle de sécurité approfondi. Ce service est particulièrement utile pour les webmasters qui cherchent à protéger leurs sites contre les menaces potentielles et à maintenir une présence en ligne propre et sécurisée. L'approche de SUCURI en matière de sécurité des sites Web est soutenue par une équipe de professionnels de la sécurité hautement techniques répartis dans le monde entier, garantissant que l'outil reste à jour avec les dernières menaces et solutions de cybersécurité.

Que fait SUCURI ?

SUCURI sert de gardien aux sites Web en proposant une suite de services de sécurité visant à détecter et prévenir les menaces en ligne. Il analyse les sites Web à la recherche de logiciels malveillants, de listes noires, de CMS obsolètes, de plugins et d'extensions vulnérables, et fournit des recommandations de sécurité. Au-delà de l'analyse, SUCURI supprime activement les logiciels malveillants et aide à la récupération des sites piratés, garantissant ainsi aux webmasters la possibilité de reprendre le contrôle et de restaurer rapidement leur réputation en ligne. La capacité de l'outil à détecter les codes malveillants et les emplacements de fichiers infectés en analysant le code source externe du site Web est cruciale pour maintenir un site Web sain. De plus, SUCURI surveille les sites Web pour détecter les anomalies de sécurité et les problèmes de configuration, proposant des contrôles réguliers qui aident les webmasters à anticiper les failles de sécurité potentielles. Cette approche proactive de la sécurité des sites Web est conçue pour offrir une tranquillité d'esprit aux propriétaires de sites Web, sachant que leurs sites sont surveillés et protégés contre l'évolution du paysage des cybermenaces.

Caractéristiques principales de SUCURI

Suppression des logiciels malveillants et réparation des piratages: SUCURI excelle dans l'identification et le nettoyage des infections par des logiciels malveillants, offrant une réponse rapide aux incidents de piratage afin de minimiser les dommages et de restaurer l'intégrité du site Web.

Surveillance de la liste noire: Il garde un œil vigilant sur la réputation du site Web en vérifiant s'il est sur la liste noire des principales autorités de sécurité, garantissant ainsi que le trafic et le classement SEO ne soient pas affectés.

Détection de logiciels obsolètes: SUCURI identifie les CMS, plugins et extensions obsolètes, qui sont des vulnérabilités courantes exploitées par les attaquants, et fournit des recommandations de mises à jour pour renforcer la sécurité.

Détection des anomalies de sécurité: L'outil recherche les activités inhabituelles et les problèmes de configuration, offrant un aperçu des risques de sécurité potentiels et de la manière de les atténuer.

Surveillance de sécurité régulière: Grâce à une surveillance continue, SUCURI garantit que les sites Web sont systématiquement vérifiés pour détecter les logiciels malveillants et autres menaces de sécurité, offrant ainsi aux webmasters une tranquillité d'esprit.

Équipe de sécurité mondiale: Soutenue par une équipe de professionnels de la sécurité à travers le monde, l'expertise de SUCURI dans le domaine de la cybersécurité est inégalée, garantissant que l'outil est toujours équipé des dernières techniques de détection et d'atténuation des menaces.

Optimisation de la vitesse du site: Grâce à son réseau de diffusion de contenu (CDN), SUCURI sécurise non seulement les sites Web mais améliore également leur vitesse de chargement, améliorant ainsi l'expérience utilisateur et le référencement.

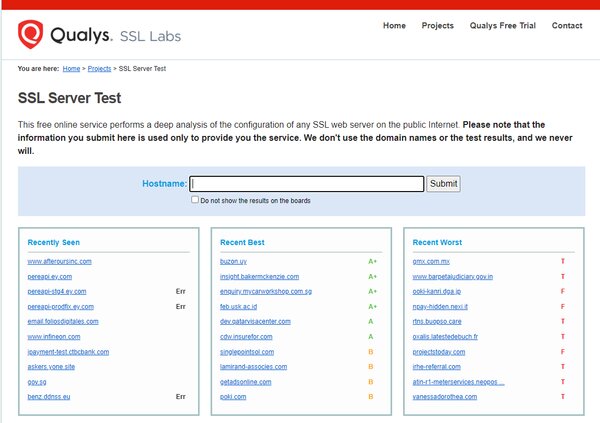

4. Qualys

Qualys est une solution de sécurité et de conformité basée sur le cloud qui aide les entreprises à identifier et à atténuer les vulnérabilités d'un large éventail d'actifs informatiques, notamment en vérifiant la sécurité des sites Web en ligne. Il fournit une suite d'outils pour la surveillance continue, la gestion des vulnérabilités, la conformité aux politiques et l'analyse des applications Web, entre autres. Qualys est conçu pour aider les organisations à simplifier leurs opérations de sécurité informatique et à réduire les coûts de conformité en fournissant des informations critiques sur la sécurité et en automatisant divers aspects du processus de sécurité informatique.

Que fait Qualys ?

Qualys propose une plateforme robuste pour sécuriser les infrastructures informatiques et les applications Web. Il analyse et identifie en permanence les vulnérabilités des actifs en réseau, notamment les serveurs, les périphériques réseau et les points finaux. La plateforme est capable de gérer à la fois les vulnérabilités exposées sur Internet et les vulnérabilités internes, offrant ainsi une vue complète de la posture de sécurité d'une organisation. Qualys propose également des rapports de conformité, en s'appuyant sur une vaste base de connaissances adaptée aux normes et cadres du secteur. Son modèle Software-as-a-Service (SaaS) permet un accès facile depuis n'importe quel navigateur Web, permettant aux organisations de gérer les risques de sécurité sans les problèmes de ressources et de déploiement associés aux logiciels traditionnels.

Principales fonctionnalités de Qualys

Exploration et tests automatisés: Qualys Web Application Scanning (WAS) automatise le processus d'exploration et de test des applications Web personnalisées, garantissant ainsi des tests réguliers qui produisent des résultats cohérents et réduisent les faux positifs.

Gestion de la vulnérabilité: Le service Qualys VM offre une visibilité immédiate sur les vulnérabilités potentielles des systèmes informatiques, aidant ainsi les organisations à sécuriser leur infrastructure et à se conformer aux réglementations.

Politique de conformité: Qualys Policy Compliance (PC) automatise les évaluations de configuration de sécurité sur les systèmes informatiques, contribuant ainsi à la réduction des risques et à la conformité continue avec les politiques internes et externes.

Contrôle continu: Qualys Continu Monitoring (CM) permet aux organisations d'identifier les menaces et de surveiller les changements au sein des appareils connectés à Internet, en fournissant des notifications immédiates au personnel informatique lorsque des changements se produisent.

conformité PCI: Qualys PCI Compliance simplifie le processus de mise en conformité avec la norme PCI DSS (Payment Card Industry Data Security Standard), offrant une solution rentable et hautement automatisée pour les entreprises et les commerçants en ligne.

Technologie des agents cloud: Les agents cloud de Qualys peuvent être installés sur divers appareils pour évaluer en continu la sécurité et la conformité en temps réel, offrant ainsi une approche dynamique de la gestion des vulnérabilités.

Plateforme SaaS évolutive: La nature cloud de la plateforme permet une évolutivité, permettant à Qualys de croître avec les besoins d'une organisation en ajoutant davantage de capacité d'analyse, d'analyse et de reporting.

5. PI criminelle

Criminal IP est un moteur de recherche Cyber Threat Intelligence (CTI) qui offre une approche unique pour améliorer les mesures de cybersécurité pour les individus et les organisations. En analysant quotidiennement les ports ouverts des adresses IP dans le monde entier, il vise à découvrir tous les appareils connectés à Internet, identifiant ainsi les adresses IP et les domaines malveillants. Utilisant une technologie basée sur l’IA, Criminal IP fournit une évaluation complète des risques à 5 niveaux pour chaque menace identifiée. Cette plateforme innovante est conçue pour s'intégrer de manière transparente à l'infrastructure existante d'une organisation grâce à des API simples et faciles à utiliser. Ces API sont capables de bloquer en temps réel les adresses IP présentant un score de risque ou les liens de domaine malveillants, empêchant ainsi les utilisateurs malveillants potentiels d'accéder aux services de connexion. En tant que moteur de recherche Web, Criminal IP est accessible à partir de divers appareils, notamment des ordinateurs, des appareils mobiles et des tablettes, sans qu'il soit nécessaire d'installer un programme séparé. Elle se démarque en proposant ses services en SaaS (Software as a Service), garantissant que les utilisateurs peuvent accéder à ses fonctionnalités depuis n'importe quel endroit disposant d'une connexion Internet.

À quoi sert la propriété intellectuelle pénale ?

La propriété intellectuelle criminelle constitue une solution complète pour diagnostiquer et atténuer les cybermenaces. Il regroupe de grandes quantités d’informations Open Source (OSINT) et superpose ces données avec des algorithmes de détection de fraude basés sur l’IA et l’apprentissage automatique. Cela permet une analyse rapide du réseau et l’identification des vulnérabilités potentielles au sein des cyber-actifs personnels ou d’entreprise. Les fonctionnalités de Criminal IP vont au-delà de la simple détection : elles permettent aux utilisateurs de surveiller de manière proactive les vecteurs d'attaque potentiels et de garder une longueur d'avance sur les acteurs malveillants. En fournissant des informations détaillées sur les menaces via ses fonctionnalités de RECHERCHE et d'INTELLIGENCE, les utilisateurs peuvent trouver des informations sur Internet sur un large éventail d'activités malveillantes, notamment les adresses IP, les sites de phishing, les liens malveillants, etc. De plus, Criminal IP facilite la gestion de la surface d’attaque en aidant les responsables de la sécurité à identifier les actifs cachés et les vulnérabilités, maintenant ainsi une cyber-posture robuste. Ses capacités d'intégration permettent de bloquer en temps opportun les attaquants, ce qui en fait un outil précieux pour la cybersécurité, les tests d'intrusion, l'analyse des vulnérabilités et des logiciels malveillants, ainsi qu'à des fins d'enquête et de recherche.

Principales caractéristiques de la propriété intellectuelle criminelle

Détection et blocage des menaces en temps réel: L'intégration de l'API de Criminal IP permet la détection et le blocage des utilisateurs malveillants potentiels en temps réel, améliorant ainsi la sécurité des services de connexion et d'autres infrastructures critiques.

Intelligence complète sur les cybermenaces: Utilisant une technologie basée sur l'IA, Criminal IP analyse les ports ouverts des adresses IP à l'échelle mondiale pour identifier les adresses IP et les domaines malveillants, fournissant ainsi une évaluation détaillée des risques à 5 niveaux pour une analyse efficace des menaces.

Une intégration fluide: La plateforme propose des API simples et faciles à utiliser qui permettent une intégration transparente avec l'infrastructure existante d'une organisation, facilitant le blocage des adresses IP à risque ou des liens de domaine malveillants sans perturber les opérations.

Accessible partout: En tant que service SaaS, Criminal IP est accessible depuis n'importe où avec une connexion Internet, via le Web, une tablette ou des appareils mobiles, garantissant que les utilisateurs peuvent exploiter ses capacités sans avoir besoin d'installer un programme séparé.

Fonctions de recherche polyvalentes: Criminal IP propose quatre fonctions de recherche : actif, domaine, image et exploit, ainsi que cinq fonctions de renseignement, notamment Banner Explorer, Vulnérabilité, Statistiques, Analyse d'éléments et Cartes, pour une collecte complète de renseignements sur les menaces.

Gestion de la surface d'attaque: La plateforme aide à identifier les actifs cachés et les vulnérabilités dans les cloud, permettant aux responsables de la sécurité de l'entreprise de maintenir leur cyber-posture et d'assurer un contrôle de sécurité sans faille grâce à la gestion des actifs informatiques en temps réel.

6. Quttera

Quttera propose une suite d'outils conçus pour garantir la sécurité et l'intégrité des sites Web. Il fournit des services tels que la surveillance et la suppression des logiciels malveillants, la surveillance de la disponibilité, la protection DDoS et un pare-feu d'applications Web. De plus, Quttera inclut une vérification de liste de blocage de domaines parmi ses fonctionnalités, se positionnant comme une solution incontournable pour les propriétaires de sites Web cherchant à protéger leur présence en ligne contre les cybermenaces.

Que fait Quttera ?

Quttera se spécialise dans la détection et l'atténuation des menaces basées sur le Web, offrant une plate-forme robuste pour la sécurité des sites Web. Ses services englobent l'analyse et la suppression des logiciels malveillants, la fourniture d'un pare-feu pour les applications Web et la protection DDoS. Les capacités de Quttera s'étendent à la surveillance côté serveur et côté client, garantissant une couverture complète contre les attaques potentielles. Le scanner de logiciels malveillants de la plateforme est amélioré par un système de reporting détaillé, permettant aux utilisateurs d'identifier et de traiter efficacement les vulnérabilités.

Principales caractéristiques de Quttera

Analyse et suppression des logiciels malveillants: La fonctionnalité principale de Quttera réside dans sa capacité à rechercher et à éliminer les logiciels malveillants des sites Web. Cela inclut la détection des menaces connues et inconnues, garantissant que même les attaques les plus sophistiquées peuvent être identifiées et neutralisées.

Pare-feu d'application Web (WAF): Le WAF sert de barrière entre un site Web et Internet, bloquant le trafic malveillant et empêchant tout accès non autorisé aux données et ressources du site.

Protection DDoS: Quttera fournit des mesures pour protéger les sites Web contre les attaques par déni de service distribué, qui peuvent submerger un site de trafic et le rendre inaccessible.

Surveillance de la disponibilité: La plateforme surveille les sites Web pour garantir qu'ils restent accessibles aux utilisateurs, alertant les propriétaires de sites en cas de temps d'arrêt.

Vérification de la liste de blocage des domaines: Quttera vérifie si un site Web a été mis sur liste noire par les moteurs de recherche ou d'autres autorités en ligne, ce qui peut avoir un impact significatif sur la réputation d'un site et son classement dans les moteurs de recherche.

Suppression automatisée et manuelle des logiciels malveillants: En plus des processus automatisés, Quttera propose des services de suppression manuelle des logiciels malveillants, permettant un nettoyage en profondeur de tous les sites infectés.

Suppression de la liste noire: Si un site Web est sur liste noire, Quttera assiste dans le processus de suppression, aidant à restaurer la position du site auprès des moteurs de recherche et d'autres services.

Analyse continue côté serveur: L'analyse côté serveur de Quttera garantit que le backend d'un site Web est surveillé en permanence pour détecter les logiciels malveillants et autres menaces de sécurité.

7. Sécurité HostedScan

HostedScan Security est une plateforme globale de cybersécurité conçue pour rationaliser le processus d'analyse des vulnérabilités et de gestion des risques. Il propose une suite d'outils qui fonctionnent à l'unisson pour fournir des capacités d'analyse continue et automatisée à l'aide d'outils open source fiables tels que OpenVAS, Zap et Nmap. La plateforme est conçue pour répondre aux besoins des entreprises de toutes tailles, des startups aux grandes entreprises, en passant par les fournisseurs de services gérés (MSP) et les fournisseurs de services de sécurité gérés (MSSP). HostedScan Security est fier de sa capacité à présenter une vue complète de l'exposition aux cyber-risques d'une entreprise grâce à des tableaux de bord intuitifs, des alertes et des rapports détaillés, ce qui en fait un choix de confiance pour plus de 10,000 XNUMX entreprises.

Que fait la sécurité HostedScan ?

HostedScan Security offre une solution robuste d'analyse des vulnérabilités qui surveille en permanence les serveurs, les appareils, les sites Web et les applications Web pour détecter les faiblesses de sécurité. Il automatise la détection des vulnérabilités et fournit des alertes en temps réel pour garantir que la sécurité reste une priorité absolue. La plate-forme prend en charge les analyses authentifiées, permettant une analyse plus approfondie des applications Web en accédant aux zones nécessitant des informations de connexion. Avec HostedScan Security, les utilisateurs peuvent également bénéficier de fonctionnalités de conformité de sécurité tierces, adaptées pour répondre aux exigences de diverses normes telles que ISO et SOC. Le service est conçu pour être non intrusif, avec des analyses effectuées en externe pour minimiser l'impact sur le réseau, et il maintient un engagement fort en matière de sécurité et de confidentialité des données.

Principales fonctionnalités de sécurité de HostedScan

Gestion centralisée des risques: HostedScan Security permet aux utilisateurs de hiérarchiser rapidement les vulnérabilités et de générer des rapports concis pour les parties prenantes, améliorant ainsi le processus décisionnel concernant les menaces de cybersécurité.

Surveillance de la surface d'attaque: La plateforme permet l'importation sans effort de domaines, d'adresses IP et de comptes cloud, fournissant un aperçu clair des vulnérabilités potentielles dans l'infrastructure numérique.

Solutions sur mesure pour les MSP: HostedScan Security propose des solutions d'analyse des vulnérabilités évolutives et abordables spécialement conçues pour les MSP et les MSSP, facilitant un meilleur service à leurs clients.

Analyse des vulnérabilités externes: Les entreprises peuvent protéger leurs opérations grâce à des analyses de vulnérabilité externes qui identifient et signalent les failles de sécurité potentielles dans leurs actifs numériques accessibles au public.

Conformité à la sécurité des tiers: La plateforme aide à gérer la conformité des vulnérabilités à diverses normes, garantissant que les entreprises répondent aux exigences réglementaires nécessaires.

Numérisation du réseau interne: HostedScan Security offre également la possibilité d'analyser en toute sécurité les réseaux privés et les réseaux locaux, contribuant ainsi à sécuriser les systèmes internes contre les menaces potentielles.

Moteur de rapports personnalisés: Les utilisateurs peuvent générer des rapports de marque soignés, complets et faciles à comprendre, adaptés aux dirigeants, aux clients ou aux auditeurs.

Analyses d'applications Web authentifiées: Le service comprend des analyses authentifiées qui peuvent accéder et évaluer des sections d'applications Web qui ne sont disponibles que pour les utilisateurs connectés, offrant ainsi une évaluation de sécurité plus approfondie.

8. Sécurité JFrog

JFrog Security est une suite en ligne de sécurité de sites Web de contrôle conçue pour améliorer la sécurité des processus de développement et de déploiement de logiciels. Il s'intègre parfaitement à la plateforme JFrog, offrant une solution robuste pour identifier et atténuer les vulnérabilités des artefacts, ainsi que pour détecter d'autres expositions critiques telles que les fuites de secrets, les erreurs de configuration des services, l'utilisation abusive des bibliothèques et les problèmes de sécurité d'infrastructure en tant que code (IaC). Cet outil est adapté aux environnements cloud et auto-hébergés, garantissant flexibilité et évolutivité pour les entreprises de toutes tailles. En fournissant une analyse contextuelle approfondie, JFrog Security permet aux équipes de comprendre l'impact réel des résultats de sécurité, facilitant ainsi une prise de décision priorisée et éclairée. De plus, il offre des conseils concrets de remédiation et d’atténuation, rationalisant le processus de développement et réduisant le temps de résolution.

Que fait JFrog Sécurité ?

JFrog Security agit en tant que gardien du cycle de vie du développement logiciel, en se concentrant sur la détection précoce et la résolution des vulnérabilités et des expositions en matière de sécurité. Il analyse et analyse les artefacts à la recherche de vulnérabilités, de secrets divulgués et d'autres menaces de sécurité potentielles, offrant une vue complète de l'état de sécurité des composants logiciels. En tirant parti d'une analyse contextuelle approfondie, il identifie non seulement les problèmes, mais évalue également leur impact potentiel sur le projet, permettant ainsi aux équipes de prioriser les correctifs en fonction du risque réel. De plus, JFrog Security fournit des conseils de remédiation détaillés, aidant les développeurs à traiter efficacement les vulnérabilités. Son intégration dans la plateforme JFrog signifie qu'elle prend en charge à la fois les environnements cloud et auto-hébergés, ce qui en fait un outil polyvalent pour sécuriser les logiciels à différentes étapes de développement et de déploiement.

Principales fonctionnalités de sécurité de JFrog

Analyse complète des vulnérabilités: JFrog Security analyse minutieusement les artefacts logiciels à la recherche de vulnérabilités, en exploitant une vaste base de données de problèmes connus pour garantir une détection précise.

Détection des fuites de secrets: Il identifie et alerte sur les cas où des informations sensibles, telles que des mots de passe ou des clés API, peuvent avoir été exposées par inadvertance dans la base de code.

Identification d'une mauvaise configuration du service: En analysant la configuration des services, JFrog Security permet d'identifier les erreurs de configuration qui pourraient conduire à des failles de sécurité.

Analyse des abus de bibliothèque: Cette fonctionnalité examine l'utilisation de bibliothèques tierces au sein du projet, identifiant une utilisation inappropriée ou risquée qui pourrait compromettre la sécurité.

Sécurité de l'infrastructure en tant que code (IaC): JFrog Security étend ses mesures de protection à IaC, identifiant les problèmes de sécurité potentiels dans le processus de provisionnement de l'infrastructure.

Analyse contextuelle approfondie: Au-delà de la simple détection, il fournit une compréhension contextuelle approfondie des vulnérabilités, évaluant leur impact réel pour faciliter la priorisation.

Conseils de remédiation exploitables: Pour faciliter une résolution rapide, il propose des stratégies concrètes de remédiation et d’atténuation, adaptées aux problèmes spécifiques identifiés.

Flexibilité et évolutivité: Conçu pour prendre en charge à la fois les environnements cloud et auto-hébergés, JFrog Security s'adapte aux besoins des entreprises de toutes tailles, assurant une protection complète quel que soit le modèle de déploiement.

9. Intrus

Intruder est une plateforme en ligne de sécurité de sites Web de contrôle conçue pour simplifier le paysage complexe de la cybersécurité. Il propose une suite d'outils qui permettent aux entreprises de gérer efficacement leurs vulnérabilités, garantissant ainsi que leurs actifs numériques restent protégés contre les menaces potentielles. En mettant l'accent sur la facilité d'utilisation et l'efficacité, Intruder est conçu pour répondre aux besoins des entreprises de toutes tailles, en leur offrant les capacités nécessaires pour identifier, hiérarchiser et traiter les vulnérabilités de sécurité. En offrant une surveillance continue et une analyse automatisée, Intruder aide les entreprises à garder une longueur d'avance sur les menaces émergentes, ce qui en fait un atout précieux pour maintenir des protocoles de sécurité robustes.

Que fait Intrus ?

Intruder sert de gardien proactif dans le domaine numérique, analysant et surveillant en permanence les réseaux à la recherche de vulnérabilités. Il automatise le processus d'analyse des vulnérabilités dans l'infrastructure, les applications Web et les API, garantissant ainsi que toute faille de sécurité potentielle est identifiée rapidement. En hiérarchisant les vulnérabilités en fonction de leur gravité et de leur impact potentiel, Intruder permet aux organisations de concentrer leurs efforts de remédiation là où elles sont le plus importantes. Cela rationalise non seulement le processus de gestion des vulnérabilités, mais réduit également considérablement le risque d’exposition aux cybermenaces. Avec Intruder, les entreprises peuvent obtenir une vue d'ensemble complète de leur posture de sécurité, leur permettant de prendre des décisions éclairées et de prendre des mesures en temps opportun pour protéger leurs actifs numériques.

Principales caractéristiques des intrus

Analyse automatisée des vulnérabilités: Intruder automatise l'analyse des réseaux, des applications Web et des API, identifiant les vulnérabilités qui pourraient être exploitées par des attaquants. Cette fonctionnalité garantit que les entreprises peuvent surveiller en permanence leur environnement numérique à la recherche de menaces potentielles, sans avoir besoin d'une intervention manuelle.

Priorisation des vulnérabilités: Intruder évalue la gravité des vulnérabilités détectées, en les hiérarchisant pour aider les entreprises à se concentrer en premier sur la résolution des problèmes les plus critiques. Cette approche rationalise le processus de remédiation, garantissant que les ressources sont allouées efficacement pour atténuer les risques les plus élevés.

Contrôle continu: La plateforme offre une surveillance continue du périmètre du réseau, lançant automatiquement des analyses lorsque des changements sont détectés ou que de nouvelles menaces émergent. Cette fonctionnalité offre aux entreprises une visibilité en temps réel sur leur état de sécurité, leur permettant de réagir rapidement aux vulnérabilités potentielles.

Intégration avec des outils populaires: Intruder prend en charge l'intégration avec des outils largement utilisés tels que Slack, Jira et Datadog. Cela permet une communication et une coordination transparentes au sein des équipes, facilitant la gestion efficace des problèmes de sécurité et améliorant le flux de travail global.

Rapport de conformité: La plateforme génère des rapports prêts à l'audit qui décrivent clairement l'état de sécurité d'une organisation. Ces rapports sont conçus pour répondre aux exigences de diverses normes de conformité, permettant aux entreprises de démontrer plus facilement leur engagement en matière de cybersécurité aux auditeurs, aux parties prenantes et aux clients.

Résultats exploitables: Intruder fournit des résultats concis et exploitables, filtrant le bruit pour mettre en évidence les problèmes de sécurité les plus pertinents. Cela permet aux entreprises de comprendre rapidement leurs vulnérabilités et de prendre des mesures décisives pour y remédier, améliorant ainsi leur posture de sécurité globale.

10. UpGuard

UpGuard est une plateforme de cybersécurité conçue pour relever les défis multiformes de la sécurité numérique dans le monde interconnecté d'aujourd'hui. Il propose une suite d'outils visant à protéger les données sensibles contre toute exposition, qu'elle soit accidentelle ou intentionnelle. En analysant quotidiennement des milliards d'actifs numériques sur des milliers de vecteurs, UpGuard offre des fonctionnalités avancées telles que la détection des fuites de données, l'analyse des vulnérabilités et la détection des violations d'identité. Sa plateforme est conçue pour les entreprises soucieuses de leurs données qui cherchent à prévenir les violations de données de tiers, à surveiller en permanence leurs fournisseurs et à comprendre leur surface d'attaque avec précision. L'approche d'UpGuard combine une conception méticuleuse avec des fonctionnalités inégalées, permettant aux organisations d'évoluer de manière sécurisée et efficace. La plateforme bénéficie de la confiance de centaines d'entreprises parmi les plus soucieuses de leurs données, ce qui souligne son efficacité dans la protection des informations sensibles.

Que fait UpGuard ?

UpGuard sert de gardien dans le domaine numérique, offrant aux entreprises un mécanisme de défense robuste contre les menaces en constante évolution du cybermonde. Elle y parvient grâce à sa plateforme intégrée de gestion des risques, qui combine des évaluations de sécurité tierces, des questionnaires d'évaluation de la sécurité et des capacités de renseignement sur les menaces. Cette vue complète de la surface de risque d'une entreprise permet aux entreprises de gérer plus efficacement les risques de cybersécurité. La plateforme d'UpGuard ne consiste pas seulement à identifier les risques, elle vise également à fournir des informations exploitables que les entreprises peuvent utiliser pour renforcer leurs défenses. Il aide les entreprises à gérer leur surface d'attaque externe, à prévenir les violations de données et à assurer la sécurité des réseaux de leurs fournisseurs. En automatisant la classification des fournisseurs et en les surveillant en permanence, UpGuard permet aux entreprises de se concentrer sur ce qui compte le plus, garantissant ainsi que leurs actifs numériques sont protégés contre les menaces potentielles.

Fonctionnalités clés d'UpGuard

Gestion des risques tiers: Cette fonctionnalité fournit un tableau de bord centralisé pour les évaluations des risques par des tiers, offrant une source unique de vérité pour les flux de travail d'évaluation des risques, les communications avec les fournisseurs et les mises à jour en temps réel sur la posture de sécurité d'une entreprise.

Gestion de la surface d'attaque: L'outil BreachSight d'UpGuard aide les entreprises à gérer leur surface d'attaque externe en traitant et en répondant rapidement aux menaces de sécurité émergentes, garantissant ainsi qu'elles sont en mesure de maintenir une défense solide contre les failles potentielles.

Contrôle continu: UpGuard offre une surveillance continue et des alertes en temps réel, offrant aux entreprises l'assurance et la tranquillité d'esprit que leur environnement numérique est constamment surveillé pour détecter tout signe de vulnérabilité ou de violation.

11. Taxation

Attaxion est une plateforme sophistiquée conçue pour améliorer la sécurité des organisations en proposant des solutions complètes de gestion des surfaces d'attaque. En mettant l'accent sur la couverture des actifs et les renseignements exploitables, Attaxion permet aux entreprises de se prémunir contre un large éventail de cybermenaces. Ses capacités s'étendent à la découverte d'actifs qui auraient pu être inconnus auparavant, à l'identification continue de nouveaux actifs et problèmes de sécurité, et à la fourniture d'un contexte qui facilite la priorisation et la correction des vulnérabilités. Cette plateforme dessert un large éventail de secteurs, notamment la santé, le divertissement et le gouvernement, garantissant que les données sensibles et les infrastructures critiques sont protégées contre les menaces persistantes.

Que fait Attaxion ?

Attaxion fonctionne comme une plate-forme de gestion des surfaces d'attaque externes (EASM), offrant une couverture de découverte d'actifs sans précédent. Cela permet aux organisations de cartographier l’intégralité de leurs surfaces d’attaque externes en temps réel, offrant ainsi un avantage essentiel dans la détection et la gestion des vulnérabilités. En fournissant un catalogue complet et à jour de tous les actifs externes, Attaxion permet aux équipes de sécurité, même celles limitées en personnel, de visualiser, classer et corriger efficacement les vulnérabilités à partir d'un emplacement centralisé. Sa détection continue de nouveaux actifs et vulnérabilités garantit que les organisations peuvent gérer de manière proactive leur posture de sécurité, réduisant ainsi le risque de violations de données, d'attaques de ransomware et d'autres cybermenaces.

Principales caractéristiques d'Attaxion

Couverture de découverte d'actifs large mais significative: Attaxion excelle dans la cartographie de l'intégralité de la surface d'attaque externe d'une organisation en temps réel, garantissant qu'aucun actif ne passe inaperçu. Cette fonctionnalité est cruciale pour maintenir une compréhension complète des vulnérabilités et des menaces potentielles.

Détection continue de nouveaux actifs et vulnérabilités: La capacité de la plateforme à identifier en permanence les nouveaux actifs et les problèmes de sécurité à mesure qu'ils surviennent aide les organisations à garder une longueur d'avance sur les menaces potentielles. Cette vigilance continue est la clé d’une gestion proactive de la sécurité.

Intelligence exploitable pour la priorisation des vulnérabilités: Attaxion fournit un contexte détaillé pour chaque vulnérabilité identifiée, permettant aux équipes de sécurité de prioriser les efforts de remédiation en fonction de la gravité, de l'exploitabilité et de l'impact potentiel. Cette approche stratégique garantit que les ressources sont allouées efficacement pour résoudre en premier les problèmes les plus critiques.

Intégration transparente avec les plateformes de communication populaires: Les flux de travail de remédiation automatisés de la plateforme sont conçus pour s'intégrer facilement aux outils de communication largement utilisés, facilitant ainsi une collaboration efficace entre les membres de l'équipe et rationalisant le processus de remédiation.

Applicabilité industrielle diversifiée: Les solutions d'Attaxion sont conçues pour répondre aux besoins de sécurité spécifiques de divers secteurs, notamment les services financiers, la santé et le gouvernement. Cette polyvalence garantit que les organisations de différents secteurs peuvent gérer efficacement leurs surfaces d'attaque externes et se protéger contre les cybermenaces.

12. Protection du site

SiteGuarding est un fournisseur de services de sécurité dédié à la protection des sites Web contre une myriade de menaces en ligne, notamment les logiciels malveillants, les tentatives de piratage et les problèmes de liste noire. En mettant l'accent sur la fourniture d'une solution de sécurité robuste, SiteGuarding propose une gamme de services tels que l'analyse et l'analyse quotidiennes des sites Web, la surveillance 24h/7 et XNUMXj/XNUMX, la protection par pare-feu des sites Web et les sauvegardes sécurisées. Leur approche est conçue non seulement pour détecter et rectifier les failles de sécurité, mais également pour les prévenir, en garantissant que les sites Web restent accessibles, sécurisés et crédibles pour leurs visiteurs. En donnant la priorité à la sécurité des actifs numériques, SiteGuarding vise à protéger les entreprises contre la perte potentielle de réputation et de visiteurs, qui peut résulter de compromissions de sécurité.

Que fait SiteGuarding ?

SiteGuarding fournit une solution de sécurité multicouche visant à protéger les sites Web contre diverses menaces en ligne. Leurs services comprennent des analyses quotidiennes des fichiers et répertoires de sites Web pour détecter toute modification non autorisée, logiciel malveillant ou installation de porte dérobée. En plus de l'analyse et de la surveillance côté serveur, SiteGuarding propose des services de suppression de logiciels malveillants, garantissant que toutes les menaces détectées sont rapidement éliminées. Leur package de sécurité comprend un pare-feu de site Web pour bloquer les exploits des pirates et le trafic malveillant, ainsi qu'une surveillance continue de toute activité suspecte. SiteGuarding aide également à maintenir à jour les logiciels du site Web afin de combler les failles de sécurité potentielles. Avec une équipe dédiée d'experts en sécurité disponibles 24h/7 et XNUMXj/XNUMX, ils offrent une réponse et des mesures correctives immédiates pour sécuriser les sites Web contre les cybermenaces actuelles et émergentes, garantissant ainsi la stabilité et l'intégrité des plateformes en ligne.

Fonctionnalités clés de SiteGuarding

Bouclier antivirus pour site Web: Cette fonctionnalité agit comme une barrière de protection, analysant et analysant quotidiennement les sites Web à la recherche de logiciels malveillants et d'autres menaces malveillantes afin de garantir qu'ils restent propres et sécurisés.

Surveillance 24h/7 et XNUMXj/XNUMX: L'équipe de SiteGuarding surveille les sites Web 24 heures sur 24, garantissant ainsi que tout problème de sécurité sera détecté et résolu rapidement.

Pare-feu de site Web: Une couche de défense cruciale qui protège les sites Web contre les exploits des pirates informatiques en bloquant le trafic malveillant et en empêchant les accès non autorisés.

Sauvegardes de sites Web propres et sécurisées: En cas de faille de sécurité, disposer de sauvegardes sécurisées garantit qu'un site Web peut être restauré à son dernier bon état connu, minimisant ainsi les temps d'arrêt et la perte de données.

Surveillance de la liste noire des moteurs de recherche: Cette fonctionnalité permet d'identifier rapidement si un site Web a été mis sur liste noire par les moteurs de recherche en raison d'un logiciel malveillant, permettant ainsi d'agir rapidement pour restaurer la réputation du site.

Analyse quotidienne des fichiers et surveillance des modifications des fichiers: En gardant une trace des modifications des fichiers, SiteGuarding peut détecter les modifications ou ajouts non autorisés, signe courant d'une faille de sécurité.

Accès aux ingénieurs pour corriger les vulnérabilités: SiteGuarding fournit un accès direct à des experts en sécurité qui peuvent remédier aux vulnérabilités, garantissant ainsi que les sites Web sont protégés contre les attaques potentielles.

Alertes de sécurité: Les notifications en temps réel sur les menaces de sécurité permettent aux propriétaires de sites Web de prendre des mesures immédiates, améliorant ainsi la sécurité globale de leur site Web.

13. Probablement

Probely est un scanner automatisé de vulnérabilités d'applications Web et d'API conçu pour servir les développeurs, les équipes de sécurité, les DevOps, les responsables de la conformité et les entreprises SaaS. Il agit comme un spécialiste virtuel de la sécurité, identifiant rapidement les vulnérabilités et fournissant des instructions détaillées sur la manière de les corriger. L'outil est particulièrement apte à relever les défis uniques liés à la sécurisation des applications à page unique (SPA), qui nécessitent plus que de simples techniques d'exploration et de spidering traditionnelles pour des tests de sécurité efficaces. Le scanner de Probely expose non seulement les vulnérabilités, mais s'intègre également de manière transparente aux flux de travail de développement et opérationnels, favorisant une approche proactive de la sécurité des applications Web et des API.

Que fait Probely ?

Facilite probablement l’identification et la correction des vulnérabilités de sécurité dans les applications Web et les API. Il est conçu pour s'intégrer au cycle de vie du développement logiciel, permettant des tests de sécurité continus et automatisés qui s'alignent sur les pratiques de développement agiles. Le scanner fournit des conseils précis pour corriger les vulnérabilités, prend en charge la conformité à diverses réglementations telles que le RGPD et la PCI-DSS, et propose une API complète pour une intégration plus approfondie. L'approche de Probely garantit que les tests de sécurité ne constituent pas un goulot d'étranglement mais une partie rationalisée du processus de développement, aidant les organisations à maintenir des applications et des API Web sécurisées et conformes.

Caractéristiques probablement clés

Numérisation automatisée: Probely automatise le processus de recherche de vulnérabilités dans les applications Web et les API, en analysant plus de 5000 XNUMX types de problèmes de sécurité. Cette automatisation aide les équipes à garder une longueur d'avance sur les menaces potentielles sans intervention manuelle.

Assistance à la conformité: L'outil aide à répondre aux exigences de conformité aux réglementations telles que le RGPD et la PCI-DSS, en fournissant des rapports et des listes de contrôle pour garantir que les applications Web respectent les normes de sécurité nécessaires.

Capacités d'intégration: Avec des fonctionnalités telles que la synchronisation Jira, le plugin Jenkins et une API robuste, Probely peut être intégré aux flux de développement et de gestion de projet existants, intégrant ainsi les tests de sécurité aux processus d'intégration et de livraison continus.

Conseils sur la remédiation: Chaque vulnérabilité identifiée est accompagnée d'instructions détaillées et d'extraits de code adaptés aux technologies utilisées, permettant aux développeurs de comprendre et de résoudre efficacement les problèmes.

Prise en charge des pratiques Web modernes: Probely offre un support spécialisé pour les applications monopages et la sécurité des API, garantissant que même les applications Web les plus modernes peuvent être minutieusement testées pour détecter leurs vulnérabilités.

Gestion des équipes et des rôles: La plateforme permet la création de plusieurs équipes avec différents rôles et autorisations, ce qui facilite la gestion des tests de sécurité entre différents groupes au sein d'une organisation.

Confidentialité et sécurité: met probablement l'accent sur des pratiques de sécurité strictes, notamment l'utilisation de TLS, l'authentification à deux facteurs et l'exécution sur des conteneurs Docker renforcés pour garantir la sécurité de la plate-forme d'analyse elle-même.

14. Observatoire

Observatoire de Mozilla est un outil complet conçu pour aider les développeurs, les administrateurs système et les professionnels de la sécurité à améliorer la sécurité de leurs sites Web. Il y parvient en analysant les sites Web et en fournissant des commentaires exploitables sur la manière de les configurer pour une sécurité optimale. La plateforme a joué un rôle déterminant dans l'analyse et l'amélioration ultérieure de plus de 240,000 XNUMX sites Web, offrant une interface conviviale où l'on peut facilement soumettre un site pour analyse et recevoir un rapport détaillé sur son état de sécurité.

Que fait l'Observatoire ?

L'Observatoire effectue diverses vérifications pour évaluer les caractéristiques de sécurité d'un site Web. Il examine la mise en œuvre des en-têtes de sécurité, des cookies, des politiques de partage de ressources d'origine croisée (CORS) et d'autres mesures de sécurité critiques. L'outil fournit un score numérique et une note alphabétique pour refléter l'état de sécurité du site, aidant ainsi les utilisateurs à comprendre l'efficacité de leurs configurations actuelles. Il propose également des recommandations d'amélioration, telles que l'application du HTTPS via HTTP Strict Transport Security (HSTS) et la prévention des attaques de détournement de clic avec X-Frame-Options. L'objectif de l'Observatoire est de faire du Web un endroit plus sûr en guidant les propriétaires de sites Web vers les meilleures pratiques de sécurité et en les aidant à éviter les pièges courants.

Principales caractéristiques de l'Observatoire

Analyse HTTP/S: La fonction d'analyse HTTP/S d'Observatory évalue les en-têtes de sécurité et la configuration d'un site Web, fournissant un score basé sur le respect par le site des pratiques de sécurité recommandées.

Observatoire TLS: Cette fonctionnalité évalue la force et la configuration du Transport Layer Security (TLS) d'un site Web, garantissant que la communication entre le navigateur de l'utilisateur et le site Web est cryptée et sécurisée.

Observatoire SHS: Observatory comprend également un outil d'analyse SSH qui vérifie la sécurité des configurations SSH (Secure Shell), ce qui est crucial pour un accès sécurisé au serveur distant.

Tests tiers: Pour fournir une analyse complète de la sécurité, Observatory s'intègre à d'autres outils de test de sécurité, offrant une évaluation plus large du paysage de sécurité d'un site Web.

Politique de sécurité du contenu (CSP): L'Observatoire vérifie la présence et l'efficacité du CSP, ce qui permet de prévenir divers types d'attaques, notamment les attaques par script intersite (XSS) et par injection de données.

Intégrité des sous-ressources (SRI): L'outil vérifie l'utilisation du SRI, ce qui garantit que les ressources hébergées sur des serveurs tiers n'ont pas été falsifiées.

Tests de redirection: Il vérifie si un site Web redirige correctement de HTTP vers HTTPS, ce qui est essentiel pour appliquer correctement HSTS.

Options de X-Frame: Observatory évalue l'utilisation de X-Frame-Options ou de la directive frame-ancestors pour se protéger contre les attaques de clickjacking.

Protection X-XSS: L'outil examine la mise en œuvre de politiques CSP qui bloquent l'exécution de JavaScript en ligne, ce qui peut atténuer les attaques XSS.

15. Outils Pentest

Pentest-Tools est une plateforme en ligne de vérification de la sécurité des sites Web conçue pour améliorer la sécurité des sites Web en identifiant les vulnérabilités qui pourraient potentiellement être exploitées par des acteurs malveillants. Il constitue une ressource précieuse pour les professionnels de la sécurité et les organisations souhaitant renforcer leur présence en ligne contre les cybermenaces. En proposant une suite d'outils pour l'analyse des vulnérabilités Web et réseau, Pentest-Tools simplifie le processus d'évaluation de la sécurité, le rendant accessible même à ceux ayant une expertise technique limitée. Son interface conviviale et ses mécanismes de reporting détaillés permettent aux utilisateurs de comprendre et de corriger rapidement les faiblesses de sécurité, améliorant ainsi leur posture de sécurité globale.

Que fait Pentest-Tools ?

Pentest-Tools fonctionne comme une plate-forme basée sur le cloud qui fournit une gamme de services visant à identifier et à atténuer les vulnérabilités au sein des applications Web et des infrastructures réseau. Il automatise le processus d'analyse des vulnérabilités, offrant aux utilisateurs la possibilité de détecter un large éventail de problèmes de sécurité tels que l'injection SQL, les scripts intersite (XSS) et les logiciels serveur obsolètes. Au-delà de la simple détection, Pentest-Tools facilite également l'exploitation et le reporting de ces vulnérabilités, permettant aux équipes de sécurité de démontrer l'impact potentiel des faiblesses trouvées. Cette approche globale contribue non seulement à l’identification immédiate des failles de sécurité, mais soutient également les efforts continus visant à renforcer les défenses en matière de cybersécurité.

Fonctionnalités clés des outils Pentest

Analyse automatisée des vulnérabilités: Pentest-Tools automatise la détection des vulnérabilités de sécurité dans les applications Web et les réseaux, rationalisant ainsi le processus d'évaluation et permettant de gagner un temps précieux.

Rapports détaillés: La plateforme génère des rapports détaillés et lisibles par l'homme qui incluent des résumés visuels, des résultats et des recommandations de mesures correctives, permettant ainsi aux utilisateurs de prioriser et de résoudre plus facilement les problèmes de sécurité.

Accès API: Les utilisateurs peuvent intégrer Pentest-Tools à leurs outils et flux de travail existants via son API, permettant des analyses automatisées et une intégration transparente dans le cycle de vie de développement.

Modèles de numérisation: Pour améliorer encore l'efficacité, Pentest-Tools propose des modèles d'analyse qui regroupent des outils et des options, permettant aux utilisateurs d'exécuter simultanément plusieurs analyses sur la même cible.

Robots de test: Cette fonctionnalité permet d'automatiser les tâches répétitives de test d'intrusion, libérant ainsi du temps pour que les professionnels de la sécurité puissent se concentrer sur des problèmes plus complexes et des efforts de piratage créatifs.

Cartographie de la surface d'attaque: Pentest-Tools fournit un aperçu complet de la surface d'attaque d'un réseau, y compris les ports ouverts, les services et les logiciels en cours d'exécution, aidant les utilisateurs à identifier les points d'entrée potentiels pour les attaquants.

Analyses planifiées: La plateforme prend en charge la planification d'analyses périodiques, garantissant une surveillance continue des postures de sécurité et permettant aux utilisateurs de garder une longueur d'avance sur les menaces émergentes.

Analyse du réseau interne via VPN: Cette fonctionnalité permet l'analyse des réseaux internes ou des segments protégés, offrant ainsi une évaluation plus complète du paysage de sécurité d'une organisation.

Analyse groupée: Les utilisateurs peuvent sélectionner plusieurs cibles à analyser, ce qui permet d'évaluer efficacement de nombreux actifs en une seule opération.

Éléments partagés et espaces de travail: Pentest-Tools facilite la collaboration entre les membres de l'équipe en permettant le partage des espaces de travail et des résultats d'analyse, favorisant ainsi une approche unifiée des tests de sécurité.

16. Scanner de cookies Web

Web Cookies Scanner est un outil en ligne de vérification de la sécurité des sites Web conçu pour aider les propriétaires et les développeurs de sites Web à comprendre et à gérer les cookies utilisés par leurs sites Web. Cet outil analyse un site Web à la recherche de cookies, les catégorisant en groupes nécessaires, analytiques et marketing, entre autres. Il fournit un rapport détaillé qui peut contribuer à garantir le respect de diverses lois sur la confidentialité, telles que le Règlement général sur la protection des données (RGPD) et le California Consumer Privacy Act (CCPA). En offrant des informations sur les cookies déployés par un site Web, Web Cookies Scanner aide à la création de politiques de confidentialité ou de cookies plus transparentes et plus conformes. Cet outil est particulièrement utile pour maintenir une conformité juridique à jour, car il suit en permanence les modifications apportées aux lois et met à jour ses fonctionnalités en conséquence, aidant ainsi les propriétaires de sites Web à éviter d'éventuelles amendes liées aux réglementations en matière de confidentialité.

Que fait le scanner de cookies Web ?

Web Cookies Scanner effectue une analyse complète d'un site Web pour identifier tous les cookies définis par le serveur du site. Il active les cookies sur la page d'accueil et les classe en fonction de leurs propriétés à l'aide d'une vaste base de données de cookies. Cette catégorisation comprend, entre autres, les cookies nécessaires, les cookies analytiques et les cookies marketing. Suite à l'analyse, il génère un rapport détaillé que les propriétaires de sites Web peuvent utiliser pour éclairer leurs stratégies de consentement aux cookies et mettre à jour leurs politiques de confidentialité ou de cookies. Ce rapport est crucial pour recueillir le consentement aux cookies d'une manière conforme aux normes légales. De plus, Web Cookies Scanner offre une approche proactive de la conformité légale en surveillant en permanence les modifications législatives et en mettant à jour les bannières et les documents de consentement aux cookies, garantissant ainsi que les sites Web restent conformes aux dernières réglementations en matière de confidentialité.

Fonctionnalités clés du scanner de cookies Web

Rapport détaillé sur les cookies: Le cœur de la fonctionnalité de Web Cookies Scanner réside dans sa capacité à générer un rapport complet détaillant tous les cookies trouvés sur un site Web. Ce rapport classe les cookies en différents types, tels que nécessaires, analytiques et marketing, fournissant aux propriétaires de sites Web les informations nécessaires pour prendre des décisions éclairées concernant la gestion des cookies et le consentement.

Conformité légale: Une fonctionnalité remarquable de Web Cookies Scanner est de veiller à ce que les sites Web soient conformes aux principales lois sur la confidentialité telles que le RGPD et le CCPA. En offrant des informations détaillées sur les cookies utilisés par un site Web, il aide à élaborer des politiques de confidentialité transparentes et des mécanismes de consentement aux cookies qui répondent aux exigences légales, réduisant ainsi le risque d'amendes.

Suivi continu des lois: Contrairement à de nombreux autres outils, Web Cookies Scanner suit activement les modifications apportées aux lois sur la confidentialité et met à jour ses fonctionnalités en conséquence. Cela garantit que les bannières de consentement aux cookies et les documents qu'il contribue à créer sont toujours conformes aux dernières normes juridiques, offrant ainsi une tranquillité d'esprit aux propriétaires de sites Web soucieux de conformité.

Interface conviviale: L'outil est conçu dans un souci de simplicité, le rendant accessible aux propriétaires et aux développeurs de sites Web, quelle que soit leur expertise technique. Son processus simple d'analyse des cookies et de génération de rapports permet une intégration facile dans les flux de travail de développement de politiques de confidentialité.

Aucune exigence de courrier électronique: Reconnaissant l'importance de la confidentialité, Web Cookies Scanner permet aux utilisateurs d'analyser leurs sites Web sans avoir besoin de saisir des informations de courrier électronique. Cette fonctionnalité est particulièrement intéressante pour ceux qui sont prudents quant au partage d'informations personnelles en ligne, garantissant une relation de confiance entre l'outil et ses utilisateurs.

17. ImmuniWeb

ImmuniWeb est une société de cybersécurité qui s'est taillée une place dans le domaine de la sécurité des applications Web et mobiles. Il offre une suite complète de services comprenant des tests d'intrusion, la gestion des surfaces d'attaque et la surveillance du Dark Web. La plateforme est conçue pour simplifier, accélérer et réduire les coûts associés aux tests de sécurité, à la protection et à la conformité des applications. ImmuniWeb exploite un mélange unique d'intelligence artificielle et d'expertise humaine pour fournir des solutions de test et de surveillance de sécurité précises, fiables et efficaces. Ses services sont adaptés pour répondre aux besoins d'un large éventail de clients, des petites entreprises aux grandes entreprises, les aidant à sécuriser leur présence en ligne, à protéger leurs données sensibles et à se conformer aux exigences réglementaires.

Que fait ImmuniWeb ?

ImmuniWeb propose une approche holistique de la sécurité des applications Web et mobiles en combinant des tests automatisés avec une analyse experte manuelle pour garantir une couverture et une précision complètes. Les outils basés sur l'IA de la plateforme effectuent une analyse et une surveillance continues des applications et de leur infrastructure pour identifier les vulnérabilités, les erreurs de configuration et les failles de sécurité potentielles. Les capacités de gestion de la surface d'attaque d'ImmuniWeb permettent aux organisations de gagner en visibilité sur leurs actifs numériques externes et d'évaluer leur posture de sécurité. De plus, la plate-forme propose des services de surveillance du dark web pour détecter et alerter sur les fuites de données, les informations d'identification volées et d'autres menaces provenant des coins sombres d'Internet. En offrant une intégration transparente dans les pipelines CI/CD existants, ImmuniWeb garantit que les tests de sécurité deviennent une partie intégrante du cycle de vie du développement logiciel, facilitant ainsi une approche DevSecOps de la sécurité des applications.

Principales fonctionnalités d’ImmuniWeb

Tests de sécurité basés sur l'IA: ImmuniWeb utilise des algorithmes avancés d'intelligence artificielle pour automatiser le processus d'identification des vulnérabilités dans les applications Web et mobiles. Cette approche accélère non seulement le processus de test, mais améliore également sa précision en minimisant les faux positifs.

Tests d'intrusion manuels: En complément de ses capacités d'IA, ImmuniWeb propose des tests d'intrusion manuels effectués par des professionnels de la sécurité chevronnés. Cela garantit que même les vulnérabilités les plus sophistiquées et cachées sont découvertes, fournissant ainsi une évaluation de sécurité approfondie.

Gestion de la surface d'attaque: La plateforme offre une visibilité complète sur les actifs numériques externes d'une organisation, leur permettant d'identifier et de sécuriser efficacement les services, applications et points de terminaison exposés.

La surveillance du Web clandestin: ImmuniWeb surveille le dark web à la recherche de mentions de données sensibles d'une organisation, les alertant des violations potentielles de données ou de l'utilisation abusive de leurs informations, permettant ainsi des mesures correctives et de protection en temps opportun.

Intégration avec les pipelines CI/CD: La plateforme s'intègre de manière transparente aux pipelines d'intégration continue et de déploiement continu (CI/CD), permettant des tests de sécurité automatisés au cours du cycle de vie de développement logiciel. Cela facilite une approche proactive pour identifier et résoudre les problèmes de sécurité dès le début du processus de développement.

Conformité et préparation réglementaire: ImmuniWeb aide les organisations à se conformer à diverses normes réglementaires en fournissant des rapports détaillés et des informations exploitables sur leur posture de sécurité, ce qui facilite le respect des exigences de conformité et évite les sanctions.

18. Detectify

Detectify est une solution automatisée de gestion des surfaces d'attaque externes (EASM) qui exploite l'expertise d'une communauté mondiale de hackers éthiques. Il est conçu pour aider les organisations à identifier et à atténuer les vulnérabilités de leur présence en ligne. En intégrant continuellement les dernières recherches en matière de sécurité dans sa plateforme, Detectify fournit des informations à jour et exploitables, permettant aux entreprises de garder une longueur d'avance sur les menaces potentielles. Le service s'appuie sur une base de données substantielle de vulnérabilités connues, qui est constamment enrichie grâce aux contributions de la communauté du piratage éthique.

Que fait Détecter ?

Detectify effectue des analyses approfondies de la surface d'attaque externe d'une organisation pour détecter les faiblesses de sécurité. Il automatise le processus d’évaluation des vulnérabilités, en s’appuyant sur un vaste référentiel de problèmes de sécurité identifiés par un réseau de hackers éthiques. Cette approche participative garantit que la plateforme reste à la pointe de la détection des vulnérabilités, avec la capacité d'identifier un large éventail de failles de sécurité, y compris les vulnérabilités Zero Day. La plateforme de Detectify est conçue pour être conviviale, offrant des informations et des recommandations claires pour sécuriser efficacement les actifs en ligne.

Détecter les fonctionnalités clés

Base de données participative sur les vulnérabilités: La base de données de vulnérabilités de Detectify est enrichie par une communauté de hackers éthiques qui apportent leurs découvertes, garantissant ainsi une liste complète et toujours croissante de problèmes de sécurité potentiels contre lesquels la plateforme peut vérifier.

Numérisation automatisée: La plateforme offre des capacités d'analyse automatisées, permettant des vérifications régulières et systématiques de la surface d'attaque externe d'une organisation afin d'identifier les vulnérabilités sans avoir besoin d'une surveillance manuelle constante.

Intégration avec les outils de développement: Detectify s'intègre aux outils de développement et de gestion de projet populaires tels que Jira, Slack, Trello, OpsGenie et Splunk, facilitant une intégration transparente dans les flux de travail DevOps et permettant des tests de sécurité automatisés dans le pipeline CI/CD.

Surveillance de surface et analyse d'applications: La plateforme comprend deux produits principaux, Surface Monitoring et Application Scanning, chacun conçu pour répondre à différents aspects de la posture de sécurité d'une organisation. Surface Monitoring cartographie et surveille la surface d'attaque externe, tandis que l'Application Scanning explore les applications pour identifier les vulnérabilités.

Assistance à la conformité: Detectify aide les organisations à relever les défis de conformité, en offrant des fonctionnalités qui prennent en charge le respect de diverses exigences réglementaires, notamment la directive NIS2 de l'UE, la conformité CER et DORA.

FAQ sur la vérification de la sécurité des sites Web en ligne

Qu'est-ce que Vérifier la sécurité d'un site Web en ligne ?

Vérifier la sécurité du site Web en ligne fait référence au processus et aux outils utilisés pour analyser et évaluer la situation de sécurité d'un site Web. Cela implique d'identifier les vulnérabilités, les menaces potentielles et de garantir que le site Web est protégé contre diverses formes de cyberattaques telles que les logiciels malveillants, le piratage et les violations de données. L'objectif est de protéger l'intégrité, la confidentialité et la disponibilité des données du site Web, garantissant une expérience sécurisée tant pour les propriétaires du site Web que pour leurs utilisateurs. Ce processus peut inclure une analyse automatisée des vulnérabilités connues, des tests manuels pour les failles de sécurité et la mise en œuvre de mesures de sécurité telles que des pare-feu, le cryptage et des pratiques de codage sécurisées.

Comment puis-je garantir la sécurité de mon site Web ?

Garantir la sécurité de votre site Web implique une approche à plusieurs niveaux qui comprend à la fois des mesures préventives et une surveillance continue. Commencez par vous assurer que votre site Web est hébergé sur un serveur sécurisé qui est régulièrement mis à jour et corrigé contre les vulnérabilités connues. Mettez en œuvre des contrôles d’accès stricts, notamment des mots de passe sécurisés et une authentification multifacteur, pour vous protéger contre les accès non autorisés. Utilisez le cryptage Secure Sockets Layer (SSL) pour protéger les données en transit. Analysez régulièrement votre site Web à la recherche de vulnérabilités à l'aide d'outils de sécurité en ligne réputés et résolvez rapidement tout problème identifié. De plus, renseignez-vous, ainsi que tous les administrateurs de sites Web, sur les dernières menaces de cybersécurité et les meilleures pratiques. Il est également crucial de mettre en place un plan de réponse aux incidents de sécurité potentiels, notamment des sauvegardes régulières des données de votre site Web pour permettre la récupération en cas de violation.

Quelles sont les menaces courantes pour la sécurité des sites Web ?