18 mejores comprobaciones de seguridad de sitios web en línea

Verifique la seguridad del sitio web en línea

Garantizar la seguridad de un sitio web es un aspecto crítico para mantener una presencia en línea. Ya sea que esté ejecutando un blog personal o una gran plataforma de comercio electrónico, no se puede subestimar la importancia de proteger su sitio contra las amenazas cibernéticas. Con el aumento de técnicas de piratería sofisticadas, es esencial utilizar herramientas y prácticas que puedan proteger eficazmente sus activos digitales del acceso no autorizado y posibles daños. Si desea comprobar la seguridad del sitio web en línea, siga leyendo para descubrir los 18 mejores controles de seguridad del sitio web en línea, datos, casos de uso, características clave y para seleccionar el control de seguridad del sitio web en línea más adecuado para usted.

La necesidad de comprobar la seguridad del sitio web en línea

El panorama digital está plagado de riesgos que pueden comprometer la integridad de los sitios web. Los ciberdelincuentes buscan constantemente vulnerabilidades que explotar, por lo que es imperativo que los propietarios de sitios web se mantengan alerta. Una sola infracción puede provocar pérdidas financieras importantes, daños a la reputación y erosión de la confianza del cliente. Aquí es donde entra en juego la necesidad de comprobar la seguridad del sitio web en línea.

Los controles de seguridad del sitio web son evaluaciones integrales que examinan varios aspectos de un sitio web para identificar posibles brechas de seguridad. Estas comprobaciones abarcan el escaneo en busca de malware, la evaluación del sitio en busca de vulnerabilidades como inyección SQL o secuencias de comandos entre sitios (XSS) y garantizar que el sitio web no esté en la lista negra de los motores de búsqueda debido a actividades sospechosas. Al realizar controles de seguridad periódicos, los propietarios de sitios web pueden detectar problemas tempranamente y tomar medidas correctivas antes de que los atacantes puedan causar daños.

Además, la seguridad de un sitio web no se trata sólo de proteger sus propios datos, sino también de salvaguardar la información de sus usuarios. Con normativas como el Reglamento General de Protección de Datos (RGPD) imponen normas estrictas sobre protección de datos, no proteger su sitio web puede tener consecuencias legales y multas elevadas.

Verifique la seguridad del sitio web en línea

Para abordar estas preocupaciones, se han desarrollado una variedad de herramientas y servicios en línea para ayudar a los propietarios de sitios web a verificar y mejorar la seguridad de su sitio. Estas herramientas pueden buscar vulnerabilidades conocidas, buscar actualizaciones de software y monitorear ataques en curso. Algunos incluso ofrecen capacidades de respuesta y parches automatizados, lo que reduce el tiempo y la experiencia técnica necesarios para mantener una presencia segura en línea.

La necesidad de comprobar la seguridad de los sitios web en línea es innegable en el mundo actual impulsado por Internet. Al gestionar proactivamente la seguridad de su sitio web, no sólo protege su negocio sino que también contribuye a un ecosistema de Internet más seguro para todos. Recuerde, el costo de la prevención es siempre menor que el costo de la recuperación después de una violación de seguridad.

18 mejores comprobaciones de seguridad de sitios web en línea

- snyk

- SiteLock

- SUCURI

- Calificaciones

- PI criminal

- Quttera

- Seguridad de HostedScan

- Seguridad JFrog

- Intruso

- UpGuard

- ataxión

- Protección del sitio

- probablemente

- observatorio

- Pentest-herramientas

- Escáner de cookies web

- InmuniWeb

- Detectificar

¿Cómo funciona Check Website Security Online?

Verifique las funciones de seguridad del sitio web en línea escaneando los sitios web en busca de vulnerabilidades y malware. Estas comprobaciones son esenciales para identificar posibles amenazas a la seguridad que podrían comprometer la integridad y seguridad de un sitio web. El proceso implica el uso de herramientas automatizadas que evalúan de forma remota un sitio en busca de problemas como software obsoleto, inyecciones de códigos maliciosos y otros riesgos de seguridad. Estas herramientas pueden evaluar rápidamente un sitio web sin necesidad de instalar ningún software o complemento, lo que hace que el proceso sea conveniente y eficiente.

Una vez que se inicia un análisis, la herramienta compara el sitio web con varias bases de datos y criterios, incluidas listas de bloqueo de sitios maliciosos conocidos y busca software desactualizado o vulnerable. También escanea el código del sitio web para detectar malware o scripts sospechosos. Después del análisis, estas herramientas suelen proporcionar un informe que detalla los hallazgos, incluidas las vulnerabilidades identificadas y recomendaciones para su solución. Esto permite a los propietarios de sitios web tomar medidas proactivas para proteger sus sitios, como actualizar software, eliminar códigos maliciosos e implementar medidas de seguridad más estrictas.

¿Cómo elegir un Comprobar la seguridad del sitio web en línea?

Elegir la herramienta de verificación de seguridad de sitios web en línea adecuada implica considerar varios factores para garantizar una protección integral de su sitio web. La eficacia de una herramienta de control de seguridad depende de su capacidad para identificar con precisión las vulnerabilidades y proporcionar información útil para remediarlas. Al seleccionar una herramienta, considere su reputación y confiabilidad. Opte por herramientas que tengan buena reputación en la comunidad de la ciberseguridad y que tengan un historial comprobado en la identificación de una amplia gama de problemas de seguridad.

Otro factor importante es la profundidad de la exploración. La herramienta debería ser capaz de realizar escaneos a nivel de superficie en busca de vulnerabilidades comunes y análisis más profundos que puedan descubrir problemas ocultos dentro del código del sitio web o la configuración del servidor. Esto garantiza una evaluación exhaustiva de la postura de seguridad del sitio web.

La facilidad de uso y accesibilidad de la herramienta también son cruciales. Debe ofrecer una interfaz fácil de usar que le permita iniciar análisis fácilmente y comprender los informes generados. Además, considere si la herramienta proporciona recomendaciones prácticas para corregir las vulnerabilidades identificadas, ya que esta guía es invaluable para proteger eficazmente su sitio web.

Finalmente, considere la frecuencia de actualización de la herramienta. Las amenazas a la ciberseguridad evolucionan rápidamente, por lo que es importante que la herramienta se actualice periódicamente para detectar las últimas vulnerabilidades y malware. Una herramienta que se actualiza con frecuencia puede proporcionar evaluaciones de seguridad más precisas y relevantes, lo que ayuda a mantener su sitio web a salvo de amenazas emergentes.

En resumen, al elegir una herramienta de verificación de seguridad de un sitio web en línea, priorice la reputación, la profundidad del escaneo, la facilidad de uso, las recomendaciones prácticas y la frecuencia de actualización para garantizar una protección integral de su sitio web.

Compruebe la seguridad del sitio web

1. snyk

Snyk es una plataforma de vanguardia diseñada para mejorar la seguridad de los sitios web escaneando meticulosamente tanto el código como la infraestructura en busca de vulnerabilidades y verificando la seguridad del sitio web en línea. Aborda la necesidad crítica de gestión de vulnerabilidades en aplicaciones web y sitios web interactivos y estáticos, que son objetivos frecuentes de las ciberamenazas. Al ofrecer un proceso sencillo de tres pasos que incluye crear una cuenta, importar un proyecto y revisar los resultados del análisis, Snyk simplifica la tarea de identificar y rectificar problemas de seguridad. Este enfoque no sólo ayuda a proteger el código propietario en varios ecosistemas web, sino que también automatiza el proceso de aplicación de las correcciones necesarias, agilizando así la gestión de vulnerabilidades.

¿Qué hace Snyk?

Snyk opera como una herramienta de seguridad integral que permite a los desarrolladores identificar y rectificar automáticamente vulnerabilidades en su código, dependencias, contenedores e infraestructura como código (IaC). Admite una amplia gama de lenguajes de programación y se integra perfectamente en herramientas de desarrollo, canalizaciones y flujos de trabajo, lo que lo convierte en un activo indispensable para las prácticas modernas de DevSecOps. Al ofrecer un nivel gratuito con límites generosos para pruebas de código abierto, contenedores e IaC, Snyk hace que la seguridad sea accesible para los desarrolladores de todos los niveles. Su capacidad para integrarse con una variedad de plataformas de control de fuente, registros de contenedores, proveedores de nube y herramientas de integración continua mejora aún más su utilidad, convirtiéndola en una solución versátil para proteger aplicaciones nativas de la nube durante todo el ciclo de vida de desarrollo de software.

Características clave de Snyk

Correcciones de vulnerabilidades automatizadas: Snyk se destaca por automatizar el proceso de reparación de vulnerabilidades. Una vez que se identifica un problema de seguridad, Snyk genera una solicitud de extracción con las actualizaciones y parches necesarios, lo que simplifica el proceso de reparación para los desarrolladores.

Enfoque centrado en el desarrollador: La plataforma está diseñada pensando en los desarrolladores y se integra directamente en IDE, repositorios y flujos de trabajo. Esto garantiza que la seguridad sea una parte perfecta del proceso de desarrollo, en lugar de una ocurrencia tardía.

Base de datos de vulnerabilidad integral: La base de datos de vulnerabilidades de Snyk es un tesoro escondido de inteligencia de seguridad que ofrece información avanzada para ayudar a corregir vulnerabilidades tanto de código abierto como de contenedores de manera efectiva.

Soporte para múltiples lenguajes y marcos: Snyk, que atiende a una amplia gama de ecosistemas web, brinda soporte para lenguajes de programación populares como JavaScript, Python y PHP, lo que lo convierte en una herramienta versátil para los desarrolladores.

Capacidades de integración: Snyk cuenta con amplias opciones de integración con plataformas de control de fuente, registros de contenedores, proveedores de nube y herramientas de CI, lo que permite una incorporación fluida a entornos de desarrollo y flujos de trabajo existentes.

Seguridad de infraestructura como código (IaC): Reconociendo el cambio hacia IaC, Snyk ofrece capacidades de escaneo especializadas para evitar configuraciones erróneas y garantizar la seguridad del código de infraestructura, ampliando aún más su alcance de aplicación.

Seguridad de código abierto: Al escanear las dependencias de código abierto en busca de vulnerabilidades, Snyk ayuda a mantener la integridad de la seguridad de las aplicaciones que dependen del software de código abierto, brindando tranquilidad tanto a los desarrolladores como a las organizaciones.

2. SiteLock

SiteLock ofrece un conjunto de servicios integrales de ciberseguridad diseñados para proteger los sitios web de una gran variedad de amenazas en línea, lo que permite verificar la seguridad del sitio web en línea. Como solución de seguridad basada en la nube, se especializa en escanear sitios web en busca de malware, vulnerabilidades y otros riesgos potenciales de seguridad. SiteLock no solo identifica estas amenazas, sino que también proporciona herramientas y servicios para solucionarlas y prevenirlas, garantizando que los sitios web permanezcan seguros y operativos. Sus servicios atienden a una amplia gama de usuarios, desde pequeños blogs personales hasta grandes plataformas de comercio electrónico, lo que los convierte en una opción versátil para los propietarios de sitios web que buscan salvaguardar su presencia en línea.

¿Qué hace SiteLock?

SiteLock actúa como un protector vigilante para sitios web, escaneando e identificando continuamente malware, vulnerabilidades y otras amenazas cibernéticas. Funciona realizando escaneos diarios del código y la base de datos de un sitio web, alertando a los propietarios del sitio web sobre cualquier problema que surja. En caso de que se detecte una amenaza, SiteLock puede eliminar automáticamente el contenido malicioso, parchear las vulnerabilidades e incluso restaurar el sitio web a partir de copias de seguridad si es necesario. Su enfoque proactivo hacia la seguridad web garantiza que las amenazas se aborden rápidamente, minimizando el riesgo de daños al sitio web y a sus visitantes. Además, los servicios de SiteLock se extienden para incluir un firewall de aplicaciones web (WAF) y una red de entrega de contenido (CDN), que trabajan juntos para mejorar el rendimiento del sitio web y proteger contra ataques cibernéticos más sofisticados.

Funciones clave de SiteLock

Escaneo diario de malware: SiteLock realiza análisis periódicos de los sitios web desde afuera hacia adentro, detectando malware que podría dañar el sitio o sus visitantes.

Eliminación automatizada de malware: Al detectar contenido malicioso, SiteLock puede eliminarlo automáticamente, garantizando la seguridad del sitio web y de sus usuarios.

Firewall de aplicaciones web (WAF): esta función protege los sitios web contra amenazas cibernéticas avanzadas, incluidas las diez principales amenazas que podrían dañar un sitio.

Red de distribución de contenido (CDN): La CDN de SiteLock acelera la velocidad del sitio web, lo que puede mejorar la optimización de los motores de búsqueda (SEO) y mejorar la experiencia del usuario.

Parche de vulnerabilidad: El servicio incluye un escáner de vulnerabilidades que busca debilidades en el sistema de gestión de contenido (CMS) de un sitio web antes de que puedan ser explotadas por piratas informáticos.

Copia de seguridad del sitio web: SiteLock proporciona soluciones de copia de seguridad seguras para sitios web, protegiéndolas contra ransomware, corrupción de hardware y errores humanos.

Sello de confianza de SiteLock: Los sitios web seguros y libres de malware pueden mostrar el sello de confianza SiteLock, que se ha demostrado que aumenta la confianza y las tasas de conversión.

Evaluación de puntuación de riesgo: Aprovechando varias variables, SiteLock proporciona una evaluación de riesgos para ayudar a los propietarios de sitios web a comprender sus vulnerabilidades y cómo mitigarlas.

Apoyo especializado : El acceso al equipo de expertos en seguridad de SiteLock está disponible para obtener orientación y asistencia en la gestión de problemas de seguridad web.

3. SUCURI

SUCURI es una herramienta integral de verificación de seguridad de sitios web en línea diseñada para mejorar la seguridad del sitio web mediante servicios meticulosos de escaneo y monitoreo. Ofrece un escáner de seguridad de sitios web gratuito que busca malware conocido, virus, estado de listas negras, errores de sitios web, software desactualizado y códigos maliciosos. Si bien el escáner remoto proporciona una evaluación rápida, SUCURI también enfatiza la importancia de un análisis completo del sitio web tanto a nivel de cliente como de servidor para realizar un control de seguridad exhaustivo. Este servicio es particularmente valioso para los webmasters que buscan proteger sus sitios de amenazas potenciales y mantener una presencia en línea limpia y segura. El enfoque de SUCURI hacia la seguridad de sitios web está respaldado por un equipo de profesionales de seguridad altamente técnicos distribuidos globalmente, lo que garantiza que la herramienta se mantenga actualizada con lo último en amenazas y soluciones de ciberseguridad.

¿Qué hace SUCURI?

SUCURI actúa como guardián de los sitios web al ofrecer un conjunto de servicios de seguridad destinados a detectar y prevenir amenazas en línea. Analiza sitios web en busca de malware, listas negras, CMS obsoletos, complementos y extensiones vulnerables, y proporciona recomendaciones de seguridad. Más allá del escaneo, SUCURI elimina activamente el malware y ayuda en la recuperación de sitios pirateados, asegurando que los webmasters puedan recuperar el control y restaurar su reputación en línea rápidamente. La capacidad de la herramienta para detectar códigos maliciosos y ubicaciones de archivos infectados mediante el escaneo del código fuente del sitio web externo es crucial para mantener un sitio web saludable. Además, SUCURI monitorea los sitios web en busca de anomalías de seguridad y problemas de configuración, ofreciendo controles periódicos que ayudan a los webmasters a anticiparse a posibles violaciones de seguridad. Este enfoque proactivo para la seguridad de los sitios web está diseñado para ofrecer tranquilidad a los propietarios de sitios web, sabiendo que sus sitios están monitoreados y protegidos contra el panorama cambiante de las amenazas cibernéticas.

Características clave de SUCURI

Eliminación de malware y reparación de hacks: SUCURI se destaca en la identificación y limpieza de infecciones de malware, ofreciendo una respuesta rápida a incidentes de piratería para minimizar el daño y restaurar la integridad del sitio web.

Monitoreo de la lista negra: Mantiene un ojo atento a la reputación del sitio web comprobando si está en la lista negra de las principales autoridades de seguridad, garantizando que el tráfico y las clasificaciones SEO no se vean afectados negativamente.

Detección de software obsoleto: SUCURI identifica CMS, complementos y extensiones obsoletos, que son vulnerabilidades comunes explotadas por los atacantes, y proporciona recomendaciones de actualizaciones para fortalecer la seguridad.

Detección de anomalías de seguridad: La herramienta busca actividades inusuales y problemas de configuración, ofreciendo información sobre posibles riesgos de seguridad y cómo mitigarlos.

Monitoreo de seguridad regular: Con vigilancia continua, SUCURI garantiza que los sitios web se revisen constantemente en busca de malware y otras amenazas a la seguridad, lo que ofrece tranquilidad a los webmasters.

Equipo de seguridad global: Respaldada por un equipo de profesionales de seguridad de todo el mundo, la experiencia de SUCURI en el ámbito de la ciberseguridad es incomparable, lo que garantiza que la herramienta esté siempre equipada con lo último en técnicas de detección y mitigación de amenazas.

Optimización de la velocidad del sitio web: A través de su red de entrega de contenido (CDN), SUCURI no solo protege los sitios web sino que también mejora su velocidad de carga, mejorando la experiencia del usuario y el SEO.

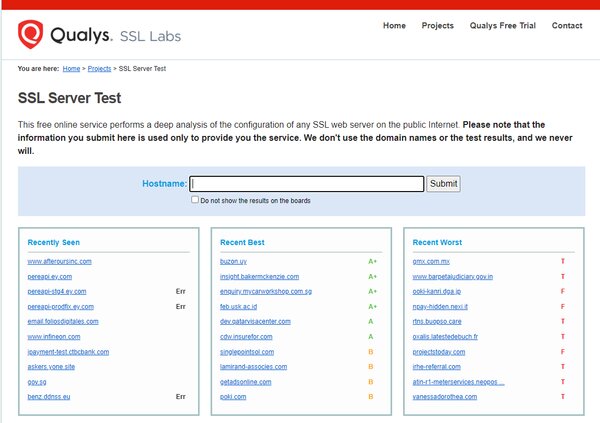

4. Calificaciones

Qualys es una solución de cumplimiento y seguridad basada en la nube que ayuda a las empresas a identificar y mitigar vulnerabilidades en una amplia gama de activos de TI, incluida la verificación de la seguridad de los sitios web en línea. Proporciona un conjunto de herramientas para monitoreo continuo, gestión de vulnerabilidades, cumplimiento de políticas y escaneo de aplicaciones web, entre otros. Qualys está diseñado para ayudar a las organizaciones a simplificar sus operaciones de seguridad de TI y reducir el costo de cumplimiento al brindar información de seguridad crítica y automatizar varios aspectos del proceso de seguridad de TI.

¿Qué hace Qualys?

Qualys ofrece una plataforma sólida para proteger infraestructuras de TI y aplicaciones web. Escanea e identifica continuamente vulnerabilidades dentro de los activos en red, incluidos servidores, dispositivos de red y puntos finales. La plataforma es capaz de gestionar vulnerabilidades internas y expuestas a Internet, proporcionando una visión integral de la postura de seguridad de una organización. Qualys también ofrece informes de cumplimiento, aprovechando una amplia base de conocimientos asignada a los estándares y marcos de la industria. Su modelo de software como servicio (SaaS) permite un fácil acceso desde cualquier navegador web, lo que permite a las organizaciones gestionar las exposiciones de seguridad sin los problemas de recursos e implementación asociados con el software tradicional.

Características clave de Qualys

Rastreo y pruebas automatizados: Qualys Web Application Scanning (WAS) automatiza el proceso de rastreo y prueba de aplicaciones web personalizadas, garantizando pruebas periódicas que producen resultados consistentes y reducen los falsos positivos.

Gestión de vulnerabilidad: El servicio Qualys VM proporciona visibilidad inmediata de posibles vulnerabilidades en los sistemas de TI, ayudando a las organizaciones a proteger su infraestructura y cumplir con las regulaciones.

Cumplimiento de la política: Qualys Policy Compliance (PC) automatiza las evaluaciones de la configuración de seguridad en los sistemas de TI, ayudando a reducir el riesgo y al cumplimiento continuo de las políticas internas y externas.

Monitoreo continuo: Qualys Continuous Monitoring (CM) permite a las organizaciones identificar amenazas y monitorear cambios dentro de los dispositivos conectados a Internet, proporcionando notificaciones inmediatas al personal de TI cuando ocurren cambios.

PCI Compliance: Qualys PCI Compliance simplifica el proceso para lograr el cumplimiento del Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS), ofreciendo una solución rentable y altamente automatizada para empresas y comerciantes en línea.

Tecnología de agente en la nube: Los agentes en la nube de Qualys se pueden instalar en varios dispositivos para evaluar continuamente la seguridad y el cumplimiento en tiempo real, proporcionando un enfoque dinámico para la gestión de vulnerabilidades.

Plataforma SaaS escalable: La naturaleza basada en la nube de la plataforma permite la escalabilidad, lo que permite a Qualys crecer con las necesidades de una organización agregando más capacidad para escaneo, análisis e informes.

5. PI criminal

Criminal IP es un motor de búsqueda de Cyber Threat Intelligence (CTI) que ofrece un enfoque único para mejorar las medidas de ciberseguridad tanto para individuos como para organizaciones. Al escanear diariamente los puertos abiertos de direcciones IP en todo el mundo, su objetivo es descubrir todos los dispositivos conectados a Internet, identificando direcciones IP y dominios maliciosos en el proceso. Utilizando tecnología basada en inteligencia artificial, Criminal IP proporciona una evaluación integral de riesgos de cinco niveles para cada amenaza identificada. Esta plataforma innovadora está diseñada para integrarse perfectamente con la infraestructura existente de una organización a través de API sencillas y fáciles de usar. Estas API son capaces de bloquear IP con puntuación de riesgo o enlaces de dominio maliciosos en tiempo real, evitando así que posibles usuarios malintencionados accedan a los servicios de inicio de sesión. Como motor de búsqueda basado en web, se puede acceder a Criminal IP desde varios dispositivos, incluidos ordenadores, dispositivos móviles y tabletas, sin necesidad de instalar un programa por separado. Se destaca por ofrecer sus servicios como SaaS (Software as a Service), asegurando que los usuarios puedan acceder a sus funciones desde cualquier lugar con conexión a Internet.

¿Qué hace la propiedad intelectual criminal?

Criminal IP sirve como una solución integral para diagnosticar y mitigar las amenazas cibernéticas. Agrega grandes cantidades de inteligencia de código abierto (OSINT) y superpone estos datos con inteligencia artificial y algoritmos de detección de fraude basados en aprendizaje automático. Esto permite un escaneo rápido de la red y la identificación de vulnerabilidades potenciales dentro de los activos cibernéticos personales o corporativos. La funcionalidad de IP criminal va más allá de la mera detección: permite a los usuarios monitorear de manera proactiva posibles vectores de ataque y adelantarse a los actores maliciosos. Al proporcionar información detallada relevante sobre amenazas a través de sus funciones de BÚSQUEDA e INTELIGENCIA, los usuarios pueden encontrar información en Internet sobre una amplia gama de actividades maliciosas, incluidas IP, sitios de phishing, enlaces maliciosos y más. Además, Criminal IP facilita la gestión de la superficie de ataque al ayudar a los administradores de seguridad a identificar activos y vulnerabilidades ocultos, manteniendo así una postura cibernética sólida. Sus capacidades de integración permiten el bloqueo oportuno de los atacantes, lo que la convierte en una herramienta invaluable para la ciberseguridad, las pruebas de penetración, el análisis de vulnerabilidades y malware, así como para fines de investigación e investigación.

Características clave de la propiedad intelectual criminal

Detección y bloqueo de amenazas en tiempo real: La integración API de Criminal IP permite la detección y el bloqueo de posibles usuarios maliciosos en tiempo real, mejorando la seguridad de los servicios de inicio de sesión y otras infraestructuras críticas.

Inteligencia integral sobre amenazas cibernéticas: Utilizando tecnología basada en IA, Criminal IP escanea puertos abiertos de direcciones IP a nivel mundial para identificar direcciones IP y dominios maliciosos, proporcionando una evaluación de riesgos detallada de 5 niveles para un análisis de amenazas efectivo.

Integración perfecta: La plataforma ofrece API sencillas y fáciles de usar que permiten una integración perfecta con la infraestructura existente de una organización, facilitando el bloqueo de IP con puntuación de riesgo o enlaces de dominio maliciosos sin interrumpir las operaciones.

Accesible en cualquier lugar: Como servicio SaaS, se puede acceder a Criminal IP desde cualquier lugar con una conexión a Internet, a través de la web, tableta o dispositivos móviles, lo que garantiza que los usuarios puedan aprovechar sus capacidades sin la necesidad de instalar un programa por separado.

Funciones de búsqueda versátiles: Criminal IP proporciona cuatro funciones de búsqueda (activo, dominio, imagen y explotación) junto con cinco funciones de inteligencia, que incluyen Banner Explorer, vulnerabilidad, estadísticas, análisis de elementos y mapas, para una recopilación integral de inteligencia sobre amenazas.

Manejo de superficie de ataque: La plataforma ayuda a identificar activos ocultos y vulnerabilidades en las nubes, lo que permite a los administradores de seguridad corporativa mantener su postura cibernética y garantizar un control de seguridad impecable a través de la gestión de activos de TI en tiempo real.

6. Quttera

Quttera ofrece un conjunto de herramientas diseñadas para garantizar la seguridad e integridad del sitio web. Proporciona servicios como supervisión y eliminación de malware, supervisión del tiempo de actividad, protección DDoS y un firewall de aplicaciones web. Además, Quttera incluye una verificación de la lista de bloqueo de dominios entre sus características, posicionándose como una solución ideal para los propietarios de sitios web que buscan salvaguardar su presencia en línea contra amenazas cibernéticas.

¿Qué hace Quttera?

Quttera se especializa en detectar y mitigar amenazas basadas en la web y ofrece una plataforma sólida para la seguridad de sitios web. Sus servicios abarcan el escaneo y la eliminación de malware, proporcionando un firewall de aplicaciones web y brindando protección DDoS. Las capacidades de Quttera se extienden al monitoreo tanto del lado del servidor como del lado del cliente, lo que garantiza una cobertura integral contra posibles ataques. El escáner de malware de la plataforma se ha mejorado con un sistema de informes detallado, que permite a los usuarios identificar y abordar las vulnerabilidades de forma eficaz.

Características clave de Quttera

Escaneo y eliminación de malware: La funcionalidad principal de Quttera radica en su capacidad para buscar y eliminar malware de sitios web. Esto incluye la detección de amenazas conocidas y desconocidas, lo que garantiza que incluso los ataques más sofisticados puedan identificarse y neutralizarse.

Firewall de aplicaciones web (WAF): El WAF sirve como barrera entre un sitio web e Internet, bloqueando el tráfico malicioso e impidiendo el acceso no autorizado a los datos y recursos del sitio.

Protección DDoS: Quttera proporciona medidas para proteger los sitios web de ataques distribuidos de denegación de servicio, que pueden saturar un sitio con tráfico y hacerlo inaccesible.

Monitoreo de tiempo de actividad: La plataforma monitorea los sitios web para garantizar que sigan siendo accesibles para los usuarios y alerta a los propietarios de los sitios en caso de tiempo de inactividad.

Verificación de la lista de bloqueo de dominios: Quttera comprueba si un sitio web ha sido incluido en la lista negra de los motores de búsqueda u otras autoridades en línea, lo que puede afectar significativamente la reputación de un sitio y su clasificación en los motores de búsqueda.

Eliminación de malware automatizada y manual: Además de los procesos automatizados, Quttera ofrece servicios de eliminación manual de malware, proporcionando una limpieza exhaustiva de cualquier sitio infectado.

Eliminación de la lista negra: Si un sitio web está en la lista negra, Quttera ayuda en el proceso de eliminación, ayudando a restaurar la posición del sitio en los motores de búsqueda y otros servicios.

Escaneo continuo del lado del servidor: El escaneo del lado del servidor de Quttera garantiza que el backend de un sitio web sea monitoreado continuamente en busca de malware y otras amenazas a la seguridad.

7. Seguridad de HostedScan

HostedScan Security es una plataforma integral de ciberseguridad diseñada para agilizar el proceso de escaneo de vulnerabilidades y gestión de riesgos. Ofrece un conjunto de herramientas que funcionan al unísono para proporcionar capacidades de escaneo continuo y automatizado utilizando herramientas confiables de código abierto como OpenVAS, Zap y Nmap. La plataforma está diseñada para satisfacer las necesidades de empresas de todos los tamaños, desde nuevas empresas hasta empresas, así como proveedores de servicios gestionados (MSP) y proveedores de servicios de seguridad gestionados (MSSP). HostedScan Security se enorgullece de su capacidad de presentar una visión integral de la exposición al riesgo cibernético de una empresa a través de paneles intuitivos, alertas e informes detallados, lo que lo convierte en una opción confiable para más de 10,000 empresas.

¿Qué hace HostedScan Security?

HostedScan Security ofrece una sólida solución de escaneo de vulnerabilidades que monitorea continuamente servidores, dispositivos, sitios web y aplicaciones web en busca de debilidades de seguridad. Automatiza la detección de vulnerabilidades y proporciona alertas en tiempo real para garantizar que la seguridad siga siendo una máxima prioridad. La plataforma admite escaneos autenticados, lo que permite un análisis más profundo de las aplicaciones web al acceder a áreas que requieren credenciales de inicio de sesión. Con HostedScan Security, los usuarios también pueden beneficiarse de funciones de cumplimiento de seguridad de terceros, diseñadas para cumplir con los requisitos de diversos estándares, como ISO y SOC. El servicio está diseñado para no ser intrusivo, con escaneos realizados externamente para minimizar el impacto en la red y mantiene un fuerte compromiso con la seguridad y privacidad de los datos.

Funciones clave de seguridad de HostedScan

Gestión centralizada de riesgos: HostedScan Security permite a los usuarios priorizar rápidamente las vulnerabilidades y generar informes concisos para las partes interesadas, mejorando el proceso de toma de decisiones con respecto a las amenazas a la ciberseguridad.

Supervisión de la superficie de ataque: La plataforma permite la importación sin esfuerzo de dominios, IP y cuentas en la nube, proporcionando una descripción clara de las posibles vulnerabilidades en toda la infraestructura digital.

Soluciones personalizadas para MSP: HostedScan Security ofrece soluciones de escaneo de vulnerabilidades escalables y asequibles diseñadas específicamente para MSP y MSSP, lo que facilita un mejor servicio a sus clientes.

Escaneo de vulnerabilidades externas: Las empresas pueden salvaguardar sus operaciones con análisis de vulnerabilidades externos que identifican e informan posibles brechas de seguridad en sus activos digitales de cara al público.

Cumplimiento de seguridad de terceros: La plataforma ayuda a gestionar el cumplimiento de vulnerabilidades para varios estándares, garantizando que las empresas cumplan con los requisitos reglamentarios necesarios.

Escaneo de red interna: HostedScan Security también brinda la capacidad de escanear de forma segura redes privadas y LAN, lo que ayuda a proteger los sistemas internos de posibles amenazas.

Motor de informes personalizados: Los usuarios pueden generar informes de marca pulidos, completos y fáciles de entender, adecuados para ejecutivos, clientes o auditores.

Escaneos de aplicaciones web autenticados: El servicio incluye escaneos autenticados que pueden acceder y evaluar secciones de aplicaciones web que solo están disponibles para usuarios que han iniciado sesión, ofreciendo una evaluación de seguridad más exhaustiva.

8. Seguridad JFrog

JFrog Security es una suite en línea de seguridad de sitios web diseñada para mejorar la postura de seguridad de los procesos de desarrollo e implementación de software. Se integra perfectamente con la plataforma JFrog, ofreciendo una solución sólida para identificar y mitigar vulnerabilidades en artefactos, además de detectar otras exposiciones críticas, como secretos filtrados, configuraciones incorrectas de servicios, uso indebido de bibliotecas y problemas de seguridad de infraestructura como código (IaC). Esta herramienta está diseñada para entornos autohospedados y en la nube, lo que garantiza flexibilidad y escalabilidad para empresas de todos los tamaños. Al proporcionar un análisis contextual profundo, JFrog Security permite a los equipos comprender el impacto en el mundo real de los hallazgos de seguridad, facilitando la toma de decisiones priorizadas e informadas. Además, ofrece asesoramiento práctico sobre remediación y mitigación, lo que agiliza el proceso de desarrollo y reduce el tiempo de resolución.

¿Qué hace JFrog Seguridad?

JFrog Security opera como guardián en el ciclo de vida del desarrollo de software, enfocándose en la detección temprana y resolución de vulnerabilidades y exposiciones de seguridad. Escanea y analiza artefactos en busca de vulnerabilidades, secretos filtrados y otras posibles amenazas a la seguridad, ofreciendo una visión integral del estado de seguridad de los componentes de software. Al aprovechar un análisis contextual profundo, no solo identifica problemas sino que también evalúa su impacto potencial en el proyecto, lo que permite a los equipos priorizar las soluciones en función del riesgo real. Además, JFrog Security proporciona orientación detallada sobre remediación, ayudando a los desarrolladores a abordar las vulnerabilidades de manera efectiva. Su integración en la plataforma JFrog significa que admite entornos de nube y autohospedados, lo que la convierte en una herramienta versátil para proteger el software en varias etapas de desarrollo e implementación.

Características clave de seguridad de JFrog

Escaneo integral de vulnerabilidades: JFrog Security analiza minuciosamente los artefactos de software en busca de vulnerabilidades, aprovechando una amplia base de datos de problemas conocidos para garantizar una detección precisa.

Detección de secretos filtrados: Identifica y alerta sobre casos en los que información confidencial, como contraseñas o claves API, puede haber quedado expuesta inadvertidamente en el código base.

Identificación de configuración incorrecta del servicio: Al analizar la configuración de los servicios, JFrog Security ayuda a identificar configuraciones erróneas que podrían provocar violaciones de seguridad.

Análisis del mal uso de la biblioteca: Esta característica examina el uso de bibliotecas de terceros dentro del proyecto, identificando el uso inadecuado o riesgoso que podría comprometer la seguridad.

Seguridad de infraestructura como código (IaC): JFrog Security extiende sus medidas de protección a IaC, identificando posibles problemas de seguridad en el proceso de aprovisionamiento de infraestructura.

Análisis contextual profundo: Más allá de la mera detección, proporciona una comprensión contextual profunda de las vulnerabilidades, evaluando su impacto en el mundo real para ayudar en la priorización.

Consejos prácticos de remediación: Para facilitar una resolución rápida, ofrece estrategias concretas de remediación y mitigación, adaptadas a los problemas específicos identificados.

Flexibilidad y Expansión : Diseñado para admitir entornos de nube y autohospedados, JFrog Security se adapta a las necesidades de empresas de todos los tamaños, garantizando una protección integral independientemente del modelo de implementación.

9. Intruso

Intruder es una plataforma en línea de verificación de seguridad de sitios web diseñada para simplificar el complejo panorama de la ciberseguridad. Ofrece un conjunto de herramientas que permiten a las empresas gestionar eficazmente sus vulnerabilidades, garantizando que sus activos digitales permanezcan seguros contra posibles amenazas. Centrándose en la facilidad de uso y la eficiencia, Intruder está diseñado para satisfacer las necesidades de empresas de todos los tamaños, brindándoles las capacidades para identificar, priorizar y abordar las vulnerabilidades de seguridad. Al ofrecer monitoreo continuo y escaneo automatizado, Intruder ayuda a las empresas a adelantarse a las amenazas emergentes, lo que lo convierte en un activo valioso para mantener protocolos de seguridad sólidos.

¿Qué hace Intruso?

Intruder actúa como guardián proactivo en el ámbito digital, escaneando y monitoreando continuamente las redes en busca de vulnerabilidades. Automatiza el proceso de escaneo de vulnerabilidades en infraestructura, aplicaciones web y API, garantizando que cualquier posible brecha de seguridad se identifique rápidamente. Al priorizar las vulnerabilidades en función de su gravedad e impacto potencial, Intruder permite a las organizaciones centrar sus esfuerzos de remediación donde más importan. Esto no sólo agiliza el proceso de gestión de vulnerabilidades, sino que también reduce significativamente el riesgo de exposición a amenazas cibernéticas. Con Intruder, las empresas pueden lograr una visión general integral de su postura de seguridad, lo que les permite tomar decisiones informadas y tomar medidas oportunas para salvaguardar sus activos digitales.

Características clave del intruso

Escaneo automatizado de vulnerabilidades: Intruder automatiza el escaneo de redes, aplicaciones web y API, identificando vulnerabilidades que podrían ser aprovechadas por los atacantes. Esta característica garantiza que las empresas puedan monitorear continuamente su entorno digital en busca de posibles amenazas, sin la necesidad de intervención manual.

Priorización de vulnerabilidades: Intruder evalúa la gravedad de las vulnerabilidades detectadas y les da prioridad para ayudar a las empresas a centrarse en solucionar primero los problemas más críticos. Este enfoque agiliza el proceso de remediación, asegurando que los recursos se asignen de manera eficiente para mitigar los riesgos más altos.

Monitoreo continuo: La plataforma ofrece monitoreo continuo del perímetro de la red, iniciando escaneos automáticamente cuando se detectan cambios o surgen nuevas amenazas. Esta característica proporciona a las empresas visibilidad en tiempo real de su postura de seguridad, lo que les permite responder rápidamente a posibles vulnerabilidades.

Integración con herramientas populares: Intruder admite la integración con herramientas ampliamente utilizadas como Slack, Jira y Datadog. Esto permite una comunicación y coordinación fluidas dentro de los equipos, lo que facilita la gestión eficiente de los problemas de seguridad y mejora el flujo de trabajo general.

Informes de cumplimiento: La plataforma genera informes listos para auditoría que describen claramente el estado de seguridad de una organización. Estos informes están diseñados para cumplir con los requisitos de diversos estándares de cumplimiento, lo que facilita que las empresas demuestren su compromiso con la ciberseguridad a auditores, partes interesadas y clientes.

Resultados procesables: Intruder proporciona resultados concisos y procesables, filtrando el ruido para resaltar los problemas de seguridad más relevantes. Esto permite a las empresas comprender rápidamente sus vulnerabilidades y tomar medidas decisivas para abordarlas, mejorando su postura general de seguridad.

10. UpGuard

UpGuard es una plataforma de ciberseguridad diseñada para abordar los desafíos multifacéticos de la seguridad digital en el mundo interconectado de hoy. Ofrece un conjunto de herramientas destinadas a proteger los datos confidenciales de la exposición, ya sea accidental o intencional. Al escanear miles de millones de activos digitales diariamente en miles de vectores, UpGuard proporciona capacidades avanzadas como detección de fugas de datos, escaneo de vulnerabilidades y detección de violaciones de identidad. Su plataforma está diseñada para empresas preocupadas por los datos que buscan evitar filtraciones de datos de terceros, monitorear continuamente a sus proveedores y comprender su superficie de ataque con precisión. El enfoque de UpGuard combina un diseño meticuloso con una funcionalidad inigualable, lo que permite a las organizaciones escalar de forma segura y eficiente. Cientos de las empresas más preocupadas por los datos del mundo confían en la plataforma, lo que subraya su eficacia para proteger la información confidencial.

¿Qué hace UpGuard?

UpGuard actúa como guardián en el ámbito digital y ofrece a las empresas un sólido mecanismo de defensa contra las amenazas en constante evolución del mundo cibernético. Lo logra a través de su plataforma de riesgo integrada, que combina calificaciones de seguridad de terceros, cuestionarios de evaluación de seguridad y capacidades de inteligencia de amenazas. Esta visión integral de la superficie de riesgo de una empresa permite a las empresas gestionar el riesgo de ciberseguridad de forma más eficaz. La plataforma de UpGuard no se trata solo de identificar riesgos, sino de proporcionar información útil que las empresas pueden utilizar para fortalecer sus defensas. Ayuda a las empresas a gestionar su superficie de ataque externa, prevenir filtraciones de datos y garantizar la seguridad de sus redes de proveedores. Al automatizar la clasificación de proveedores y monitorearlos continuamente, UpGuard permite a las empresas centrarse en lo más importante, garantizando que sus activos digitales estén protegidos de posibles amenazas.

Características clave de UpGuard

Gestión de riesgos de terceros: esta característica proporciona un panel centralizado para evaluaciones de riesgos de terceros, ofreciendo una única fuente de información para los flujos de trabajo de evaluación de riesgos, comunicaciones con proveedores y actualizaciones en tiempo real sobre la postura de seguridad de una empresa.

Manejo de superficie de ataque: La herramienta BreachSight de UpGuard ayuda a las empresas a gestionar su superficie de ataque externa abordando y respondiendo rápidamente a las amenazas de seguridad emergentes, garantizando que puedan mantener una defensa sólida contra posibles brechas.

Monitoreo continuo: UpGuard ofrece monitoreo continuo y alertas en tiempo real, lo que brinda a las empresas la seguridad y la tranquilidad de que su entorno digital está siendo vigilado constantemente para detectar cualquier signo de vulnerabilidad o infracción.

11. ataxión

Attaxion es una plataforma sofisticada diseñada para mejorar la postura de seguridad de las organizaciones al ofrecer soluciones integrales de gestión de la superficie de ataque. Con un enfoque en la cobertura de activos y la inteligencia procesable, Attaxion equipa a las empresas para protegerse contra una amplia gama de amenazas cibernéticas. Sus capacidades se extienden al descubrimiento de activos que podrían haber sido previamente desconocidos, identificando continuamente nuevos activos y problemas de seguridad, y proporcionando un contexto que ayuda a priorizar y remediar vulnerabilidades. Esta plataforma sirve a una amplia gama de industrias, incluidas la atención médica, el entretenimiento y el gobierno, garantizando que los datos confidenciales y las infraestructuras críticas estén protegidos contra amenazas persistentes.

¿Qué hace Attaxion?

Attaxion opera como una plataforma de gestión de superficie de ataque externo (EASM), que ofrece una cobertura de descubrimiento de activos incomparable. Esto permite a las organizaciones mapear todas sus superficies de ataque externas en tiempo real, ofreciendo una ventaja crítica en la detección y gestión de vulnerabilidades. Al proporcionar un catálogo completo y actualizado de todos los activos externos, Attaxion permite a los equipos de seguridad, incluso aquellos con personal limitado, ver, clasificar y remediar vulnerabilidades de manera eficiente desde una ubicación centralizada. Su detección continua de nuevos activos y vulnerabilidades garantiza que las organizaciones puedan gestionar de forma proactiva su postura de seguridad, reduciendo el riesgo de filtraciones de datos, ataques de ransomware y otras amenazas cibernéticas.

Características clave de la ataxión

Cobertura de descubrimiento de activos amplia pero significativa: Attaxion se destaca en el mapeo de toda la superficie de ataque externo de una organización en tiempo real, asegurando que ningún activo pase desapercibido. Esta característica es crucial para mantener una comprensión integral de las posibles vulnerabilidades y amenazas.

Detección continua de nuevos activos y vulnerabilidades: La capacidad de la plataforma para identificar continuamente nuevos activos y problemas de seguridad a medida que surgen ayuda a las organizaciones a anticiparse a posibles amenazas. Esta vigilancia continua es clave para una gestión proactiva de la seguridad.

Inteligencia procesable para la priorización de vulnerabilidades: Attaxion proporciona un contexto detallado para cada vulnerabilidad identificada, lo que permite a los equipos de seguridad priorizar los esfuerzos de remediación en función de la gravedad, la explotabilidad y el impacto potencial. Este enfoque estratégico garantiza que los recursos se asignen de manera eficiente para abordar primero los problemas más críticos.

Integración perfecta con plataformas de comunicación populares: Los flujos de trabajo de remediación automatizados de la plataforma están diseñados para integrarse sin problemas con herramientas de comunicación ampliamente utilizadas, lo que facilita la colaboración efectiva entre los miembros del equipo y agiliza el proceso de remediación.

Aplicabilidad en diversas industrias: Las soluciones de Attaxion están diseñadas para satisfacer las necesidades de seguridad específicas de diversos sectores, incluidos los servicios financieros, la atención médica y el gobierno. Esta versatilidad garantiza que las organizaciones de diferentes industrias puedan gestionar eficazmente sus superficies de ataque externas y protegerse contra las amenazas cibernéticas.

12. Protección del sitio

SiteGuarding es un proveedor de servicios de seguridad dedicado a proteger sitios web contra una gran variedad de amenazas en línea, incluido malware, intentos de piratería y problemas de listas negras. Centrándose en ofrecer una solución de seguridad sólida, SiteGuarding ofrece una variedad de servicios como escaneo y análisis diario de sitios web, monitoreo las 24 horas del día, los 7 días de la semana, protección mediante firewall de sitios web y copias de seguridad seguras. Su enfoque está diseñado no sólo para detectar y rectificar violaciones de seguridad, sino también para prevenirlas, garantizando que los sitios web sigan siendo accesibles, seguros y creíbles para sus visitantes. Al priorizar la seguridad de los activos digitales, SiteGuarding tiene como objetivo proteger a las empresas de la posible pérdida de reputación y visitantes, que puede resultar de compromisos de seguridad.

¿Qué hace SiteGuarding?

SiteGuarding proporciona una solución de seguridad de varias capas destinada a proteger los sitios web de diversas amenazas en línea. Sus servicios abarcan escaneos diarios de archivos y directorios de sitios web para detectar cambios no autorizados, malware o instalaciones de puerta trasera. Además del escaneo y monitoreo del lado del servidor, SiteGuarding ofrece servicios de eliminación de malware, lo que garantiza que cualquier amenaza detectada se elimine rápidamente. Su paquete de seguridad incluye un firewall de sitio web para bloquear las hazañas de los piratas informáticos y el tráfico malicioso, junto con un monitoreo continuo de cualquier actividad sospechosa. SiteGuarding también ayuda a mantener actualizado el software del sitio web para cerrar posibles brechas de seguridad. Con un equipo dedicado de expertos en seguridad disponible las 24 horas del día, los 7 días de la semana, ofrecen respuesta y reparación inmediatas para proteger los sitios web contra amenazas cibernéticas actuales y emergentes, garantizando la estabilidad e integridad de las plataformas en línea.

Funciones clave de SiteGuarding

Escudo antivirus de sitios web: Esta característica actúa como una barrera protectora, escaneando y analizando sitios web diariamente en busca de malware y otras amenazas maliciosas para garantizar que permanezcan limpios y seguros.

Monitoreo 24 X 7: El equipo de SiteGuarding monitorea los sitios web las 24 horas del día, lo que brinda la tranquilidad de que cualquier problema de seguridad se detectará y solucionará con prontitud.

Cortafuegos del sitio web: una capa de defensa crucial que protege los sitios web contra ataques de piratas informáticos al bloquear el tráfico malicioso y evitar el acceso no autorizado.

Copias de seguridad limpias y seguras del sitio web: En caso de una violación de la seguridad, tener copias de seguridad seguras garantiza que un sitio web pueda restaurarse a su último buen estado conocido, minimizando el tiempo de inactividad y la pérdida de datos.

Monitoreo de listas negras de motores de búsqueda: esta función ayuda a identificar rápidamente si un sitio web ha sido incluido en la lista negra de los motores de búsqueda debido a malware, lo que permite tomar medidas rápidas para restaurar la reputación del sitio.

Escaneo diario de archivos y monitoreo de cambios de archivos: Al realizar un seguimiento de las modificaciones de los archivos, SiteGuarding puede detectar cambios o adiciones no autorizadas, un signo común de una violación de seguridad.

Acceso a ingenieros para reparar vulnerabilidades: SiteGuarding proporciona acceso directo a expertos en seguridad que pueden abordar las vulnerabilidades, garantizando que los sitios web estén protegidos contra posibles ataques.

Alertas de Seguridad: Las notificaciones en tiempo real sobre amenazas a la seguridad permiten a los propietarios de sitios web tomar medidas inmediatas, mejorando la postura general de seguridad de su sitio web.

13. probablemente

Probely es una aplicación web automatizada y un escáner de vulnerabilidades de API diseñado para servir a desarrolladores, equipos de seguridad, DevOps, responsables de cumplimiento y empresas SaaS. Actúa como un especialista en seguridad virtual, identifica vulnerabilidades rápidamente y proporciona instrucciones detalladas sobre cómo rectificarlas. La herramienta es particularmente hábil para abordar los desafíos únicos de proteger las aplicaciones de una sola página (SPA), que requieren algo más que técnicas tradicionales de rastreo y araña para realizar pruebas de seguridad efectivas. El escáner de Probely no solo expone vulnerabilidades sino que también se integra perfectamente en los flujos de trabajo operativos y de desarrollo, promoviendo un enfoque proactivo para la seguridad de API y aplicaciones web.

¿Qué hace Probely?

Probely facilita la identificación y corrección de vulnerabilidades de seguridad en aplicaciones web y API. Está diseñado para integrarse en el ciclo de vida de desarrollo de software, lo que permite pruebas de seguridad continuas y automatizadas que se alinean con prácticas de desarrollo ágiles. El escáner proporciona orientación precisa para corregir vulnerabilidades, admite el cumplimiento de diversas regulaciones como GDPR y PCI-DSS y ofrece una API con todas las funciones para una integración más profunda. El enfoque de Probely garantiza que las pruebas de seguridad no sean un cuello de botella sino una parte simplificada del proceso de desarrollo, ayudando a las organizaciones a mantener aplicaciones web y API seguras y compatibles.

Características clave de Probely

Escaneo automatizado: Probely automatiza el proceso de búsqueda de vulnerabilidades en aplicaciones web y API, escaneando en busca de más de 5000 tipos de problemas de seguridad. Esta automatización ayuda a los equipos a adelantarse a posibles amenazas sin intervención manual.

Asistencia de cumplimiento: La herramienta ayuda a cumplir con los requisitos de cumplimiento de regulaciones como GDPR y PCI-DSS, proporcionando informes y listas de verificación para garantizar que las aplicaciones web cumplan con los estándares de seguridad necesarios.

Capacidades de integración: Con funciones como la sincronización de Jira, el complemento Jenkins y una API sólida, Probely se puede integrar en los flujos de trabajo de desarrollo y gestión de proyectos existentes, lo que hace que las pruebas de seguridad formen parte de los procesos continuos de integración y entrega.

Orientación sobre remediación: Cada vulnerabilidad identificada viene con instrucciones detalladas y fragmentos de código adaptados a las tecnologías utilizadas, lo que permite a los desarrolladores comprender y solucionar problemas de manera efectiva.

Soporte para prácticas web modernas: Probely ofrece soporte especializado para aplicaciones de una sola página y seguridad API, lo que garantiza que incluso las aplicaciones web más modernas puedan probarse minuciosamente en busca de vulnerabilidades.

Gestión de equipos y roles: La plataforma permite la creación de múltiples equipos con diferentes roles y permisos, lo que facilita la gestión de las pruebas de seguridad en varios grupos dentro de una organización.

Privacidad y Seguridad: Probely enfatiza prácticas de seguridad sólidas, incluido el uso de TLS, autenticación de dos factores y la ejecución en contenedores Docker reforzados para garantizar la seguridad de la plataforma de escaneo.

14. observatorio

Observatory de Mozilla es una herramienta integral diseñada para ayudar a los desarrolladores, administradores de sistemas y profesionales de la seguridad a mejorar la seguridad de sus sitios web. Lo logra escaneando sitios web y brindando comentarios prácticos sobre cómo configurarlos para una seguridad óptima. La plataforma ha sido fundamental en el análisis y la mejora posterior de más de 240,000 sitios web, ofreciendo una interfaz fácil de usar donde se puede enviar fácilmente un sitio para escanearlo y recibir un informe detallado sobre su situación de seguridad.

¿Qué hace el Observatorio?

El Observatorio realiza una variedad de controles para evaluar las características de seguridad de un sitio web. Examina la implementación de encabezados de seguridad, cookies, políticas de intercambio de recursos entre orígenes (CORS) y otras medidas de seguridad críticas. La herramienta proporciona una puntuación numérica y una calificación con letras para reflejar el estado de seguridad del sitio, lo que ayuda a los usuarios a comprender la efectividad de sus configuraciones actuales. También ofrece recomendaciones de mejoras, como hacer cumplir HTTPS a través de HTTP Strict Transport Security (HSTS) y prevenir ataques de clickjacking con X-Frame-Options. El objetivo del Observatorio es hacer de la web un lugar más seguro guiando a los propietarios de sitios web hacia las mejores prácticas de seguridad y ayudándoles a evitar errores comunes.

Características clave del Observatorio

Escaneo HTTP/S: La función de escaneo HTTP/S del Observatorio evalúa los encabezados y la configuración de seguridad de un sitio web, proporcionando una puntuación basada en el cumplimiento del sitio con las prácticas de seguridad recomendadas.

Observatorio TLS: Esta característica evalúa la solidez y la configuración de la Seguridad de la capa de transporte (TLS) de un sitio web, garantizando que la comunicación entre el navegador del usuario y el sitio web esté cifrada y sea segura.

Observatorio SSH: Observatory también incluye una herramienta de escaneo SSH que verifica la seguridad de las configuraciones SSH (Secure Shell), lo cual es crucial para el acceso seguro al servidor remoto.

Pruebas de terceros: Para proporcionar un análisis de seguridad integral, Observatory se integra con otras herramientas de prueba de seguridad, ofreciendo una evaluación más amplia del panorama de seguridad de un sitio web.

Política de seguridad de contenido (CSP): El Observatorio comprueba la presencia y eficacia de CSP, lo que ayuda a prevenir varios tipos de ataques, incluidos los ataques de secuencias de comandos entre sitios (XSS) y de inyección de datos.

Integridad de los subrecursos (SRI): La herramienta verifica el uso de SRI, lo que garantiza que los recursos alojados en servidores de terceros no hayan sido manipulados.

Pruebas de redirección: Comprueba si un sitio web redirige correctamente de HTTP a HTTPS, lo cual es esencial para aplicar HSTS correctamente.

Opciones de X-Frame: El Observatorio evalúa el uso de X-Frame-Options o la directiva frame-ancestros para protegerse contra ataques de clickjacking.

Protección X-XSS: La herramienta examina la implementación de políticas de CSP que bloquean la ejecución de JavaScript en línea, lo que puede mitigar los ataques XSS.

15. Pentest-herramientas

Pentest-Tools es una plataforma en línea de verificación de seguridad de sitios web diseñada para mejorar la seguridad de los sitios web mediante la identificación de vulnerabilidades que podrían ser explotadas por actores maliciosos. Sirve como un recurso valioso para los profesionales y organizaciones de seguridad que buscan fortalecer su presencia en línea contra las amenazas cibernéticas. Al ofrecer un conjunto de herramientas para el escaneo de vulnerabilidades de redes y web, Pentest-Tools simplifica el proceso de evaluación de seguridad, haciéndolo accesible incluso para aquellos con experiencia técnica limitada. Su interfaz fácil de usar y sus mecanismos de informes detallados permiten a los usuarios comprender y abordar rápidamente las debilidades de seguridad, mejorando así su postura general de seguridad.

¿Qué hace Pentest-Tools?

Pentest-Tools opera como una plataforma basada en la nube que proporciona una variedad de servicios destinados a identificar y mitigar vulnerabilidades dentro de aplicaciones web e infraestructuras de red. Automatiza el proceso de escaneo de vulnerabilidades y ofrece a los usuarios la capacidad de detectar una amplia gama de problemas de seguridad, como inyección SQL, secuencias de comandos entre sitios (XSS) y software de servidor obsoleto. Más allá de la mera detección, Pentest-Tools también facilita la explotación y la notificación de estas vulnerabilidades, permitiendo a los equipos de seguridad demostrar el impacto potencial de las debilidades encontradas. Este enfoque integral no sólo ayuda a la identificación inmediata de brechas de seguridad sino que también respalda el esfuerzo continuo para mejorar las defensas de ciberseguridad.

Características clave de Pentest-Tools

Escaneo automatizado de vulnerabilidades: Pentest-Tools automatiza la detección de vulnerabilidades de seguridad en aplicaciones y redes web, agilizando el proceso de evaluación y ahorrando un tiempo valioso.

Informes detallado: La plataforma genera informes detallados y legibles por humanos que incluyen resúmenes visuales, hallazgos y recomendaciones para la solución, lo que facilita a los usuarios priorizar y abordar los problemas de seguridad.

Acceso a la API: Los usuarios pueden integrar Pentest-Tools con sus herramientas y flujos de trabajo existentes a través de su API, lo que permite escaneos automatizados y una incorporación perfecta al ciclo de vida de desarrollo.

Plantillas de escaneo: Para mejorar aún más la eficiencia, Pentest-Tools ofrece plantillas de escaneo que agrupan herramientas y opciones, lo que permite a los usuarios ejecutar múltiples escaneos contra el mismo objetivo simultáneamente.

Robots Pentest: Esta función permite la automatización de tareas de pentesting repetitivas, lo que libera tiempo para que los profesionales de seguridad se concentren en cuestiones más complejas y esfuerzos de piratería creativa.

Mapeo de la superficie de ataque: Pentest-Tools proporciona una descripción general completa de la superficie de ataque de una red, incluidos puertos abiertos, servicios y software en ejecución, lo que ayuda a los usuarios a identificar posibles puntos de entrada para los atacantes.

Escaneos programados: La plataforma admite la programación de análisis periódicos, lo que garantiza un seguimiento continuo de las posturas de seguridad y permite a los usuarios adelantarse a las amenazas emergentes.

Escaneo de red interna a través de VPN: Esta característica permite el escaneo de redes internas o segmentos protegidos, ofreciendo una evaluación más completa del panorama de seguridad de una organización.

Escaneo masivo: Los usuarios pueden seleccionar múltiples objetivos para escanear, lo que permite la evaluación eficiente de numerosos activos en una sola operación.

Elementos compartidos y espacios de trabajo: Pentest-Tools facilita la colaboración entre los miembros del equipo al permitir compartir espacios de trabajo y resultados de escaneo, promoviendo un enfoque unificado para las pruebas de seguridad.

16. Escáner de cookies web

Web Cookies Scanner es una herramienta en línea para verificar la seguridad de los sitios web diseñada para ayudar a los propietarios y desarrolladores de sitios web a comprender y administrar las cookies que utilizan sus sitios web. Esta herramienta escanea un sitio web en busca de cookies, clasificándolas en grupos necesarios, de análisis y de marketing, entre otros. Proporciona un informe detallado que puede ser fundamental para garantizar el cumplimiento de diversas leyes de privacidad, como el Reglamento general de protección de datos (GDPR) y la Ley de privacidad del consumidor de California (CCPA). Al ofrecer información sobre las cookies que implementa un sitio web, Web Cookies Scanner ayuda a crear políticas de privacidad o de cookies más transparentes y conformes. Esta herramienta es particularmente valiosa para mantener el cumplimiento legal actualizado, ya que rastrea continuamente los cambios en las leyes y actualiza sus funcionalidades en consecuencia, lo que ayuda a los propietarios de sitios web a evitar posibles multas relacionadas con las regulaciones de privacidad.

¿Qué hace el escáner de cookies web?

Web Cookies Scanner realiza un análisis exhaustivo de un sitio web para identificar todas las cookies establecidas por el servidor del sitio. Activa las cookies en la página de inicio y las clasifica según sus propiedades utilizando una extensa base de datos de cookies. Esta categorización incluye cookies necesarias, cookies analíticas y cookies de marketing, entre otras. Después del análisis, genera un informe detallado que los propietarios de sitios web pueden utilizar para informar sus estrategias de consentimiento de cookies y actualizar sus políticas de privacidad o de cookies. Este informe es crucial para recopilar el consentimiento de las cookies de una manera que cumpla con los estándares legales. Además, Web Cookies Scanner ofrece un enfoque proactivo para el cumplimiento legal al monitorear continuamente los cambios legales y actualizar los carteles y documentos de consentimiento de cookies, lo que garantiza que los sitios web sigan cumpliendo con las últimas regulaciones de privacidad.

Funciones clave del escáner de cookies web

Informe detallado de cookies: El núcleo de la funcionalidad de Web Cookies Scanner radica en su capacidad de generar un informe completo que detalla todas las cookies encontradas en un sitio web. Este informe clasifica las cookies en varios tipos, como necesarias, analíticas y de marketing, y proporciona a los propietarios de sitios web la información necesaria para tomar decisiones informadas sobre la gestión y el consentimiento de las cookies.

Compliance Legal: Una característica destacada de Web Cookies Scanner es su enfoque en garantizar que los sitios web cumplan con las principales leyes de privacidad como GDPR y CCPA. Al ofrecer información detallada sobre las cookies que utiliza un sitio web, ayuda a elaborar políticas de privacidad transparentes y mecanismos de consentimiento de cookies que cumplan con los requisitos legales, reduciendo así el riesgo de multas.

Seguimiento continuo de la ley: A diferencia de muchas otras herramientas, Web Cookies Scanner rastrea activamente los cambios en las leyes de privacidad y actualiza sus funcionalidades en consecuencia. Esto garantiza que los carteles y documentos de consentimiento de cookies que ayuda a crear estén siempre en línea con los últimos estándares legales, ofreciendo tranquilidad a los propietarios de sitios web preocupados por el cumplimiento.

Interfaz de fácil utilización: La herramienta está diseñada pensando en la simplicidad, haciéndola accesible para propietarios y desarrolladores de sitios web independientemente de su experiencia técnica. Su sencillo proceso para escanear cookies y generar informes permite una fácil integración en los flujos de trabajo de desarrollo de políticas de privacidad.

Sin requisito de correo electrónico: Reconociendo la importancia de la privacidad, Web Cookies Scanner permite a los usuarios escanear sus sitios web sin la necesidad de ingresar información de correo electrónico. Esta característica es particularmente atractiva para aquellos que son cautelosos a la hora de compartir información personal en línea, asegurando una relación basada en la confianza entre la herramienta y sus usuarios.

17. InmuniWeb

ImmuniWeb es una empresa de ciberseguridad que se ha hecho un hueco en el ámbito de la seguridad de aplicaciones web y móviles. Ofrece un conjunto completo de servicios que incluyen pruebas de penetración, gestión de superficies de ataque y monitoreo de la web oscura. La plataforma está diseñada para simplificar, acelerar y reducir los costos asociados con las pruebas, la protección y el cumplimiento de la seguridad de las aplicaciones. ImmuniWeb aprovecha una combinación única de inteligencia artificial y experiencia humana para ofrecer soluciones de monitoreo y pruebas de seguridad precisas, confiables y eficientes. Sus servicios están diseñados para satisfacer las necesidades de una amplia gama de clientes, desde pequeñas empresas hasta grandes empresas, ayudándoles a asegurar su presencia en línea, proteger datos confidenciales y cumplir con los requisitos reglamentarios.

¿Qué hace ImmuniWeb?

ImmuniWeb proporciona un enfoque holístico para la seguridad de aplicaciones web y móviles al combinar pruebas automatizadas con análisis manual de expertos para garantizar una cobertura y precisión integrales. Las herramientas basadas en inteligencia artificial de la plataforma realizan escaneo y monitoreo continuo de las aplicaciones y su infraestructura para identificar vulnerabilidades, configuraciones incorrectas y posibles violaciones de seguridad. Las capacidades de gestión de la superficie de ataque de ImmuniWeb permiten a las organizaciones obtener visibilidad de sus activos digitales externos y evaluar su postura de seguridad. Además, la plataforma ofrece servicios de monitoreo de la web oscura para detectar y alertar sobre fugas de datos, credenciales robadas y otras amenazas que se originan en los rincones oscuros de Internet. Al ofrecer una integración perfecta en los canales de CI/CD existentes, ImmuniWeb garantiza que las pruebas de seguridad se conviertan en una parte integral del ciclo de vida del desarrollo de software, facilitando un enfoque DevSecOps para la seguridad de las aplicaciones.

Características clave de ImmuniWeb

Pruebas de seguridad impulsadas por IA: ImmuniWeb emplea algoritmos avanzados de inteligencia artificial para automatizar el proceso de identificación de vulnerabilidades en aplicaciones web y móviles. Este enfoque no sólo acelera el proceso de prueba sino que también mejora su precisión al minimizar los falsos positivos.

Pruebas de penetración manuales: Como complemento a sus capacidades de IA, ImmuniWeb ofrece pruebas de penetración manuales realizadas por profesionales de seguridad experimentados. Esto garantiza que se descubran incluso las vulnerabilidades más sofisticadas y ocultas, proporcionando una evaluación de seguridad exhaustiva.

Manejo de superficie de ataque: La plataforma proporciona visibilidad integral de los activos digitales externos de una organización, lo que les permite identificar y proteger servicios, aplicaciones y puntos finales expuestos de manera efectiva.

Monitoreo de la Dark Web: ImmuniWeb monitorea la web oscura en busca de menciones de datos confidenciales de una organización, alertándolas sobre posibles violaciones de datos o uso indebido de su información, permitiendo así medidas oportunas de remediación y protección.

Integración con canalizaciones de CI/CD: La plataforma se integra perfectamente con procesos de integración continua e implementación continua (CI/CD), lo que permite realizar pruebas de seguridad automatizadas dentro del ciclo de vida de desarrollo de software. Esto facilita un enfoque proactivo para identificar y solucionar problemas de seguridad en las primeras etapas del proceso de desarrollo.

Cumplimiento y preparación regulatoria: ImmuniWeb ayuda a las organizaciones a cumplir con diversos estándares regulatorios al proporcionar informes detallados e información útil sobre su postura de seguridad, lo que facilita abordar los requisitos de cumplimiento y evitar sanciones.

18. Detectificar

Detectify es una solución automatizada de gestión de superficie de ataque externo (EASM) que aprovecha la experiencia de una comunidad global de piratas informáticos éticos. Está diseñado para ayudar a las organizaciones a identificar y mitigar vulnerabilidades en su presencia en línea. Al incorporar continuamente las últimas investigaciones de seguridad en su plataforma, Detectify proporciona información actualizada y procesable, lo que permite a las empresas adelantarse a posibles amenazas. El servicio se basa en una importante base de datos de vulnerabilidades conocidas, que se amplía constantemente gracias a las contribuciones de la comunidad de piratería ética.

¿Qué hace Detectify?

Detectify realiza análisis exhaustivos de la superficie de ataque externa de una organización para detectar debilidades de seguridad. Automatiza el proceso de evaluación de vulnerabilidades, basándose en un vasto repositorio de problemas de seguridad identificados por una red de piratas informáticos éticos. Este enfoque de colaboración colectiva garantiza que la plataforma permanezca a la vanguardia de la detección de vulnerabilidades, con la capacidad de identificar una amplia gama de brechas de seguridad, incluidas las vulnerabilidades de día cero. La plataforma de Detectify está diseñada para ser fácil de usar y ofrece información y recomendaciones claras para proteger los activos en línea de manera efectiva.

Detectar características clave

Base de datos de vulnerabilidades colaborativa: La base de datos de vulnerabilidades de Detectify se enriquece con una comunidad de piratas informáticos éticos que contribuyen con sus hallazgos, lo que garantiza una lista completa y en constante crecimiento de posibles problemas de seguridad que la plataforma puede verificar.

Escaneo automatizado: La plataforma ofrece capacidades de escaneo automatizado, lo que permite realizar comprobaciones periódicas y sistemáticas de la superficie de ataque externa de una organización para identificar vulnerabilidades sin la necesidad de una supervisión manual constante.

Integración con herramientas de desarrollo: Detectify se integra con herramientas populares de desarrollo y gestión de proyectos como Jira, Slack, Trello, OpsGenie y Splunk, lo que facilita la incorporación perfecta a los flujos de trabajo de DevOps y permite pruebas de seguridad automatizadas dentro del proceso de CI/CD.

Monitoreo de superficies y escaneo de aplicaciones: La plataforma comprende dos productos principales, Surface Monitoring y Application Scanning, cada uno diseñado para abordar diferentes aspectos de la postura de seguridad de una organización. Surface Monitoring mapea y monitorea la superficie de ataque externa, mientras que Application Scanning profundiza en las aplicaciones para identificar vulnerabilidades.

Soporte de cumplimiento: Detectify ayuda a las organizaciones a afrontar los desafíos de cumplimiento, ofreciendo funciones que respaldan el cumplimiento de diversos requisitos reglamentarios, incluida la Directiva NIS2 de la UE, CER y el cumplimiento de DORA.

Preguntas frecuentes sobre cómo verificar la seguridad del sitio web en línea

¿Qué es comprobar la seguridad del sitio web en línea?

Verificar la seguridad del sitio web en línea se refiere al proceso y las herramientas utilizadas para analizar y evaluar la postura de seguridad de un sitio web. Esto implica identificar vulnerabilidades, amenazas potenciales y garantizar que el sitio web esté protegido contra diversas formas de ataques cibernéticos, como malware, piratería informática y violaciones de datos. El objetivo es salvaguardar la integridad, confidencialidad y disponibilidad de los datos del sitio web, garantizando una experiencia segura tanto para los propietarios del sitio web como para sus usuarios. Este proceso puede incluir escaneo automatizado en busca de vulnerabilidades conocidas, pruebas manuales para detectar fallas de seguridad y la implementación de medidas de seguridad como firewalls, cifrado y prácticas de codificación segura.

¿Cómo puedo asegurarme de que mi sitio web sea seguro?

Garantizar que su sitio web sea seguro implica un enfoque de varios niveles que incluye tanto medidas preventivas como monitoreo continuo. Comience por asegurarse de que su sitio web esté alojado en un servidor seguro que se actualice periódicamente y se aplique parches contra vulnerabilidades conocidas. Implemente controles de acceso sólidos, incluidas contraseñas seguras y autenticación multifactor, para protegerse contra el acceso no autorizado. Utilice el cifrado Secure Sockets Layer (SSL) para proteger los datos en tránsito. Escanee periódicamente su sitio web en busca de vulnerabilidades utilizando herramientas de seguridad en línea acreditadas y solucione cualquier problema identificado con prontitud. Además, infórmese a usted mismo y a los administradores de sitios web sobre las últimas amenazas y mejores prácticas de ciberseguridad. También es fundamental contar con un plan de respuesta para posibles incidentes de seguridad, incluidas copias de seguridad periódicas de los datos de su sitio web para permitir la recuperación en caso de una infracción.

¿Cuáles son las amenazas comunes a la seguridad del sitio web?

Las amenazas comunes a la seguridad del sitio web incluyen malware, que puede usarse para robar datos o tomar el control de su sitio web, ataques de phishing, que engañan a los usuarios para que proporcionen información confidencial, ataques de denegación de servicio distribuido (DDoS), que abruman su sitio web con tráfico, haciendo hacerlo inaccesible, e inyección SQL, donde los atacantes manipulan la base de datos de su sitio web a través de vulnerabilidades en el código de su sitio web. Los ataques de secuencias de comandos entre sitios (XSS), en los que los atacantes inyectan secuencias de comandos maliciosas en sus páginas web, también pueden representar una amenaza importante, al igual que las configuraciones incorrectas de seguridad, las contraseñas débiles y el software obsoleto. Protegerse contra estas amenazas requiere una estrategia de seguridad integral que incluya actualizaciones periódicas, controles de acceso sólidos y monitoreo atento.

¿Cómo realizo un control de seguridad en mi sitio web?

Realizar un control de seguridad en su sitio web implica varios pasos. Primero, utilice herramientas automatizadas para escanear su sitio web en busca de vulnerabilidades conocidas. Estas herramientas pueden identificar problemas como software desactualizado, configuraciones inseguras y fallas de seguridad conocidas en aplicaciones web. A continuación, considere realizar pruebas de penetración, en las que los profesionales de la ciberseguridad intentan explotar las vulnerabilidades de su sitio web de forma controlada para identificar las debilidades de seguridad. Revise el código de su sitio web para conocer las mejores prácticas de seguridad, especialmente si tiene aplicaciones desarrolladas a medida. Asegúrese de que su sitio web utilice HTTPS para cifrar los datos transmitidos entre el servidor y el cliente. Por último, revise periódicamente los registros de acceso en busca de actividad inusual que pueda indicar una violación de seguridad y manténgase informado sobre las últimas amenazas y tendencias de ciberseguridad para adaptar sus medidas de seguridad en consecuencia.

Conclusión