18 أفضل التحقق من أمان موقع الويب عبر الإنترنت

تحقق من أمان الموقع عبر الإنترنت

يعد ضمان أمان موقع الويب جانبًا مهمًا للحفاظ على التواجد عبر الإنترنت. سواء كنت تدير مدونة شخصية أو منصة كبيرة للتجارة الإلكترونية، فإن أهمية حماية موقعك من التهديدات السيبرانية لا يمكن المبالغة فيها. مع ظهور تقنيات القرصنة المتطورة، من الضروري استخدام الأدوات والممارسات التي يمكنها حماية أصولك الرقمية بشكل فعال من الوصول غير المصرح به والضرر المحتمل. إذا كنت ترغب في التحقق من أمان موقع الويب عبر الإنترنت، فواصل القراءة لاكتشاف أفضل 18 موقع تحقق من أمان موقع الويب عبر الإنترنت، والحقائق، وحالات الاستخدام، والميزات الرئيسية، ولاختيار التحقق الأكثر ملاءمة لك من أمان موقع الويب عبر الإنترنت.

الحاجة إلى التحقق من أمان موقع الويب عبر الإنترنت

إن المشهد الرقمي محفوف بالمخاطر التي يمكن أن تهدد سلامة مواقع الويب. يبحث مجرمو الإنترنت باستمرار عن الثغرات الأمنية لاستغلالها، مما يجعل من الضروري على مالكي مواقع الويب أن يظلوا يقظين. يمكن أن يؤدي خرق واحد إلى خسائر مالية كبيرة، والإضرار بالسمعة، وتآكل ثقة العملاء. هذا هو المكان الذي تظهر فيه الحاجة إلى التحقق من أمان موقع الويب عبر الإنترنت.

تعد فحوصات أمان موقع الويب بمثابة تقييمات شاملة تفحص الجوانب المختلفة لموقع الويب لتحديد الثغرات الأمنية المحتملة. تشمل عمليات الفحص هذه البحث عن البرامج الضارة، وتقييم الموقع بحثًا عن نقاط الضعف مثل حقن SQL أو البرمجة النصية عبر المواقع (XSS)، والتأكد من عدم إدراج موقع الويب في القائمة السوداء بواسطة محركات البحث بسبب الأنشطة المشبوهة. ومن خلال إجراء فحوصات أمنية منتظمة، يمكن لمالكي مواقع الويب اكتشاف المشكلات مبكرًا واتخاذ الإجراءات التصحيحية قبل أن يتسبب المهاجمون في حدوث ضرر.

علاوة على ذلك، لا يقتصر أمان موقع الويب على حماية بياناتك الخاصة فحسب، بل يتعلق أيضًا بحماية معلومات المستخدمين. مع لوائح مثل اللائحة العامة لحماية البيانات (GDPR) من خلال فرض قواعد صارمة بشأن حماية البيانات، قد يؤدي الفشل في تأمين موقع الويب الخاص بك إلى تداعيات قانونية وغرامات باهظة.

تحقق من أمان الموقع عبر الإنترنت

ولمعالجة هذه المخاوف، تم تطوير مجموعة متنوعة من الأدوات والخدمات عبر الإنترنت لمساعدة مالكي مواقع الويب في التحقق من أمان مواقعهم وتعزيزها. يمكن لهذه الأدوات البحث عن نقاط الضعف المعروفة، والتحقق من تحديثات البرامج، ومراقبة الهجمات المستمرة. حتى أن بعضها يوفر إمكانات التصحيح والاستجابة التلقائية، مما يقلل الوقت والخبرة الفنية المطلوبة للحفاظ على تواجد آمن عبر الإنترنت.

لا يمكن إنكار الحاجة إلى التحقق من أمان موقع الويب عبر الإنترنت في عالم اليوم الذي يعتمد على الإنترنت. من خلال الإدارة الاستباقية لأمن موقع الويب الخاص بك، فإنك لا تحمي عملك فحسب، بل تساهم أيضًا في إنشاء نظام بيئي أكثر أمانًا للإنترنت للجميع. تذكر أن تكلفة الوقاية تكون دائمًا أقل من تكلفة التعافي بعد حدوث اختراق أمني.

18 أفضل التحقق من أمان موقع الويب عبر الإنترنت

- سنيك

- SiteLock

- سوكوري

- Qualys

- الملكية الفكرية الجنائية

- Quttera

- الأمن المستضاف

- JFrog الأمن

- المتطفل

- UpGuard

- الهجوم

- حراسة الموقع

- ربما

- المرصد

- أدوات Pentest

- ماسح ملفات تعريف الارتباط على الويب

- ImmuniWeb

- Detectify

كيف يعمل التحقق من أمان موقع الويب عبر الإنترنت؟

تحقق من وظائف أمان موقع الويب عبر الإنترنت عن طريق فحص مواقع الويب بحثًا عن نقاط الضعف والبرامج الضارة. تعد عمليات التحقق هذه ضرورية لتحديد التهديدات الأمنية المحتملة التي يمكن أن تعرض سلامة موقع الويب وسلامته للخطر. تتضمن العملية استخدام أدوات تلقائية تقوم بتقييم الموقع عن بعد بحثًا عن مشكلات مثل البرامج القديمة وحقن التعليمات البرمجية الضارة والمخاطر الأمنية الأخرى. يمكن لهذه الأدوات تقييم موقع الويب بسرعة دون الحاجة إلى تثبيت أي برامج أو مكونات إضافية، مما يجعل العملية مريحة وفعالة.

بمجرد بدء الفحص، تقوم الأداة بفحص موقع الويب وفقًا لقواعد بيانات ومعايير مختلفة، بما في ذلك قوائم الحظر للمواقع الضارة المعروفة والتحقق من البرامج القديمة أو الضعيفة. كما يقوم أيضًا بمسح رمز موقع الويب لاكتشاف أي برامج ضارة أو نصوص برمجية مشبوهة. بعد الفحص، غالبًا ما توفر هذه الأدوات تقريرًا يشرح النتائج بالتفصيل، بما في ذلك نقاط الضعف المحددة وتوصيات العلاج. يتيح ذلك لأصحاب مواقع الويب اتخاذ خطوات استباقية لتأمين مواقعهم، مثل تحديث البرامج وإزالة التعليمات البرمجية الضارة وتنفيذ إجراءات أمنية أقوى.

كيفية اختيار التحقق من أمان موقع الويب عبر الإنترنت؟

يتضمن اختيار أداة فحص أمان موقع الويب المناسبة مراعاة عدة عوامل لضمان الحماية الشاملة لموقعك على الويب. تعتمد فعالية أداة فحص الأمان على قدرتها على تحديد نقاط الضعف بدقة وتوفير رؤى قابلة للتنفيذ للمعالجة. عند اختيار أداة ما، ضع في اعتبارك سمعتها وموثوقيتها. اختر الأدوات التي تحظى بتقدير كبير في مجتمع الأمن السيبراني والتي تتمتع بسجل حافل في تحديد مجموعة واسعة من المشكلات الأمنية.

عامل مهم آخر هو عمق المسح. يجب أن تكون الأداة قادرة على إجراء عمليات فحص على مستوى السطح بحثًا عن نقاط الضعف الشائعة وإجراء تحليلات أكثر تعمقًا يمكنها الكشف عن المشكلات المخفية داخل كود موقع الويب أو تكوين الخادم. وهذا يضمن إجراء تقييم شامل للوضع الأمني للموقع.

تعد سهولة استخدام الأداة وإمكانية الوصول إليها أمرًا بالغ الأهمية أيضًا. يجب أن يوفر واجهة سهلة الاستخدام تسمح لك ببدء عمليات الفحص بسهولة وفهم التقارير التي تم إنشاؤها. بالإضافة إلى ذلك، ضع في اعتبارك ما إذا كانت الأداة توفر توصيات قابلة للتنفيذ لإصلاح نقاط الضعف المحددة، حيث أن هذا التوجيه لا يقدر بثمن لتأمين موقع الويب الخاص بك بشكل فعال.

وأخيرًا، ضع في اعتبارك معدل تحديث الأداة. تتطور تهديدات الأمن السيبراني بسرعة، لذا من المهم أن يتم تحديث الأداة بانتظام لاكتشاف أحدث الثغرات الأمنية والبرامج الضارة. يمكن للأداة التي يتم تحديثها بشكل متكرر أن توفر تقييمات أمنية أكثر دقة وذات صلة، مما يساعد في الحفاظ على موقع الويب الخاص بك آمنًا من التهديدات الناشئة.

باختصار، عند اختيار أداة فحص أمان موقع الويب عبر الإنترنت، قم بإعطاء الأولوية للسمعة وعمق المسح وسهولة الاستخدام والتوصيات القابلة للتنفيذ وتكرار التحديث لضمان الحماية الشاملة لموقع الويب الخاص بك.

تحقق من أمان الموقع

1. سنيك

Snyk عبارة عن منصة متطورة مصممة لتعزيز أمان مواقع الويب من خلال إجراء فحص دقيق لكل من التعليمات البرمجية والبنية التحتية بحثًا عن نقاط الضعف والتحقق من أمان موقع الويب عبر الإنترنت. إنه يعالج الحاجة الماسة لإدارة الثغرات الأمنية في تطبيقات الويب والمواقع التفاعلية والثابتة، والتي تعد أهدافًا متكررة للتهديدات السيبرانية. من خلال تقديم عملية مباشرة من ثلاث خطوات تتضمن إنشاء حساب، واستيراد مشروع، ومراجعة نتائج الفحص، يعمل Snyk على تبسيط مهمة تحديد المشكلات الأمنية وتصحيحها. لا يساعد هذا النهج في حماية كود الملكية عبر الأنظمة البيئية المختلفة للويب فحسب، بل يساعد أيضًا في أتمتة عملية تطبيق الإصلاحات الضرورية، وبالتالي تبسيط إدارة الثغرات الأمنية.

ماذا يفعل سنيك؟

تعمل Snyk كأداة أمنية شاملة تمكن المطورين من تحديد نقاط الضعف وتصحيحها تلقائيًا في التعليمات البرمجية والتبعيات والحاويات والبنية التحتية الخاصة بهم كرمز (IaC). وهو يدعم مجموعة واسعة من لغات البرمجة ويتكامل بسلاسة مع أدوات التطوير وخطوط الأنابيب وسير العمل، مما يجعله أصلًا لا غنى عنه لممارسات DevSecOps الحديثة. من خلال تقديم طبقة مجانية ذات حدود سخية لاختبارات المصادر المفتوحة والحاويات وIaC، تجعل Snyk الأمان في متناول المطورين على جميع المستويات. إن قدرته على التكامل مع مجموعة متنوعة من منصات التحكم بالمصادر، وسجلات الحاويات، وموفري الخدمات السحابية، وأدوات التكامل المستمر تعمل على تعزيز فائدته، مما يجعله حلاً متعدد الاستخدامات لتأمين التطبيقات السحابية الأصلية طوال دورة حياة تطوير البرمجيات.

الميزات الرئيسية سنيك

إصلاحات الثغرات الأمنية التلقائية: يبرز Snyk من خلال أتمتة عملية إصلاح الثغرات الأمنية. بمجرد تحديد مشكلة أمنية، يقوم Snyk بإنشاء طلب سحب يتضمن الترقيات والتصحيحات اللازمة، مما يبسط عملية المعالجة للمطورين.

المطور-النهج الأول: تم تصميم النظام الأساسي مع وضع المطورين في الاعتبار، حيث يتم دمجه مباشرة في بيئات التطوير المتكاملة والمستودعات وسير العمل. وهذا يضمن أن يكون الأمان جزءًا سلسًا من عملية التطوير، وليس فكرة لاحقة.

قاعدة بيانات الضعف الشاملة: تعد قاعدة بيانات الثغرات الأمنية في Snyk كنزًا من المعلومات الأمنية، حيث تقدم رؤى متقدمة للمساعدة في إصلاح الثغرات الأمنية مفتوحة المصدر وثغرات الحاويات بشكل فعال.

دعم لغات وأطر متعددة: لتلبية احتياجات مجموعة واسعة من أنظمة الويب، يوفر Snyk الدعم للغات البرمجة الشائعة مثل JavaScript وPython وPHP، مما يجعله أداة متعددة الاستخدامات للمطورين.

قدرات التكامل: تفتخر Snyk بخيارات تكامل واسعة النطاق مع منصات التحكم في المصدر، وسجلات الحاويات، وموفري الخدمات السحابية، وأدوات CI، مما يتيح الدمج السلس في بيئات التطوير وسير العمل الحالية.

البنية التحتية كأمان للتعليمات البرمجية (IaC).: إدراكًا للتحول نحو IaC، توفر Snyk إمكانات مسح متخصصة لمنع التكوينات الخاطئة وضمان أمان كود البنية التحتية، مما يزيد من توسيع نطاق تطبيقها.

الأمن مفتوح المصدر: من خلال فحص التبعيات مفتوحة المصدر بحثًا عن نقاط الضعف، يساعد Snyk في الحفاظ على السلامة الأمنية للتطبيقات التي تعتمد على البرامج مفتوحة المصدر، مما يوفر راحة البال للمطورين والمؤسسات على حدٍ سواء.

2. SiteLock

يقدم SiteLock مجموعة من خدمات الأمن السيبراني الشاملة المصممة لحماية مواقع الويب من عدد لا يحصى من التهديدات عبر الإنترنت مما يتيح التحقق من أمان موقع الويب عبر الإنترنت. وباعتباره حلاً أمنيًا قائمًا على السحابة، فهو متخصص في فحص مواقع الويب بحثًا عن البرامج الضارة ونقاط الضعف والمخاطر الأمنية المحتملة الأخرى. لا يحدد SiteLock هذه التهديدات فحسب، بل يوفر أيضًا الأدوات والخدمات لإصلاحها ومنعها، مما يضمن بقاء مواقع الويب آمنة وقابلة للتشغيل. تلبي خدماتها مجموعة واسعة من المستخدمين، بدءًا من المدونات الشخصية الصغيرة وحتى منصات التجارة الإلكترونية الكبيرة، مما يجعلها خيارًا متعدد الاستخدامات لأصحاب مواقع الويب الذين يتطلعون إلى حماية تواجدهم عبر الإنترنت.

ماذا يفعل SiteLock؟

يعمل SiteLock بمثابة حامي يقظ لمواقع الويب، حيث يقوم بالمسح المستمر بحثًا عن البرامج الضارة ونقاط الضعف والتهديدات السيبرانية الأخرى وتحديدها. وهو يعمل عن طريق إجراء عمليات فحص يومية لرمز موقع الويب وقاعدة بياناته، وتنبيه مالكي مواقع الويب بأي مشكلات قد تنشأ. في حالة اكتشاف تهديد، يمكن لـ SiteLock إزالة المحتوى الضار تلقائيًا وتصحيح نقاط الضعف وحتى استعادة موقع الويب من النسخ الاحتياطية إذا لزم الأمر. ويضمن نهجها الاستباقي لأمن الويب التعامل مع التهديدات بسرعة، مما يقلل من مخاطر الأضرار التي قد تلحق بالموقع وزائريه. بالإضافة إلى ذلك، تمتد خدمات SiteLock لتشمل جدار حماية تطبيقات الويب (WAF) وشبكة توصيل المحتوى (CDN)، والتي تعمل معًا لتحسين أداء موقع الويب والحماية من الهجمات الإلكترونية الأكثر تعقيدًا.

الميزات الرئيسية لـ SiteLock

الفحص اليومي للبرامج الضارة: يقوم SiteLock بإجراء عمليات فحص منتظمة لمواقع الويب من الخارج، والكشف عن البرامج الضارة التي يمكن أن تلحق الضرر بالموقع أو زواره.

الإزالة الآلية للبرامج الضارة: عند اكتشاف محتوى ضار، يمكن لـ SiteLock إزالته تلقائيًا، مما يضمن سلامة موقع الويب ومستخدميه.

جدار حماية تطبيق الويب (WAF): تعمل هذه الميزة على حماية مواقع الويب من التهديدات الإلكترونية المتقدمة، بما في ذلك التهديدات العشرة الأولى التي يمكن أن تلحق الضرر بالموقع.

شبكة تسليم المحتوى (كدن): يعمل CDN الخاص بـ SiteLock على تسريع سرعة موقع الويب، مما قد يؤدي إلى تحسين محرك البحث (SEO) وتحسين تجربة المستخدم.

تصحيح الثغرات الأمنية: تتضمن الخدمة أداة فحص الثغرات الأمنية التي تتحقق من نقاط الضعف في نظام إدارة محتوى موقع الويب (CMS) قبل أن يتم استغلالها من قبل المتسللين.

موقع النسخ الاحتياطي: يوفر SiteLock حلول نسخ احتياطي آمنة لمواقع الويب، ويحمي من برامج الفدية وتلف الأجهزة والأخطاء البشرية.

ختم الثقة SiteLock: يمكن لمواقع الويب الآمنة والخالية من البرامج الضارة عرض SiteLock Trust Seal، والذي ثبت أنه يزيد الثقة ومعدلات التحويل.

تقييم درجة المخاطر: من خلال الاستفادة من المتغيرات المختلفة، يوفر SiteLock تقييمًا للمخاطر لمساعدة مالكي مواقع الويب على فهم نقاط الضعف لديهم وكيفية التخفيف منها.

الدعم الشامل من الخبراء : الوصول إلى فريق خبراء الأمان في SiteLock متاح للتوجيه والمساعدة في إدارة مشكلات أمان الويب.

3. سوكوري

SUCURI هي أداة فحص شاملة لأمان موقع الويب عبر الإنترنت مصممة لتعزيز أمان موقع الويب من خلال خدمات المسح والمراقبة الدقيقة. إنه يوفر ماسحًا مجانيًا لأمان موقع الويب يتحقق من البرامج الضارة والفيروسات وحالة القائمة السوداء وأخطاء موقع الويب والبرامج القديمة والأكواد الضارة المعروفة. بينما يوفر الماسح الضوئي عن بعد تقييمًا سريعًا، تؤكد SUCURI أيضًا على أهمية إجراء فحص كامل لموقع الويب على مستوى العميل والخادم لإجراء فحص أمني شامل. تعتبر هذه الخدمة ذات قيمة خاصة لمشرفي المواقع الذين يسعون إلى حماية مواقعهم من التهديدات المحتملة والحفاظ على وجود نظيف وآمن عبر الإنترنت. يتم دعم نهج SUCURI لأمن موقع الويب من قبل فريق من المتخصصين في مجال الأمن التقني للغاية والموزعين عالميًا، مما يضمن بقاء الأداة محدثة بأحدث تهديدات وحلول الأمن السيبراني.

ماذا تفعل سوكوري؟

تعمل SUCURI كحارس لمواقع الويب من خلال تقديم مجموعة من الخدمات الأمنية التي تهدف إلى اكتشاف التهديدات عبر الإنترنت ومنعها. فهو يقوم بفحص مواقع الويب بحثًا عن البرامج الضارة، والقائمة السوداء، ونظام إدارة المحتوى القديم، والمكونات الإضافية والإضافات الضعيفة، ويقدم توصيات أمنية. بالإضافة إلى الفحص، يقوم SUCURI بإزالة البرامج الضارة بشكل فعال ويساعد في استعادة المواقع المخترقة، مما يضمن قدرة مشرفي المواقع على استعادة السيطرة واستعادة سمعتهم عبر الإنترنت بسرعة. تعد قدرة الأداة على اكتشاف التعليمات البرمجية الضارة ومواقع الملفات المصابة عن طريق مسح الكود المصدري لموقع الويب الخارجي أمرًا بالغ الأهمية للحفاظ على موقع ويب سليم. بالإضافة إلى ذلك، تقوم SUCURI بمراقبة مواقع الويب بحثًا عن الشذوذات الأمنية ومشكلات التكوين، وتقدم فحوصات منتظمة تساعد مشرفي المواقع على البقاء في صدارة الانتهاكات الأمنية المحتملة. تم تصميم هذا النهج الاستباقي لأمن مواقع الويب لتوفير راحة البال لأصحاب مواقع الويب، مع العلم أن مواقعهم تخضع للمراقبة والحماية ضد المشهد المتطور للتهديدات السيبرانية.

الميزات الرئيسية SUCURI

إزالة البرامج الضارة وإصلاح الاختراق: تتفوق SUCURI في تحديد إصابات البرامج الضارة وتنظيفها، مما يوفر استجابة سريعة لحوادث القرصنة لتقليل الضرر واستعادة سلامة موقع الويب.

رصد القائمة السوداء: يراقب سمعة موقع الويب عن كثب من خلال التحقق مما إذا كان مدرجًا في القائمة السوداء من قبل السلطات الأمنية الكبرى، مما يضمن عدم تأثر حركة المرور وتصنيفات تحسين محركات البحث (SEO) سلبًا.

كشف البرامج القديمة: يحدد SUCURI نظام إدارة المحتوى (CMS) والمكونات الإضافية والإضافات القديمة، وهي نقاط ضعف شائعة يستغلها المهاجمون، ويقدم توصيات بشأن التحديثات لتعزيز الأمان.

كشف الشذوذ الأمني: تقوم الأداة بالبحث عن الأنشطة غير العادية ومشكلات التكوين، وتقدم رؤى حول المخاطر الأمنية المحتملة وكيفية التخفيف منها.

مراقبة أمنية منتظمة: من خلال المراقبة المستمرة، تضمن SUCURI فحص مواقع الويب باستمرار بحثًا عن البرامج الضارة والتهديدات الأمنية الأخرى، مما يوفر راحة البال لمشرفي المواقع.

فريق الأمن العالمي: بدعم من فريق من المتخصصين في مجال الأمن حول العالم، تتمتع SUCURI بخبرة لا مثيل لها في مجال الأمن السيبراني، مما يضمن أن الأداة مجهزة دائمًا بأحدث تقنيات اكتشاف التهديدات والتخفيف من آثارها.

تحسين سرعة الموقع: من خلال شبكة توصيل المحتوى (CDN)، لا تقوم SUCURI بتأمين مواقع الويب فحسب، بل تعمل أيضًا على تحسين سرعة التحميل، مما يعزز تجربة المستخدم وتحسين محركات البحث.

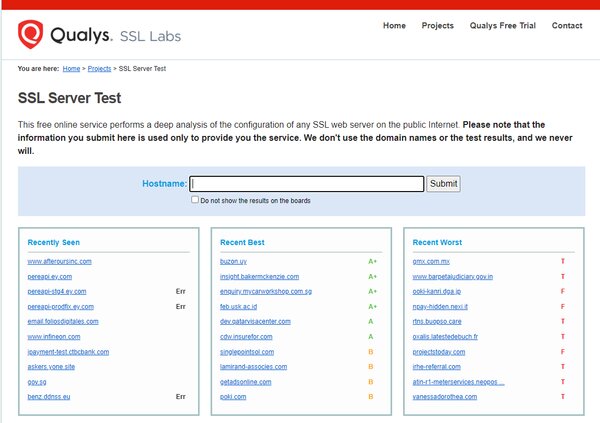

4. Qualys

Qualys هو حل أمني وامتثال قائم على السحابة يساعد الشركات في تحديد وتخفيف نقاط الضعف عبر مجموعة واسعة من أصول تكنولوجيا المعلومات بما في ذلك التحقق من أمان موقع الويب عبر الإنترنت. فهو يوفر مجموعة من الأدوات للمراقبة المستمرة، وإدارة الثغرات الأمنية، والامتثال للسياسة، وفحص تطبيقات الويب، من بين أمور أخرى. تم تصميم Qualys لمساعدة المؤسسات على تبسيط عمليات أمن تكنولوجيا المعلومات الخاصة بها وتقليل تكلفة الامتثال من خلال تقديم رؤى أمنية مهمة وأتمتة الجوانب المختلفة لعملية أمن تكنولوجيا المعلومات.

ماذا تفعل كواليس؟

تقدم Qualys منصة قوية لتأمين البنى التحتية لتكنولوجيا المعلومات وتطبيقات الويب. فهو يقوم بمسح وتحديد نقاط الضعف بشكل مستمر داخل الأصول المتصلة بالشبكة، بما في ذلك الخوادم وأجهزة الشبكة ونقاط النهاية. النظام الأساسي قادر على إدارة كل من نقاط الضعف الداخلية والمكشوفة على الإنترنت، مما يوفر رؤية شاملة للوضع الأمني للمؤسسة. تقدم Qualys أيضًا تقارير الامتثال، مستفيدة من قاعدة معرفية واسعة تم تصميمها وفقًا لمعايير وأطر الصناعة. يسمح نموذج البرمجيات كخدمة (SaaS) الخاص به بالوصول السهل من أي متصفح ويب، مما يمكّن المؤسسات من إدارة التعرضات الأمنية دون مشاكل الموارد والنشر المرتبطة بالبرامج التقليدية.

الميزات الرئيسية لكواليز

الزحف الآلي والاختبار: يقوم Qualys Web Application Scanning (WAS) بأتمتة عملية الزحف إلى تطبيقات الويب المخصصة واختبارها، مما يضمن إجراء اختبارات منتظمة تنتج نتائج متسقة وتقلل من النتائج الإيجابية الخاطئة.

إدارة الثغرات الأمنية: توفر خدمة Qualys VM رؤية فورية لنقاط الضعف المحتملة عبر أنظمة تكنولوجيا المعلومات، مما يساعد المؤسسات على تأمين بنيتها التحتية والامتثال للوائح.

الامتثال للسياسة: يقوم برنامج Qualys Policy Compliance (PC) بأتمتة تقييمات تكوين الأمان على أنظمة تكنولوجيا المعلومات، مما يساعد في تقليل المخاطر والامتثال المستمر للسياسات الداخلية والخارجية.

المراقبة المستمرة: تتيح المراقبة المستمرة من Qualys (CM) للمؤسسات تحديد التهديدات ومراقبة التغييرات داخل الأجهزة التي تواجه الإنترنت، مما يوفر إشعارات فورية لموظفي تكنولوجيا المعلومات عند حدوث تغييرات.

توافق PCI: يعمل تطبيق Qualys PCI Compliance على تبسيط عملية تحقيق الامتثال لمعيار أمن بيانات صناعة بطاقات الدفع (PCI DSS)، مما يوفر حلاً فعالاً من حيث التكلفة ومؤتمتًا للغاية للشركات والتجار عبر الإنترنت.

تكنولوجيا الوكيل السحابي: يمكن تثبيت وكلاء Qualys السحابيين على أجهزة مختلفة لتقييم الأمن والامتثال بشكل مستمر في الوقت الفعلي، مما يوفر نهجًا ديناميكيًا لإدارة الثغرات الأمنية.

منصة SaaS قابلة للتطوير: تسمح الطبيعة السحابية للمنصة بقابلية التوسع، مما يمكّن Qualys من النمو مع احتياجات المؤسسة من خلال إضافة المزيد من القدرة على المسح والتحليل وإعداد التقارير.

5. الملكية الفكرية الجنائية

Crime IP هو محرك بحث لاستخبارات التهديدات السيبرانية (CTI) يقدم نهجًا فريدًا لتعزيز تدابير الأمن السيبراني للأفراد والمنظمات على حدٍ سواء. ومن خلال فحص المنافذ المفتوحة لعناوين IP في جميع أنحاء العالم بشكل يومي، يهدف البرنامج إلى اكتشاف جميع الأجهزة المتصلة بالإنترنت، وتحديد عناوين IP والمجالات الضارة في هذه العملية. باستخدام التكنولوجيا القائمة على الذكاء الاصطناعي، يوفر برنامج Crime IP تقييمًا شاملاً للمخاطر على مستوى 5 لكل تهديد تم تحديده. تم تصميم هذه المنصة المبتكرة لتتكامل بسلاسة مع البنية التحتية الحالية للمؤسسة من خلال واجهات برمجة التطبيقات المباشرة وسهلة الاستخدام. تتمتع واجهات برمجة التطبيقات هذه بالقدرة على حظر عناوين IP المسجلة المخاطر أو روابط النطاق الضارة في الوقت الفعلي، وبالتالي منع المستخدمين الضارين المحتملين من الوصول إلى خدمات تسجيل الدخول. باعتباره محرك بحث على شبكة الإنترنت، يمكن الوصول إلى عنوان IP الجنائي من أجهزة مختلفة، بما في ذلك أجهزة الكمبيوتر والأجهزة المحمولة والأجهزة اللوحية، دون الحاجة إلى تثبيت برنامج منفصل. وهي تبرز من خلال تقديم خدماتها باعتبارها SaaS (البرنامج كخدمة)، مما يضمن إمكانية وصول المستخدمين إلى ميزاتها من أي مكان متصل بالإنترنت.

ماذا تفعل الملكية الفكرية الجنائية؟

تعد الملكية الفكرية الجنائية بمثابة حل شامل لتشخيص التهديدات السيبرانية والتخفيف من آثارها. فهو يجمع كميات هائلة من الذكاء مفتوح المصدر (OSINT) ويغطي هذه البيانات باستخدام الذكاء الاصطناعي وخوارزميات كشف الاحتيال القائمة على التعلم الآلي. يتيح ذلك إجراء فحص سريع للشبكة وتحديد نقاط الضعف المحتملة داخل الأصول السيبرانية الشخصية أو الخاصة بالشركة. تمتد وظيفة عنوان IP الإجرامي إلى ما هو أبعد من مجرد الكشف، فهي تمكن المستخدمين من مراقبة نواقل الهجوم المحتملة بشكل استباقي والبقاء في صدارة الجهات الفاعلة الخبيثة. من خلال توفير معلومات مفصلة ذات صلة بالتهديدات من خلال ميزات البحث والاستخبارات، يمكن للمستخدمين العثور على معلومات متصلة بالإنترنت حول مجموعة واسعة من الأنشطة الضارة، بما في ذلك عناوين IP ومواقع التصيد والروابط الضارة والمزيد. علاوة على ذلك، يسهل برنامج IP الجنائي إدارة سطح الهجوم من خلال مساعدة مديري الأمن على تحديد الأصول المخفية ونقاط الضعف، وبالتالي الحفاظ على وضع إلكتروني قوي. وتسمح قدرات التكامل الخاصة به بحظر المهاجمين في الوقت المناسب، مما يجعله أداة لا تقدر بثمن للأمن السيبراني واختبار الاختراق وتحليل نقاط الضعف والبرامج الضارة، فضلاً عن أغراض التحقيق والبحث.

الميزات الرئيسية للملكية الفكرية الجنائية

اكتشاف التهديدات وحظرها في الوقت الفعلي: يتيح تكامل واجهة برمجة التطبيقات الخاصة بـ Crime IP اكتشاف المستخدمين الضارين المحتملين وحظرهم في الوقت الفعلي، مما يعزز أمان خدمات تسجيل الدخول والبنية التحتية الحيوية الأخرى.

استخبارات شاملة للتهديدات السيبرانية: باستخدام التكنولوجيا القائمة على الذكاء الاصطناعي، يقوم عنوان IP الإجرامي بفحص المنافذ المفتوحة لعناوين IP على مستوى العالم لتحديد عناوين IP والمجالات الضارة، مما يوفر تقييمًا تفصيليًا للمخاطر على مستوى 5 لتحليل التهديدات بشكل فعال.

التكامل السلس: يوفر النظام الأساسي واجهات برمجة تطبيقات واضحة وسهلة الاستخدام تتيح التكامل السلس مع البنية التحتية الحالية للمؤسسة، مما يسهل حظر عناوين IP المسجلة المخاطر أو روابط النطاق الضارة دون تعطيل العمليات.

يمكن الوصول إليها في أي مكان: باعتبارها خدمة SaaS، يمكن الوصول إلى عنوان IP الجنائي من أي مكان متصل بالإنترنت، عبر الويب أو الجهاز اللوحي أو الأجهزة المحمولة، مما يضمن قدرة المستخدمين على الاستفادة من إمكاناتها دون الحاجة إلى تثبيت برنامج منفصل.

وظائف البحث المتنوعة: يوفر عنوان IP الإجرامي أربع وظائف بحث — الأصول والمجال والصورة والاستغلال — بالإضافة إلى خمس وظائف استخباراتية، بما في ذلك Banner Explorer وقابلية الاختراق والإحصائيات وتحليل العناصر والخرائط لجمع معلومات شاملة عن التهديدات.

إدارة الهجوم السطحي: تساعد المنصة في تحديد الأصول المخفية ونقاط الضعف عبر السحابة، مما يمكّن مديري أمن الشركات من الحفاظ على وضعهم السيبراني وضمان التحكم الأمني الذي لا تشوبه شائبة من خلال إدارة أصول تكنولوجيا المعلومات في الوقت الحقيقي.

6. Quttera

تقدم Quttera مجموعة من الأدوات المصممة لضمان أمان الموقع الإلكتروني وسلامته. فهو يوفر خدمات مثل مراقبة البرامج الضارة وإزالتها ومراقبة وقت التشغيل وحماية DDoS وجدار حماية تطبيقات الويب. بالإضافة إلى ذلك، يتضمن Quttera فحص قائمة الحظر للنطاقات من بين ميزاته، مما يضع نفسه كحل مفضل لأصحاب مواقع الويب الذين يتطلعون إلى حماية تواجدهم عبر الإنترنت ضد التهديدات السيبرانية.

ماذا تفعل قطيرة؟

Quttera متخصصة في اكتشاف التهديدات المستندة إلى الويب والتخفيف من حدتها، مما يوفر منصة قوية لأمن مواقع الويب. تشمل خدماتها فحص البرامج الضارة وإزالتها، وتوفير جدار حماية لتطبيقات الويب، وتوفير الحماية من DDoS. تمتد قدرات Quttera إلى المراقبة من جانب الخادم والعميل، مما يضمن تغطية شاملة ضد الهجمات المحتملة. تم تعزيز أداة فحص البرامج الضارة في النظام الأساسي من خلال نظام تقارير مفصل، مما يسمح للمستخدمين بتحديد نقاط الضعف ومعالجتها بشكل فعال.

ميزات Quttera الرئيسية

مسح البرامج الضارة وإزالتها: تكمن وظيفة Quttera الأساسية في قدرتها على البحث عن البرامج الضارة وإزالتها من مواقع الويب. ويتضمن ذلك الكشف عن التهديدات المعروفة وغير المعروفة، مما يضمن إمكانية التعرف على الهجمات الأكثر تعقيدًا وتحييدها.

جدار حماية تطبيق الويب (WAF): يعمل WAF كحاجز بين موقع الويب والإنترنت، حيث يمنع حركة المرور الضارة ويمنع الوصول غير المصرح به إلى بيانات وموارد الموقع.

حماية DDoS: توفر Quttera تدابير لحماية مواقع الويب من هجمات رفض الخدمة الموزعة، والتي يمكن أن تطغى على الموقع بحركة المرور وتجعله غير قابل للوصول.

مراقبة وقت التشغيل: تقوم المنصة بمراقبة مواقع الويب للتأكد من بقائها في متناول المستخدمين، وتنبيه أصحاب المواقع في حالة التوقف.

التحقق من قائمة حظر المجال: تتحقق Quttera مما إذا كان موقع الويب قد تم إدراجه في القائمة السوداء بواسطة محركات البحث أو السلطات الأخرى عبر الإنترنت، مما قد يؤثر بشكل كبير على سمعة الموقع وتصنيفات محرك البحث.

إزالة البرامج الضارة تلقائيًا ويدويًا: بالإضافة إلى العمليات الآلية، تقدم Quttera خدمات إزالة البرامج الضارة يدويًا، مما يوفر تنظيفًا شاملاً لأي مواقع مصابة.

إزالة القائمة السوداء: إذا تم إدراج موقع ويب في القائمة السوداء، تساعد Quttera في عملية الإزالة، مما يساعد على استعادة مكانة الموقع مع محركات البحث والخدمات الأخرى.

المسح المستمر من جانب الخادم: يضمن الفحص من جانب الخادم في Quttera مراقبة الواجهة الخلفية لموقع الويب بشكل مستمر بحثًا عن البرامج الضارة والتهديدات الأمنية الأخرى.

7. الأمن المستضاف

HostedScan Security عبارة عن منصة شاملة للأمن السيبراني مصممة لتبسيط عملية فحص الثغرات الأمنية وإدارة المخاطر. فهو يقدم مجموعة من الأدوات التي تعمل في انسجام تام لتوفير إمكانات المسح المستمر والآلي باستخدام أدوات موثوقة مفتوحة المصدر مثل OpenVAS وZap وNmap. تم تصميم النظام الأساسي لتلبية احتياجات الشركات بجميع أحجامها، بدءًا من الشركات الناشئة ووصولاً إلى المؤسسات، بالإضافة إلى مقدمي الخدمات المُدارة (MSPs) ومقدمي خدمات الأمن المُدارة (MSSPs). تفتخر HostedScan Security بقدرتها على تقديم رؤية شاملة لتعرض الشركة للمخاطر السيبرانية من خلال لوحات المعلومات والتنبيهات والتقارير التفصيلية البديهية، مما يجعلها خيارًا موثوقًا به لأكثر من 10,000 شركة.

ماذا يفعل برنامج HostedScan Security؟

يوفر HostedScan Security حلاً قويًا لفحص الثغرات الأمنية والذي يراقب باستمرار الخوادم والأجهزة ومواقع الويب وتطبيقات الويب بحثًا عن نقاط الضعف الأمنية. فهو يقوم بأتمتة الكشف عن نقاط الضعف ويوفر تنبيهات في الوقت الحقيقي لضمان بقاء الأمن على رأس الأولويات. تدعم المنصة عمليات الفحص الموثقة، مما يسمح بإجراء تحليل أعمق لتطبيقات الويب من خلال الوصول إلى المناطق التي تتطلب بيانات اعتماد تسجيل الدخول. باستخدام HostedScan Security، يمكن للمستخدمين أيضًا الاستفادة من ميزات الامتثال الأمني التابعة لجهات خارجية، والمصممة خصيصًا لتلبية متطلبات المعايير المختلفة مثل ISO وSOC. تم تصميم الخدمة لتكون غير تدخلية، مع إجراء عمليات فحص خارجيًا لتقليل التأثير على الشبكة، وتحافظ على التزام قوي بأمن البيانات والخصوصية.

ميزات مفتاح أمان HostedScan

إدارة المخاطر المركزية: يمكّن HostedScan Security المستخدمين من تحديد أولويات نقاط الضعف بسرعة وإنشاء تقارير موجزة لأصحاب المصلحة، مما يعزز عملية صنع القرار فيما يتعلق بتهديدات الأمن السيبراني.

مراقبة سطح الهجوم: يسمح النظام الأساسي باستيراد النطاقات وعناوين IP والحسابات السحابية بسهولة، مما يوفر نظرة عامة واضحة على نقاط الضعف المحتملة عبر البنية التحتية الرقمية.

حلول مصممة خصيصًا لمقدمي خدمات MSP: يقدم HostedScan Security حلولاً قابلة للتطوير وبأسعار معقولة لفحص الثغرات الأمنية مصممة خصيصًا لمقدمي خدمات MSPs وMSSPs، مما يسهل خدمة أفضل لعملائهم.

فحص الثغرات الأمنية الخارجية: يمكن للشركات حماية عملياتها من خلال عمليات فحص الثغرات الأمنية الخارجية التي تحدد الثغرات الأمنية المحتملة في أصولها الرقمية التي تواجه الجمهور وتبلغ عنها.

الامتثال لأمان الطرف الثالث: تساعد المنصة في إدارة الامتثال للثغرات الأمنية لمختلف المعايير، مما يضمن تلبية الشركات للمتطلبات التنظيمية اللازمة.

مسح الشبكة الداخلية: يوفر HostedScan Security أيضًا القدرة على فحص الشبكات الخاصة والشبكات المحلية بأمان، مما يساعد على تأمين الأنظمة الداخلية من التهديدات المحتملة.

محرك التقارير المخصصة: يمكن للمستخدمين إنشاء تقارير مصقولة وذات علامة تجارية تكون شاملة وسهلة الفهم ومناسبة للمديرين التنفيذيين أو العملاء أو المدققين.

عمليات فحص تطبيقات الويب المصادق عليها: تتضمن الخدمة عمليات فحص موثقة يمكنها الوصول إلى أقسام من تطبيقات الويب وتقييمها والتي تكون متاحة فقط للمستخدمين الذين قاموا بتسجيل الدخول، مما يوفر تقييمًا أمنيًا أكثر شمولاً.

8. JFrog الأمن

JFrog Security عبارة عن مجموعة أدوات فحص أمان مواقع الويب عبر الإنترنت مصممة لتعزيز الوضع الأمني لعمليات تطوير البرامج ونشرها. إنه يتكامل بسلاسة مع منصة JFrog، مما يوفر حلاً قويًا لتحديد وتخفيف نقاط الضعف في القطع الأثرية، إلى جانب اكتشاف حالات التعرض الهامة الأخرى مثل الأسرار المسربة، والتكوينات الخاطئة للخدمة، وإساءة استخدام المكتبة، ومشكلات أمان البنية التحتية كرمز (IaC). تم تصميم هذه الأداة لكل من البيئات السحابية والبيئات ذاتية الاستضافة، مما يضمن المرونة وقابلية التوسع للشركات من جميع الأحجام. من خلال توفير تحليل سياقي عميق، يمكّن JFrog Security الفرق من فهم التأثير الواقعي لنتائج الأمان، مما يسهل اتخاذ القرارات ذات الأولوية والمستنيرة. بالإضافة إلى ذلك، فهو يقدم نصائح قابلة للتنفيذ بشأن المعالجة والتخفيف، مما يؤدي إلى تبسيط عملية التطوير وتقليل الوقت اللازم للحل.

ماذا يفعل JFrog Security؟

تعمل JFrog Security كحارس في دورة حياة تطوير البرمجيات، مع التركيز على الاكتشاف المبكر وحل الثغرات الأمنية والتعرضات. فهو يقوم بمسح وتحليل العناصر بحثًا عن نقاط الضعف والأسرار المسربة والتهديدات الأمنية المحتملة الأخرى، مما يوفر رؤية شاملة للسلامة الأمنية لمكونات البرامج. ومن خلال الاستفادة من التحليل السياقي العميق، فإنه لا يحدد المشكلات فحسب، بل يقيم أيضًا تأثيرها المحتمل على المشروع، مما يسمح للفرق بتحديد أولويات الإصلاحات بناءً على المخاطر الفعلية. علاوة على ذلك، يوفر JFrog Security إرشادات علاجية مفصلة، مما يساعد المطورين على معالجة الثغرات الأمنية بشكل فعال. إن دمجها في منصة JFrog يعني أنها تدعم كلاً من البيئات السحابية والبيئات ذاتية الاستضافة، مما يجعلها أداة متعددة الاستخدامات لتأمين البرامج عبر مراحل مختلفة من التطوير والنشر.

ميزات مفتاح أمان JFrog

المسح الشامل لنقاط الضعف: تقوم JFrog Security بفحص عناصر البرامج بحثًا عن نقاط الضعف بدقة، مع الاستفادة من قاعدة بيانات واسعة من المشكلات المعروفة لضمان الاكتشاف الدقيق.

كشف الأسرار المتسربة: يقوم بتحديد وتنبيه الحالات التي قد تكون فيها المعلومات الحساسة، مثل كلمات المرور أو مفاتيح واجهة برمجة التطبيقات، قد تم الكشف عنها عن غير قصد في قاعدة التعليمات البرمجية.

تعريف التكوين الخاطئ للخدمة: من خلال تحليل تكوين الخدمات، يساعد JFrog Security في تحديد التكوينات الخاطئة التي قد تؤدي إلى انتهاكات أمنية.

تحليل إساءة استخدام المكتبة: تقوم هذه الميزة بفحص استخدام مكتبات الطرف الثالث داخل المشروع، وتحديد الاستخدام غير السليم أو المحفوف بالمخاطر الذي قد يضر بالأمان.

البنية التحتية كأمان للتعليمات البرمجية (IaC).: يقوم JFrog Security بتوسيع إجراءات الحماية الخاصة به إلى IaC، وتحديد المشكلات الأمنية المحتملة في عملية توفير البنية التحتية.

التحليل السياقي العميق: أبعد من مجرد الاكتشاف، فهو يوفر فهمًا سياقيًا عميقًا لنقاط الضعف، ويقيم تأثيرها في العالم الحقيقي للمساعدة في تحديد الأولويات.

نصيحة علاجية قابلة للتنفيذ: لتسهيل الحل السريع، فإنه يقدم استراتيجيات معالجة وتخفيف ملموسة، مصممة خصيصًا للقضايا المحددة التي تم تحديدها.

المرونة والقابلية للتطوير: مصمم لدعم كل من البيئات السحابية والبيئات ذاتية الاستضافة، يتكيف JFrog Security مع احتياجات الشركات من جميع الأحجام، مما يضمن الحماية الشاملة بغض النظر عن نموذج النشر.

9. المتطفل

Intruder عبارة عن منصة إلكترونية لفحص أمن مواقع الويب مصممة لتبسيط المشهد المعقد للأمن السيبراني. فهو يوفر مجموعة من الأدوات التي تمكن الشركات من إدارة نقاط الضعف لديها بشكل فعال، مما يضمن بقاء أصولها الرقمية آمنة ضد التهديدات المحتملة. مع التركيز على سهولة الاستخدام والكفاءة، تم تصميم Intruder لتلبية احتياجات الشركات من جميع الأحجام، وتزويدها بالقدرات اللازمة لتحديد الثغرات الأمنية وتحديد أولوياتها ومعالجتها. من خلال توفير المراقبة المستمرة والفحص الآلي، يساعد Intruder الشركات على البقاء في صدارة التهديدات الناشئة، مما يجعلها رصيدًا قيمًا للحفاظ على بروتوكولات الأمان القوية.

ماذا يفعل الدخيل؟

يعمل Intruder كحارس استباقي في العالم الرقمي، حيث يقوم بفحص الشبكات ومراقبتها بشكل مستمر بحثًا عن نقاط الضعف. فهو يعمل على أتمتة عملية فحص الثغرات الأمنية عبر البنية التحتية وتطبيقات الويب وواجهات برمجة التطبيقات، مما يضمن تحديد أي ثغرات أمنية محتملة بسرعة. من خلال تحديد أولويات نقاط الضعف بناءً على مدى خطورتها وتأثيرها المحتمل، يمكّن Intruder المؤسسات من تركيز جهود المعالجة الخاصة بها حيثما تكون أكثر أهمية. ولا يؤدي ذلك إلى تبسيط عملية إدارة الثغرات الأمنية فحسب، بل يقلل أيضًا بشكل كبير من مخاطر التعرض للتهديدات السيبرانية. باستخدام Intruder، يمكن للشركات تحقيق نظرة عامة شاملة على وضعها الأمني، مما يمكنها من اتخاذ قرارات مستنيرة واتخاذ الإجراءات في الوقت المناسب لحماية أصولها الرقمية.

الميزات الرئيسية الدخيل

المسح الآلي للثغرات الأمنية: يقوم Intruder بأتمتة فحص الشبكات وتطبيقات الويب وواجهات برمجة التطبيقات، وتحديد نقاط الضعف التي يمكن استغلالها من قبل المهاجمين. وتضمن هذه الميزة قدرة الشركات على مراقبة بيئتها الرقمية بشكل مستمر بحثًا عن التهديدات المحتملة، دون الحاجة إلى التدخل اليدوي.

تحديد أولويات نقاط الضعف: يقوم الدخيل بتقييم مدى خطورة الثغرات الأمنية المكتشفة، وإعطائها الأولوية لمساعدة الشركات على التركيز على إصلاح المشكلات الأكثر أهمية أولاً. ويعمل هذا النهج على تبسيط عملية العلاج، مما يضمن تخصيص الموارد بكفاءة للتخفيف من المخاطر الأعلى.

المراقبة المستمرة: توفر المنصة مراقبة مستمرة لمحيط الشبكة، وتبدأ عمليات الفحص تلقائيًا عند اكتشاف تغييرات أو ظهور تهديدات جديدة. توفر هذه الميزة للشركات رؤية فورية لوضعها الأمني، مما يمكنها من الاستجابة السريعة لنقاط الضعف المحتملة.

التكامل مع Popular Tools: يدعم Intruder التكامل مع الأدوات المستخدمة على نطاق واسع مثل Slack وJira وDatadog. وهذا يسمح بالاتصال والتنسيق السلس بين الفرق، وتسهيل الإدارة الفعالة للمشكلات الأمنية وتعزيز سير العمل بشكل عام.

الإبلاغ عن الامتثال: يقوم النظام الأساسي بإنشاء تقارير جاهزة للتدقيق توضح بوضوح الحالة الأمنية للمؤسسة. تم تصميم هذه التقارير لتلبية متطلبات معايير الامتثال المختلفة، مما يسهل على الشركات إظهار التزامها بالأمن السيبراني للمدققين وأصحاب المصلحة والعملاء.

نتائج قابلة للتنفيذ: يوفر Intruder نتائج موجزة وقابلة للتنفيذ، حيث يقوم بتصفية الضوضاء لتسليط الضوء على المشكلات الأمنية الأكثر صلة. وهذا يمكّن الشركات من فهم نقاط الضعف لديها بسرعة واتخاذ إجراءات حاسمة لمعالجتها، مما يؤدي إلى تحسين وضعها الأمني العام.

10 UpGuard

UpGuard هي عبارة عن منصة للأمن السيبراني مصممة لمواجهة التحديات المتعددة الأوجه للأمن الرقمي في عالم اليوم المترابط. وهو يقدم مجموعة من الأدوات التي تهدف إلى حماية البيانات الحساسة من التعرض لها، سواء كان عرضيًا أو متعمدًا. من خلال مسح مليارات الأصول الرقمية يوميًا عبر آلاف المتجهات، يوفر UpGuard إمكانات متقدمة مثل اكتشاف تسرب البيانات وفحص الثغرات الأمنية واكتشاف خرق الهوية. تم تصميم نظامها الأساسي للشركات المهتمة بالبيانات والتي تسعى إلى منع اختراقات بيانات الطرف الثالث، ومراقبة مورديها بشكل مستمر، وفهم سطح الهجوم الخاص بهم بدقة. يجمع نهج UpGuard بين التصميم الدقيق والوظائف التي لا مثيل لها، مما يمكّن المؤسسات من التوسع بشكل آمن وفعال. تحظى المنصة بثقة المئات من الشركات الأكثر وعيًا بالبيانات في العالم، مما يؤكد فعاليتها في حماية المعلومات الحساسة.

ماذا يفعل UpGuard؟

تعمل UpGuard كحارس في العالم الرقمي، حيث تقدم للشركات آلية دفاع قوية ضد التهديدات المتطورة باستمرار في عالم الإنترنت. وهي تحقق ذلك من خلال منصة المخاطر المتكاملة الخاصة بها، والتي تجمع بين تصنيفات أمان الطرف الثالث، واستبيانات تقييم الأمان، وقدرات استخبارات التهديدات. تتيح هذه النظرة الشاملة لسطح المخاطر الخاص بالشركة للشركات إدارة مخاطر الأمن السيبراني بشكل أكثر فعالية. لا تقتصر منصة UpGuard على تحديد المخاطر فحسب، بل تتعلق أيضًا بتوفير رؤى قابلة للتنفيذ يمكن للشركات استخدامها لتعزيز دفاعاتها. فهو يساعد الشركات على إدارة سطح الهجوم الخارجي الخاص بها، ومنع اختراق البيانات، وضمان أمان شبكات البائعين الخاصة بها. ومن خلال أتمتة تصنيف البائعين ومراقبتهم باستمرار، يسمح UpGuard للشركات بالتركيز على الأمور الأكثر أهمية، مما يضمن حماية أصولها الرقمية من التهديدات المحتملة.

الميزات الرئيسية لـ UpGuard

إدارة مخاطر الطرف الثالث: توفر هذه الميزة لوحة معلومات مركزية لتقييمات مخاطر الجهات الخارجية، مما يوفر مصدرًا واحدًا للحقيقة لسير عمل تقييم المخاطر، واتصالات البائعين، والتحديثات في الوقت الفعلي بشأن الوضع الأمني للشركة.

إدارة الهجوم السطحي: تساعد أداة BreachSight من UpGuard الشركات على إدارة سطح الهجوم الخارجي الخاص بها من خلال معالجة التهديدات الأمنية الناشئة والاستجابة لها بسرعة، مما يضمن قدرتها على الحفاظ على دفاع قوي ضد الأخطاء المحتملة.

المراقبة المستمرة: يوفر UpGuard مراقبة مستمرة وتنبيهات في الوقت الفعلي، مما يوفر للشركات الاطمئنان وراحة البال بأن بيئتها الرقمية تخضع للمراقبة المستمرة بحثًا عن أي علامات ضعف أو اختراق.

11 الهجوم

Attaxion عبارة عن منصة متطورة مصممة لتعزيز الوضع الأمني للمؤسسات من خلال تقديم حلول شاملة لإدارة سطح الهجوم. ومن خلال التركيز على تغطية الأصول والمعلومات الاستخبارية القابلة للتنفيذ، تعمل Attaxion على تجهيز الشركات للحماية من مجموعة واسعة من التهديدات السيبرانية. وتمتد قدراتها إلى اكتشاف الأصول التي ربما لم تكن معروفة من قبل، والتحديد المستمر للأصول الجديدة والمشكلات الأمنية، وتوفير السياق الذي يساعد في تحديد الأولويات ومعالجة نقاط الضعف. تخدم هذه المنصة مجموعة متنوعة من الصناعات، بما في ذلك الرعاية الصحية والترفيه والحكومة، مما يضمن حماية البيانات الحساسة والبنى التحتية الحيوية من التهديدات المستمرة.

ماذا يفعل أتاكسيون؟

تعمل Attaxion كمنصة لإدارة سطح الهجوم الخارجي (EASM)، مما يوفر تغطية لا مثيل لها لاكتشاف الأصول. وهذا يمكّن المؤسسات من رسم خريطة لسطح الهجوم الخارجي بالكامل في الوقت الفعلي، مما يوفر ميزة بالغة الأهمية في اكتشاف الثغرات الأمنية وإدارتها. من خلال توفير كتالوج كامل ومحدث لجميع الأصول الخارجية، يسمح Attaxion لفرق الأمان، حتى تلك المحدودة العدد، بعرض نقاط الضعف وتصنيفها وعلاجها بكفاءة من موقع مركزي. ويضمن اكتشافها المستمر للأصول ونقاط الضعف الجديدة قدرة المؤسسات على إدارة وضعها الأمني بشكل استباقي، مما يقلل من مخاطر اختراق البيانات وهجمات برامج الفدية والتهديدات السيبرانية الأخرى.

الميزات الرئيسية للهجوم

تغطية واسعة النطاق ولكن مفيدة لاكتشاف الأصول: يتفوق Attaxion في رسم خريطة لسطح الهجوم الخارجي بالكامل للمؤسسة في الوقت الفعلي، مما يضمن عدم مرور أي أصول دون أن يلاحظها أحد. تعتبر هذه الميزة ضرورية للحفاظ على فهم شامل لنقاط الضعف والتهديدات المحتملة.

الكشف المستمر عن الأصول ونقاط الضعف الجديدة: قدرة النظام الأساسي على تحديد الأصول الجديدة والمشكلات الأمنية بشكل مستمر عند ظهورها تساعد المؤسسات على البقاء في صدارة التهديدات المحتملة. هذه اليقظة المستمرة هي المفتاح لإدارة الأمن الاستباقية.

الذكاء القابل للتنفيذ لتحديد أولويات الثغرات الأمنية: يوفر Attaxion سياقًا تفصيليًا لكل ثغرة تم تحديدها، مما يمكّن فرق الأمان من تحديد أولويات جهود الإصلاح بناءً على الخطورة وقابلية الاستغلال والتأثير المحتمل. ويضمن هذا النهج الاستراتيجي تخصيص الموارد بكفاءة لمعالجة القضايا الأكثر أهمية أولاً.

التكامل السلس مع منصات الاتصال الشعبية: تم تصميم سير عمل المعالجة الآلية للنظام الأساسي للتكامل بسلاسة مع أدوات الاتصال المستخدمة على نطاق واسع، مما يسهل التعاون الفعال بين أعضاء الفريق وتبسيط عملية المعالجة.

قابلية تطبيق الصناعة المتنوعة: تم تصميم حلول Attaxion لتلبية الاحتياجات الأمنية المحددة لمختلف القطاعات، بما في ذلك الخدمات المالية والرعاية الصحية والحكومة. يضمن هذا التنوع أن المؤسسات عبر مختلف الصناعات يمكنها إدارة أسطح الهجوم الخارجية بشكل فعال والحماية من التهديدات السيبرانية.

12 حراسة الموقع

SiteGuarding هو مزود خدمة أمان مخصص لحماية مواقع الويب ضد عدد لا يحصى من التهديدات عبر الإنترنت، بما في ذلك البرامج الضارة ومحاولات القرصنة ومشكلات القائمة السوداء. مع التركيز على تقديم حل أمني قوي، يقدم SiteGuarding مجموعة من الخدمات مثل فحص وتحليل موقع الويب يوميًا، والمراقبة على مدار الساعة طوال أيام الأسبوع، وحماية جدار حماية موقع الويب، والنسخ الاحتياطي الآمن. تم تصميم نهجهم ليس فقط لاكتشاف الخروقات الأمنية وتصحيحها ولكن أيضًا لمنعها، مما يضمن بقاء مواقع الويب في متناول الزوار وآمنة وموثوقة. من خلال إعطاء الأولوية لسلامة الأصول الرقمية، يهدف SiteGuarding إلى حماية الشركات من الخسارة المحتملة للسمعة والزوار، والتي يمكن أن تنتج عن الاختراقات الأمنية.

ماذا يفعل SiteGuarding؟

يوفر SiteGuarding حلاً أمنيًا متعدد الطبقات يهدف إلى حماية مواقع الويب من التهديدات المختلفة عبر الإنترنت. تشمل خدماتهم إجراء عمليات فحص يومية لملفات وأدلة موقع الويب لاكتشاف أي تغييرات غير مصرح بها أو برامج ضارة أو عمليات تثبيت خلفية. بالإضافة إلى الفحص والمراقبة من جانب الخادم، يقدم SiteGuarding خدمات إزالة البرامج الضارة، مما يضمن القضاء على أي تهديدات مكتشفة على الفور. تتضمن حزمة الأمان الخاصة بهم جدار حماية لموقع الويب لمنع عمليات استغلال المتسللين وحركة المرور الضارة، إلى جانب المراقبة المستمرة لأي نشاط مشبوه. يساعد SiteGuarding أيضًا في الحفاظ على تحديث برامج موقع الويب لسد الثغرات الأمنية المحتملة. من خلال فريق متخصص من خبراء الأمن المتاحين على مدار الساعة طوال أيام الأسبوع، يقدمون استجابة فورية وعلاجًا لتأمين مواقع الويب ضد التهديدات السيبرانية الحالية والناشئة، مما يضمن استقرار وسلامة المنصات عبر الإنترنت.

الميزات الرئيسية لـ SiteGuarding

درع مكافحة الفيروسات للموقع: تعمل هذه الميزة كحاجز وقائي، حيث تقوم بفحص مواقع الويب وتحليلها يوميًا بحثًا عن البرامج الضارة والتهديدات الضارة الأخرى لضمان بقائها نظيفة وآمنة.

مراقبة 24 × 7: يقوم فريق SiteGuarding بمراقبة مواقع الويب على مدار الساعة، مما يوفر راحة البال بأنه سيتم اكتشاف أي مشكلات أمنية ومعالجتها على الفور.

جدار حماية الموقع: طبقة دفاع مهمة تحمي مواقع الويب من عمليات استغلال المتسللين عن طريق حظر حركة المرور الضارة ومنع الوصول غير المصرح به.

نسخ احتياطية نظيفة وآمنة للموقع: في حالة حدوث خرق أمني، يضمن الحصول على نسخ احتياطية آمنة إمكانية استعادة موقع الويب إلى آخر حالة جيدة معروفة له، مما يقلل من وقت التوقف عن العمل وفقدان البيانات.

مراقبة القائمة السوداء لمحرك البحث: تساعد هذه الميزة في التعرف بسرعة على ما إذا كان موقع الويب قد تم إدراجه في القائمة السوداء بواسطة محركات البحث بسبب وجود برامج ضارة، مما يتيح اتخاذ إجراء سريع لاستعادة سمعة الموقع.

المسح اليومي للملفات ومراقبة تغييرات الملفات: من خلال تتبع تعديلات الملفات، يمكن لـ SiteGuarding اكتشاف التغييرات أو الإضافات غير المصرح بها، وهي علامة شائعة على حدوث خرق أمني.

الوصول إلى المهندسين لإصلاح نقاط الضعف: يوفر SiteGuarding إمكانية الوصول المباشر إلى خبراء الأمان الذين يمكنهم معالجة نقاط الضعف، مما يضمن تحصين مواقع الويب ضد الهجمات المحتملة.

التنبيهات الأمنية: تتيح الإشعارات في الوقت الفعلي حول التهديدات الأمنية لأصحاب مواقع الويب اتخاذ إجراءات فورية، مما يعزز الوضع الأمني العام لموقعهم على الويب.

13 ربما

Probely هو تطبيق ويب آلي وماسح ضوئي لثغرات واجهة برمجة التطبيقات (API) مصمم لخدمة المطورين وفرق الأمان وDevOps ومسؤولي الامتثال وشركات SaaS. وهو يعمل كمتخصص في الأمن الافتراضي، حيث يحدد نقاط الضعف بسرعة ويقدم تعليمات مفصلة حول كيفية تصحيحها. وتتمتع الأداة بمهارة خاصة في مواجهة التحديات الفريدة المتمثلة في تأمين تطبيقات الصفحة الواحدة (SPA)، والتي تتطلب أكثر من مجرد تقنيات الزحف والعنكبوت التقليدية لاختبار الأمان الفعال. لا يكشف الماسح الضوئي الخاص بـ Probely عن نقاط الضعف فحسب، بل يندمج أيضًا بسلاسة في سير العمل التطويري والتشغيلي، مما يعزز النهج الاستباقي لتطبيقات الويب وأمن واجهة برمجة التطبيقات (API).

ماذا يفعل بروبلي؟

يسهل Probely تحديد ومعالجة الثغرات الأمنية في تطبيقات الويب وواجهات برمجة التطبيقات. لقد تم تصميمه للتكامل مع دورة حياة تطوير البرمجيات، مما يتيح اختبار الأمان المستمر والآلي الذي يتماشى مع ممارسات التطوير السريعة. يوفر الماسح الضوئي إرشادات دقيقة لإصلاح الثغرات الأمنية، ويدعم الامتثال للوائح المختلفة مثل اللائحة العامة لحماية البيانات (GDPR) وPCI-DSS، ويوفر واجهة برمجة تطبيقات كاملة الميزات لتحقيق تكامل أعمق. ويضمن نهج Probely أن اختبار الأمان لا يمثل عنق الزجاجة ولكنه جزء مبسط من عملية التطوير، مما يساعد المؤسسات في الحفاظ على تطبيقات الويب وواجهات برمجة التطبيقات الآمنة والمتوافقة.

الميزات الرئيسية على الأرجح

المسح الآلي: يقوم Probe بأتمتة عملية البحث عن الثغرات الأمنية في تطبيقات الويب وواجهات برمجة التطبيقات، والمسح بحثًا عن أكثر من 5000 نوع من المشكلات الأمنية. تساعد هذه الأتمتة الفرق على البقاء في مواجهة التهديدات المحتملة دون تدخل يدوي.

مساعدة الامتثال: تساعد الأداة في تلبية متطلبات الامتثال للوائح مثل القانون العام لحماية البيانات (GDPR) وPCI-DSS، وتوفير التقارير وقوائم المراجعة لضمان التزام تطبيقات الويب بمعايير الأمان الضرورية.

قدرات التكامل: مع ميزات مثل مزامنة Jira، ومكوّن Jenkins الإضافي، وواجهة برمجة التطبيقات القوية، يمكن دمج Probely في سير عمل التطوير وإدارة المشاريع الحالي، مما يجعل اختبار الأمان جزءًا من عمليات التكامل والتسليم المستمرة.

إرشادات بشأن العلاج: تأتي كل ثغرة تم تحديدها مصحوبة بتعليمات تفصيلية ومقتطفات من التعليمات البرمجية مصممة خصيصًا للتقنيات المستخدمة، مما يتيح للمطورين فهم المشكلات وإصلاحها بفعالية.

دعم ممارسات الويب الحديثة: تقدم Probely دعمًا متخصصًا لتطبيقات الصفحة الواحدة وأمن واجهة برمجة التطبيقات (API)، مما يضمن إمكانية اختبار حتى أحدث تطبيقات الويب بدقة بحثًا عن نقاط الضعف.

إدارة الفرق والأدوار: يسمح النظام الأساسي بإنشاء فرق متعددة بأدوار وأذونات مختلفة، مما يسهل إدارة اختبار الأمان عبر مجموعات مختلفة داخل المؤسسة.

الخصوصية والأمن: يؤكد Probely على ممارسات الأمان القوية، بما في ذلك استخدام TLS، والمصادقة الثنائية، والتشغيل على حاويات Docker المعززة لضمان أمان منصة الفحص نفسها.

14 المرصد

تعتبر Observatory by Mozilla أداة شاملة مصممة لمساعدة المطورين ومسؤولي الأنظمة ومحترفي الأمان على تعزيز أمان مواقعهم على الويب. ويحقق ذلك عن طريق فحص مواقع الويب وتقديم تعليقات قابلة للتنفيذ حول كيفية تكوينها لتحقيق الأمان الأمثل. لقد لعبت المنصة دورًا فعالًا في التحليل والتحسين اللاحق لأكثر من 240,000 موقع ويب، حيث توفر واجهة سهلة الاستخدام حيث يمكن للمرء بسهولة إرسال موقع للمسح الضوئي والحصول على تقرير مفصل عن وضعه الأمني.

ماذا يفعل المرصد؟

يقوم المرصد بإجراء مجموعة متنوعة من الفحوصات لتقييم الميزات الأمنية لموقع الويب. فهو يدقق في تنفيذ رؤوس الأمان وملفات تعريف الارتباط وسياسات مشاركة الموارد عبر الأصل (CORS) وغيرها من التدابير الأمنية الهامة. توفر الأداة درجة رقمية ودرجة حرفية لتعكس حالة أمان الموقع، مما يساعد المستخدمين على فهم مدى فعالية تكويناتهم الحالية. كما يقدم أيضًا توصيات لإجراء تحسينات، مثل فرض HTTPS من خلال HTTP Strict Transport Security (HSTS) ومنع هجمات Clickjacking باستخدام X-Frame-Options. هدف المرصد هو جعل الويب مكانًا أكثر أمانًا من خلال توجيه مالكي مواقع الويب نحو أفضل ممارسات الأمان ومساعدتهم على تجنب الأخطاء الشائعة.

الميزات الرئيسية للمرصد

فحص HTTP/S: تقوم ميزة فحص HTTP/S الخاصة بالمرصد بتقييم رؤوس أمان موقع الويب وتكوينه، مما يوفر درجة بناءً على التزام الموقع بممارسات الأمان الموصى بها.

مرصد TLS: تقوم هذه الميزة بتقييم قوة وتكوين طبقة النقل الآمنة (TLS) لموقع الويب، مما يضمن أن يكون الاتصال بين متصفح المستخدم وموقع الويب مشفرًا وآمنًا.

مرصد إس إس إتش: يشتمل المرصد أيضًا على أداة فحص SSH التي تتحقق من أمان تكوينات SSH (Secure Shell)، وهو أمر بالغ الأهمية للوصول الآمن إلى الخادم عن بعد.

اختبارات الطرف الثالث: لتوفير تحليل أمني شامل، يتكامل المرصد مع أدوات اختبار الأمان الأخرى، مما يوفر تقييمًا أوسع للمشهد الأمني لموقع الويب.

سياسة أمان المحتوى (CSP): يتحقق المرصد من وجود وفعالية CSP، مما يساعد على منع أنواع مختلفة من الهجمات، بما في ذلك البرمجة النصية عبر المواقع (XSS) وهجمات حقن البيانات.

سلامة الموارد الفرعية (SRI): تتحقق الأداة من استخدام SRI، مما يضمن عدم التلاعب بالموارد المستضافة على خوادم الطرف الثالث.

اختبارات إعادة التوجيه: يتحقق مما إذا كان موقع الويب يقوم بإعادة التوجيه بشكل صحيح من HTTP إلى HTTPS، وهو أمر ضروري لتطبيق HSTS بشكل صحيح.

خيارات الإطار X: يقوم المرصد بتقييم استخدام خيارات الإطار X أو توجيه أسلاف الإطار للحماية من هجمات النقر.

حماية X-XSS: تقوم الأداة بفحص تنفيذ سياسات CSP التي تمنع تنفيذ JavaScript المضمنة، والتي يمكن أن تخفف من هجمات XSS.

15 أدوات Pentest

Pentest-Tools عبارة عن نظام أساسي للتحقق من أمان مواقع الويب عبر الإنترنت مصمم لتعزيز أمان مواقع الويب من خلال تحديد نقاط الضعف التي من المحتمل أن تستغلها الجهات الفاعلة الضارة. إنه بمثابة مورد قيم لمتخصصي الأمن والمنظمات التي تهدف إلى تعزيز تواجدهم عبر الإنترنت ضد التهديدات السيبرانية. من خلال تقديم مجموعة من الأدوات لفحص ثغرات الويب والشبكات، تعمل Pentest-Tools على تبسيط عملية تقييم الأمان، مما يجعلها في متناول الأشخاص ذوي الخبرة الفنية المحدودة. تتيح واجهته سهلة الاستخدام وآليات إعداد التقارير التفصيلية للمستخدمين فهم نقاط الضعف الأمنية ومعالجتها بسرعة، وبالتالي تحسين وضعهم الأمني العام.

ماذا تفعل أدوات Pentest؟

تعمل Pentest-Tools كمنصة سحابية توفر مجموعة من الخدمات التي تهدف إلى تحديد وتخفيف نقاط الضعف داخل تطبيقات الويب والبنية التحتية للشبكة. فهو يقوم بأتمتة عملية فحص الثغرات الأمنية، مما يوفر للمستخدمين القدرة على اكتشاف مجموعة واسعة من مشكلات الأمان مثل حقن SQL، والبرمجة النصية عبر المواقع (XSS)، وبرامج الخادم القديمة. وبعيدًا عن مجرد الكشف، تعمل Pentest-Tools أيضًا على تسهيل استغلال نقاط الضعف هذه والإبلاغ عنها، مما يمكّن فرق الأمان من إظهار التأثير المحتمل لنقاط الضعف التي تم العثور عليها. ولا يساعد هذا النهج الشامل في التحديد الفوري للثغرات الأمنية فحسب، بل يدعم أيضًا الجهود المستمرة لتعزيز دفاعات الأمن السيبراني.

الميزات الرئيسية لأدوات Pentest

المسح الآلي للثغرات الأمنية: يقوم Pentest-Tools بأتمتة اكتشاف الثغرات الأمنية في تطبيقات الويب والشبكات، مما يؤدي إلى تبسيط عملية التقييم وتوفير الوقت الثمين.

تقارير مفصلة: يقوم النظام الأساسي بإنشاء تقارير مفصلة يمكن قراءتها بواسطة الإنسان والتي تتضمن ملخصات مرئية ونتائج وتوصيات للمعالجة، مما يسهل على المستخدمين تحديد الأولويات ومعالجتها للمشكلات الأمنية.

الوصول إلى واجهة برمجة التطبيقات: يمكن للمستخدمين دمج Pentest-Tools مع أدواتهم الحالية وسير العمل من خلال واجهة برمجة التطبيقات الخاصة بها، مما يسمح بإجراء عمليات فحص تلقائية ودمج سلس في دورة حياة التطوير.

قوالب المسح: لتعزيز الكفاءة بشكل أكبر، تقدم Pentest-Tools قوالب مسح تجمع الأدوات والخيارات معًا، مما يتيح للمستخدمين إجراء عمليات فحص متعددة على نفس الهدف في وقت واحد.

روبوتات بنتست: تتيح هذه الميزة أتمتة مهام الاختراق المتكررة، مما يوفر الوقت لمحترفي الأمان للتركيز على المشكلات الأكثر تعقيدًا ومساعي القرصنة الإبداعية.

رسم خرائط سطح الهجوم: توفر Pentest-Tools نظرة عامة شاملة على سطح هجوم الشبكة، بما في ذلك المنافذ المفتوحة والخدمات والبرامج قيد التشغيل، مما يساعد المستخدمين على تحديد نقاط الدخول المحتملة للمهاجمين.

عمليات الفحص المجدولة: تدعم المنصة جدولة عمليات الفحص الدورية، مما يضمن المراقبة المستمرة للمواقف الأمنية وتمكين المستخدمين من مواكبة التهديدات الناشئة.

فحص الشبكة الداخلية من خلال VPN: تتيح هذه الميزة فحص الشبكات الداخلية أو القطاعات المحمية، مما يوفر تقييمًا أكثر اكتمالاً للمشهد الأمني للمؤسسة.

المسح بالجملة: يمكن للمستخدمين تحديد أهداف متعددة للمسح، مما يسمح بالتقييم الفعال للعديد من الأصول في عملية واحدة.

العناصر المشتركة ومساحات العمل: تعمل أداة Pentest-Tools على تسهيل التعاون بين أعضاء الفريق من خلال السماح بمشاركة مساحات العمل ونتائج المسح، وتعزيز نهج موحد لاختبار الأمان.

16 ماسح ملفات تعريف الارتباط على الويب

Web Cookies Scanner عبارة عن أداة للتحقق من أمان مواقع الويب عبر الإنترنت مصممة لمساعدة مالكي مواقع الويب ومطوريها على فهم وإدارة ملفات تعريف الارتباط التي تستخدمها مواقع الويب الخاصة بهم. تقوم هذه الأداة بمسح موقع الويب بحثًا عن ملفات تعريف الارتباط، وتصنيفها إلى مجموعات ضرورية وتحليلية وتسويقية، من بين مجموعات أخرى. فهو يقدم تقريرًا تفصيليًا يمكن أن يكون مفيدًا في ضمان الامتثال لقوانين الخصوصية المختلفة، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA). من خلال تقديم رؤى حول ملفات تعريف الارتباط التي ينشرها موقع الويب، يساعد Web Cookies Scanner في إنشاء سياسات خصوصية أو ملفات تعريف الارتباط أكثر شفافية وامتثالًا. تعتبر هذه الأداة ذات قيمة خاصة للحفاظ على الامتثال القانوني المحدث، حيث إنها تتتبع باستمرار التغييرات في القوانين وتحدث وظائفها وفقًا لذلك، مما يساعد مالكي مواقع الويب على تجنب الغرامات المحتملة المتعلقة بلوائح الخصوصية.

ماذا يفعل ماسح ملفات تعريف الارتباط على الويب؟

يقوم Web Cookies Scanner بإجراء تحليل شامل لموقع الويب لتحديد جميع ملفات تعريف الارتباط التي تم تعيينها بواسطة خادم الموقع. يقوم بتنشيط ملفات تعريف الارتباط على الصفحة الرئيسية ويصنفها بناءً على خصائصها باستخدام قاعدة بيانات شاملة لملفات تعريف الارتباط. يتضمن هذا التصنيف ملفات تعريف الارتباط الضرورية وملفات تعريف الارتباط التحليلية وملفات تعريف الارتباط التسويقية وغيرها. بعد الفحص، يقوم بإنشاء تقرير مفصل يمكن لمالكي مواقع الويب استخدامه لإبلاغ استراتيجيات الموافقة على ملفات تعريف الارتباط الخاصة بهم وتحديث سياسات الخصوصية أو ملفات تعريف الارتباط الخاصة بهم. يعد هذا التقرير ضروريًا لجمع الموافقة على ملفات تعريف الارتباط بطريقة تتوافق مع المعايير القانونية. بالإضافة إلى ذلك، يوفر Web Cookies Scanner نهجًا استباقيًا للامتثال القانوني من خلال المراقبة المستمرة لتغييرات القانون وتحديث لافتات الموافقة على ملفات تعريف الارتباط والمستندات، مما يضمن بقاء مواقع الويب متوافقة مع أحدث لوائح الخصوصية.

الميزات الرئيسية لمسح ملفات تعريف الارتباط على الويب

تقرير ملفات تعريف الارتباط التفصيلي: يكمن جوهر وظيفة Web Cookies Scanner في قدرته على إنشاء تقرير شامل يعرض بالتفصيل جميع ملفات تعريف الارتباط الموجودة على موقع الويب. يصنف هذا التقرير ملفات تعريف الارتباط إلى أنواع مختلفة، مثل الضرورية والتحليلية والتسويقية، مما يوفر لأصحاب مواقع الويب المعلومات اللازمة لاتخاذ قرارات مستنيرة بشأن إدارة ملفات تعريف الارتباط والموافقة.

الامتثال القانوني: إحدى الميزات البارزة في Web Cookies Scanner هي تركيزه على ضمان امتثال مواقع الويب لقوانين الخصوصية الرئيسية مثل القانون العام لحماية البيانات (GDPR) وCCPA. من خلال تقديم رؤى تفصيلية حول ملفات تعريف الارتباط التي يستخدمها موقع الويب، فإنه يساعد في صياغة سياسات خصوصية شفافة وآليات موافقة على ملفات تعريف الارتباط التي تلبي المتطلبات القانونية، وبالتالي تقليل مخاطر الغرامات.

تتبع القانون المستمر: على عكس العديد من الأدوات الأخرى، يقوم Web Cookies Scanner بتتبع التغييرات في قوانين الخصوصية بشكل نشط ويقوم بتحديث وظائفه وفقًا لذلك. وهذا يضمن أن لافتات الموافقة على ملفات تعريف الارتباط والمستندات التي تساعد في إنشائها تتماشى دائمًا مع أحدث المعايير القانونية، مما يوفر راحة البال لأصحاب مواقع الويب المهتمين بالامتثال.

الصديقة للمستخدم واجهة: تم تصميم الأداة مع مراعاة البساطة، مما يجعلها في متناول أصحاب مواقع الويب والمطورين بغض النظر عن خبراتهم الفنية. تتيح العملية المباشرة لمسح ملفات تعريف الارتباط وإنشاء التقارير سهولة التكامل في سير عمل تطوير سياسة الخصوصية.

لا متطلبات البريد الإلكتروني: إدراكًا لأهمية الخصوصية، يتيح Web Cookies Scanner للمستخدمين فحص مواقع الويب الخاصة بهم دون الحاجة إلى إدخال معلومات البريد الإلكتروني. هذه الميزة جذابة بشكل خاص لأولئك الذين يتوخون الحذر بشأن مشاركة المعلومات الشخصية عبر الإنترنت، مما يضمن وجود علاقة مبنية على الثقة بين الأداة ومستخدميها.

17 ImmuniWeb

ImmuniWeb هي شركة للأمن السيبراني رسخت لنفسها مكانة متميزة في مجال أمن الويب وتطبيقات الهاتف المحمول. ويقدم مجموعة شاملة من الخدمات التي تشمل اختبار الاختراق وإدارة سطح الهجوم ومراقبة الويب المظلم. تم تصميم النظام الأساسي لتبسيط وتسريع وتقليل التكاليف المرتبطة باختبار أمان التطبيق والحماية والامتثال. تستفيد ImmuniWeb من مزيج فريد من الذكاء الاصطناعي والخبرة البشرية لتقديم حلول مراقبة واختبارات أمنية دقيقة وموثوقة وفعالة. تم تصميم خدماتها لتلبية احتياجات مجموعة واسعة من العملاء، من الشركات الصغيرة إلى المؤسسات الكبيرة، ومساعدتهم على تأمين تواجدهم عبر الإنترنت، وحماية البيانات الحساسة، والامتثال للمتطلبات التنظيمية.

ماذا يفعل ImmuniWeb؟

يوفر ImmuniWeb نهجًا شاملاً لأمن تطبيقات الويب والهاتف المحمول من خلال الجمع بين الاختبار الآلي والتحليل اليدوي للخبراء لضمان التغطية الشاملة والدقة. تقوم الأدوات التي تعتمد على الذكاء الاصطناعي في النظام الأساسي بإجراء فحص ومراقبة مستمرين للتطبيقات والبنية التحتية الخاصة بها لتحديد نقاط الضعف والتكوينات الخاطئة والانتهاكات الأمنية المحتملة. تمكن قدرات إدارة سطح الهجوم الخاصة بـ ImmuniWeb المؤسسات من الحصول على رؤية لأصولها الرقمية الخارجية وتقييم وضعها الأمني. بالإضافة إلى ذلك، توفر المنصة خدمات مراقبة الويب المظلم للكشف والتنبيه بشأن تسرب البيانات وبيانات الاعتماد المسروقة والتهديدات الأخرى الناشئة من الزوايا المظلمة للإنترنت. من خلال تقديم تكامل سلس في خطوط أنابيب CI/CD الحالية، تضمن ImmuniWeb أن يصبح اختبار الأمان جزءًا لا يتجزأ من دورة حياة تطوير البرمجيات، مما يسهل نهج DevSecOps لأمن التطبيقات.

الميزات الرئيسية لـ ImuniWeb

اختبار الأمان المعتمد على الذكاء الاصطناعي: يستخدم ImmuniWeb خوارزميات الذكاء الاصطناعي المتقدمة لأتمتة عملية تحديد نقاط الضعف في تطبيقات الويب والهاتف المحمول. لا يؤدي هذا الأسلوب إلى تسريع عملية الاختبار فحسب، بل يعزز أيضًا دقتها من خلال تقليل النتائج الإيجابية الكاذبة.

اختبار الاختراق اليدوي: استكمالًا لقدرات الذكاء الاصطناعي، يقدم ImmuniWeb اختبار الاختراق اليدوي الذي يجريه متخصصون متمرسون في مجال الأمن. وهذا يضمن الكشف حتى عن نقاط الضعف الأكثر تعقيدًا وخفية، مما يوفر تقييمًا أمنيًا شاملاً.

إدارة الهجوم السطحي: توفر المنصة رؤية شاملة للأصول الرقمية الخارجية للمؤسسة، مما يمكنها من تحديد وتأمين الخدمات والتطبيقات ونقاط النهاية المكشوفة بشكل فعال.

مراقبة الويب المظلم: تقوم ImmuniWeb بمراقبة الويب المظلم بحثًا عن أي إشارة إلى البيانات الحساسة الخاصة بالمؤسسة، وتنبيهها إلى انتهاكات البيانات المحتملة أو إساءة استخدام معلوماتها، وبالتالي تمكين تدابير العلاج والحماية في الوقت المناسب.

التكامل مع خطوط أنابيب CI/CD: تتكامل المنصة بسلاسة مع خطوط أنابيب التكامل المستمر والنشر المستمر (CI/CD)، مما يسمح بإجراء اختبار الأمان الآلي ضمن دورة حياة تطوير البرامج. وهذا يسهل اتباع نهج استباقي لتحديد المشكلات الأمنية وإصلاحها في وقت مبكر من عملية التطوير.

الامتثال والجاهزية التنظيمية: يساعد ImmuniWeb المؤسسات على الامتثال لمختلف المعايير التنظيمية من خلال توفير تقارير مفصلة ورؤى قابلة للتنفيذ حول موقفها الأمني، مما يسهل معالجة متطلبات الامتثال وتجنب العقوبات.

18 Detectify

Detectify هو حل تلقائي لإدارة سطح الهجوم الخارجي (EASM) يستفيد من خبرة مجتمع عالمي من المتسللين الأخلاقيين. وهو مصمم لمساعدة المؤسسات على تحديد نقاط الضعف في تواجدها عبر الإنترنت والتخفيف منها. من خلال الدمج المستمر لأحدث الأبحاث الأمنية في نظامها الأساسي، توفر Detectify رؤى محدثة وقابلة للتنفيذ، مما يمكّن الشركات من البقاء في صدارة التهديدات المحتملة. وترتكز الخدمة على قاعدة بيانات كبيرة من نقاط الضعف المعروفة، والتي يتم توسيعها باستمرار من خلال مساهمات مجتمع القرصنة الأخلاقية.

ماذا يفعل الكشف؟

تقوم شركة Detectify بإجراء عمليات فحص شاملة لسطح الهجوم الخارجي للمؤسسة للكشف عن نقاط الضعف الأمنية. فهو يعمل على أتمتة عملية تقييم نقاط الضعف، بالاعتماد على مستودع ضخم من المشكلات الأمنية التي حددتها شبكة من المتسللين الأخلاقيين. يضمن هذا النهج الجماعي بقاء النظام الأساسي في طليعة اكتشاف الثغرات الأمنية، مع القدرة على تحديد مجموعة واسعة من الثغرات الأمنية، بما في ذلك ثغرات اليوم صفر. تم تصميم منصة Detectify لتكون سهلة الاستخدام، وتقدم رؤى وتوصيات واضحة لتأمين الأصول عبر الإنترنت بشكل فعال.

كشف الميزات الرئيسية

قاعدة بيانات الضعف الجماعي: يتم إثراء قاعدة بيانات الثغرات الأمنية في Detectify بواسطة مجتمع من المتسللين الأخلاقيين الذين يساهمون بالنتائج التي يتوصلون إليها، مما يضمن قائمة شاملة ومتزايدة باستمرار من المشكلات الأمنية المحتملة التي يمكن للنظام التحقق منها.

المسح الآلي: توفر المنصة إمكانات فحص تلقائية، مما يسمح بإجراء فحوصات منتظمة ومنهجية لسطح الهجوم الخارجي للمؤسسة لتحديد نقاط الضعف دون الحاجة إلى مراقبة يدوية مستمرة.

التكامل مع أدوات التطوير: يتكامل Detectify مع أدوات التطوير وإدارة المشاريع الشائعة مثل Jira وSlack وTrello وOpsGenie وSplunk، مما يسهل الدمج السلس في سير عمل DevOps وتمكين اختبار الأمان الآلي داخل مسار CI/CD.

مراقبة السطح ومسح التطبيقات: يتكون النظام الأساسي من منتجين رئيسيين، مراقبة السطح ومسح التطبيقات، كل منهما مصمم لمعالجة جوانب مختلفة من الوضع الأمني للمؤسسة. يقوم Surface Monitoring بتعيين ومراقبة سطح الهجوم الخارجي، بينما يتعمق فحص التطبيقات في التطبيقات لتحديد نقاط الضعف.

دعم الامتثال: اكتشاف مساعدة المؤسسات في التغلب على تحديات الامتثال، وتقديم ميزات تدعم الالتزام بالمتطلبات التنظيمية المختلفة، بما في ذلك توجيه NIS2 الخاص بالاتحاد الأوروبي، وCER، والامتثال لـ DORA.

الأسئلة الشائعة حول التحقق من أمان موقع الويب عبر الإنترنت

ما هو التحقق من أمان موقع الويب عبر الإنترنت؟

يشير التحقق من أمان موقع الويب عبر الإنترنت إلى العملية والأدوات المستخدمة لتحليل وتقييم الوضع الأمني لموقع الويب. يتضمن ذلك تحديد نقاط الضعف والتهديدات المحتملة والتأكد من حماية موقع الويب ضد أشكال مختلفة من الهجمات الإلكترونية مثل البرامج الضارة والقرصنة وانتهاكات البيانات. الهدف هو حماية سلامة بيانات الموقع وسريتها وتوافرها، مما يضمن تجربة آمنة لكل من مالكي موقع الويب ومستخدميهم. يمكن أن تشمل هذه العملية الفحص الآلي لنقاط الضعف المعروفة، والاختبار اليدوي للعيوب الأمنية، وتنفيذ التدابير الأمنية مثل جدران الحماية، والتشفير، وممارسات الترميز الآمن.

كيف يمكنني التأكد من أن موقع الويب الخاص بي آمن؟

يتضمن ضمان أمان موقع الويب الخاص بك اتباع نهج متعدد الطبقات يشمل كلاً من التدابير الوقائية والمراقبة المستمرة. ابدأ بالتأكد من استضافة موقع الويب الخاص بك على خادم آمن يتم تحديثه وتصحيحه بانتظام ضد نقاط الضعف المعروفة. قم بتنفيذ ضوابط وصول قوية، بما في ذلك كلمات المرور الآمنة والمصادقة متعددة العوامل، للحماية من الوصول غير المصرح به. استخدم تشفير طبقة المقابس الآمنة (SSL) لحماية البيانات أثناء النقل. قم بفحص موقع الويب الخاص بك بانتظام بحثًا عن نقاط الضعف باستخدام أدوات الأمان عبر الإنترنت ذات السمعة الطيبة ومعالجة أي مشكلات تم تحديدها على الفور. بالإضافة إلى ذلك، قم بتثقيف نفسك ومسؤولي مواقع الويب حول أحدث تهديدات الأمن السيبراني وأفضل الممارسات. من المهم أيضًا أن يكون لديك خطة استجابة للحوادث الأمنية المحتملة، بما في ذلك النسخ الاحتياطية المنتظمة لبيانات موقع الويب الخاص بك لتمكين الاسترداد في حالة حدوث خرق.

ما هي التهديدات الشائعة لأمن الموقع؟

تشمل التهديدات الشائعة لأمان موقع الويب البرامج الضارة، التي يمكن استخدامها لسرقة البيانات أو التحكم في موقع الويب الخاص بك، وهجمات التصيد الاحتيالي، التي تخدع المستخدمين لتقديم معلومات حساسة، وهجمات رفض الخدمة الموزعة (DDoS)، التي تطغى على موقع الويب الخاص بك بحركة المرور، مما يجعل لا يمكن الوصول إليها، وحقن SQL، حيث يتلاعب المهاجمون بقاعدة بيانات موقع الويب الخاص بك من خلال نقاط الضعف في كود موقع الويب الخاص بك. يمكن أيضًا أن تشكل هجمات البرمجة النصية عبر المواقع (XSS)، حيث يقوم المهاجمون بإدخال نصوص برمجية ضارة إلى صفحات الويب الخاصة بك، تهديدًا كبيرًا، كما يمكن أن تشكل التكوينات الأمنية الخاطئة وكلمات المرور الضعيفة والبرامج القديمة. تتطلب الحماية من هذه التهديدات استراتيجية أمنية شاملة تتضمن تحديثات منتظمة وضوابط وصول قوية ومراقبة يقظة.

كيف أقوم بإجراء فحص أمني على موقع الويب الخاص بي؟

يتضمن إجراء فحص الأمان على موقع الويب الخاص بك عدة خطوات. أولاً، استخدم الأدوات الآلية لفحص موقع الويب الخاص بك بحثًا عن نقاط الضعف المعروفة. يمكن لهذه الأدوات تحديد مشكلات مثل البرامج القديمة والتكوينات غير الآمنة والعيوب الأمنية المعروفة في تطبيقات الويب. بعد ذلك، فكر في المشاركة في اختبار الاختراق، حيث يحاول متخصصو الأمن السيبراني استغلال نقاط الضعف في موقع الويب الخاص بك بطريقة خاضعة للرقابة لتحديد نقاط الضعف الأمنية. قم بمراجعة كود موقع الويب الخاص بك للحصول على أفضل الممارسات الأمنية، خاصة إذا كان لديك تطبيقات مطورة خصيصًا. تأكد من أن موقع الويب الخاص بك يستخدم HTTPS لتشفير البيانات المنقولة بين الخادم والعميل. وأخيرًا، قم بمراجعة سجلات الوصول بانتظام بحثًا عن أي نشاط غير عادي قد يشير إلى حدوث خرق أمني، وابق على اطلاع بأحدث تهديدات واتجاهات الأمن السيبراني لتكييف إجراءات الأمان الخاصة بك وفقًا لذلك.

وفي الختام

يعد ضمان أمان موقع الويب عملية مستمرة تتطلب الاجتهاد والوعي وتنفيذ إجراءات أمنية قوية. من خلال فهم طبيعة التهديدات عبر الإنترنت وكيفية التخفيف منها بشكل فعال، يمكن لأصحاب مواقع الويب تقليل مخاطر الاختراق الأمني بشكل كبير. تعد عمليات الفحص الأمني المنتظمة، بما في ذلك عمليات الفحص الآلي والتقييمات اليدوية، أمرًا بالغ الأهمية في تحديد نقاط الضعف قبل أن يتمكن المهاجمون من استغلالها. بالإضافة إلى ذلك، فإن اعتماد نهج استباقي للأمان، مثل البقاء على اطلاع بأحدث اتجاهات الأمن السيبراني وتثقيف المستخدمين حول الممارسات الآمنة عبر الإنترنت، يمكن أن يزيد من تعزيز دفاع موقع الويب ضد التهديدات السيبرانية. وفي نهاية المطاف، فإن أمان موقع الويب لا يحمي بيانات وخصوصية مستخدميه فحسب، بل يحافظ أيضًا على سلامة وسمعته.