18 melhores verificações de segurança de sites online

Verifique a segurança do site online

Garantir a segurança de um site é um aspecto crítico para manter uma presença online. Quer você tenha um blog pessoal ou uma grande plataforma de comércio eletrônico, a importância de proteger seu site contra ameaças cibernéticas não pode ser exagerada. Com o surgimento de técnicas sofisticadas de hacking, é essencial utilizar ferramentas e práticas que possam proteger efetivamente seus ativos digitais contra acesso não autorizado e possíveis danos. Se você deseja verificar a segurança de sites on-line, continue lendo para descobrir as 18 melhores verificações de segurança de sites on-line, fatos, casos de uso, recursos principais e para selecionar a verificação de segurança de sites on-line mais adequada para você.

A necessidade de verificar a segurança do site online

O cenário digital está repleto de riscos que podem comprometer a integridade dos websites. Os cibercriminosos estão constantemente em busca de vulnerabilidades para explorar, tornando imperativo que os proprietários de sites permaneçam vigilantes. Uma única violação pode levar a perdas financeiras significativas, danos à reputação e erosão da confiança do cliente. É aqui que entra em jogo a necessidade de verificar a segurança do site online.

As verificações de segurança de sites são avaliações abrangentes que examinam vários aspectos de um site para identificar possíveis falhas de segurança. Essas verificações abrangem a verificação de malware, a avaliação do site em busca de vulnerabilidades, como injeção de SQL ou script entre sites (XSS), e a garantia de que o site não esteja na lista negra dos mecanismos de pesquisa devido a atividades suspeitas. Ao realizar verificações de segurança regulares, os proprietários de sites podem detectar problemas antecipadamente e tomar medidas corretivas antes que os invasores possam causar danos.

Além disso, a segurança de um site não se trata apenas de proteger seus próprios dados, mas também de proteger as informações de seus usuários. Com regulamentos como o Regulamento Geral de Proteção de Dados (RGPD) impondo regras rígidas sobre proteção de dados, a falta de segurança do seu site pode levar a repercussões legais e multas pesadas.

Verifique a segurança do site online

Para responder a estas preocupações, foram desenvolvidas diversas ferramentas e serviços online para ajudar os proprietários de websites a verificar e melhorar a segurança dos seus sites. Essas ferramentas podem verificar vulnerabilidades conhecidas, verificar atualizações de software e monitorar ataques contínuos. Alguns até oferecem recursos automatizados de correção e resposta, reduzindo o tempo e o conhecimento técnico necessários para manter uma presença on-line segura.

A necessidade de verificar a segurança do site online é inegável no mundo atual, movido pela Internet. Ao gerenciar proativamente a segurança do seu site, você não apenas protege o seu negócio, mas também contribui para um ecossistema de Internet mais seguro para todos. Lembre-se de que o custo da prevenção é sempre menor que o custo da recuperação após uma violação de segurança.

18 melhores verificações de segurança de sites online

- Snyk

- SiteLock

- SUCURI

- Qualy's

- PI criminal

- Quttera

- Segurança HostedScan

- Segurança JFrog

- Intruso

- UpGuard

- Anexação

- SiteGuarding

- Provavelmente

- Observatório

- Ferramentas de Pentest

- Verificador de cookies da web

- ImmuniWeb

- Detecte

Como funciona o Check Website Security Online?

Verifique as funções online de segurança do site, verificando sites em busca de vulnerabilidades e malware. Estas verificações são essenciais para identificar potenciais ameaças à segurança que possam comprometer a integridade e a segurança de um site. O processo envolve o uso de ferramentas automatizadas que avaliam remotamente um site em busca de problemas como software desatualizado, injeções de código malicioso e outros riscos de segurança. Essas ferramentas podem avaliar rapidamente um site sem a necessidade de instalação de nenhum software ou plugins, tornando o processo prático e eficiente.

Assim que a verificação é iniciada, a ferramenta verifica o site em relação a vários bancos de dados e critérios, incluindo listas de bloqueio de sites maliciosos conhecidos e verificações de software desatualizado ou vulnerável. Ele também verifica o código do site para detectar malware ou scripts suspeitos. Após a verificação, essas ferramentas geralmente fornecem um relatório detalhando as descobertas, incluindo vulnerabilidades identificadas e recomendações para correção. Isso permite que os proprietários de sites tomem medidas proativas para proteger seus sites, como atualizar software, remover códigos maliciosos e implementar medidas de segurança mais fortes.

Como escolher um Check Site Security Online?

A escolha da ferramenta certa de verificação de segurança de sites on-line envolve a consideração de vários fatores para garantir proteção abrangente para seu site. A eficácia de uma ferramenta de verificação de segurança depende da sua capacidade de identificar vulnerabilidades com precisão e fornecer insights acionáveis para correção. Ao selecionar uma ferramenta, considere sua reputação e confiabilidade. Opte por ferramentas que sejam bem conceituadas na comunidade de segurança cibernética e que tenham um histórico comprovado de identificação de uma ampla gama de problemas de segurança.

Outro fator importante é a profundidade da varredura. A ferramenta deve ser capaz de realizar verificações de nível superficial em busca de vulnerabilidades comuns e análises mais aprofundadas que podem revelar problemas ocultos no código do site ou na configuração do servidor. Isso garante uma avaliação completa da postura de segurança do site.

A facilidade de uso e acessibilidade da ferramenta também são cruciais. Deve oferecer uma interface amigável que permite iniciar facilmente varreduras e compreender os relatórios gerados. Além disso, considere se a ferramenta fornece recomendações práticas para corrigir vulnerabilidades identificadas, pois esta orientação é inestimável para proteger seu site de maneira eficaz.

Por fim, considere a frequência de atualização da ferramenta. As ameaças à segurança cibernética evoluem rapidamente, por isso é importante que a ferramenta seja atualizada regularmente para detectar as vulnerabilidades e malware mais recentes. Uma ferramenta atualizada com frequência pode fornecer avaliações de segurança mais precisas e relevantes, ajudando a manter seu site protegido contra ameaças emergentes.

Em resumo, ao escolher uma ferramenta de verificação de segurança de site online, priorize reputação, profundidade de verificação, facilidade de uso, recomendações acionáveis e frequência de atualização para garantir proteção abrangente para seu site.

Verifique a segurança do site

1. Snyk

Snyk é uma plataforma de ponta projetada para aumentar a segurança dos sites, verificando meticulosamente o código e a infraestrutura em busca de vulnerabilidades e verificando a segurança do site online. Ele atende à necessidade crítica de gerenciamento de vulnerabilidades em aplicações web, sites interativos e estáticos, que são alvos frequentes de ameaças cibernéticas. Ao oferecer um processo simples de três etapas que inclui a criação de uma conta, a importação de um projeto e a revisão dos resultados da verificação, Snyk simplifica a tarefa de identificar e corrigir problemas de segurança. Essa abordagem não apenas ajuda a proteger o código proprietário em vários ecossistemas da Web, mas também automatiza o processo de aplicação das correções necessárias, simplificando assim o gerenciamento de vulnerabilidades.

O que Snyk faz?

Snyk opera como uma ferramenta de segurança abrangente que permite aos desenvolvedores identificar e corrigir automaticamente vulnerabilidades em seu código, dependências, contêineres e infraestrutura como código (IaC). Ele oferece suporte a uma ampla variedade de linguagens de programação e integra-se perfeitamente a ferramentas de desenvolvimento, pipelines e fluxos de trabalho, tornando-o um ativo indispensável para práticas modernas de DevSecOps. Ao oferecer um nível gratuito com limites generosos para testes de código aberto, contêiner e IaC, Snyk torna a segurança acessível a desenvolvedores em todos os níveis. Sua capacidade de integração com uma variedade de plataformas de controle de origem, registros de contêineres, provedores de nuvem e ferramentas de integração contínua aprimora ainda mais sua utilidade, tornando-o uma solução versátil para proteger aplicativos nativos da nuvem durante todo o ciclo de vida de desenvolvimento de software.

Principais recursos do Snyk

Correções automatizadas de vulnerabilidades: Snyk se destaca por automatizar o processo de correção de vulnerabilidades. Assim que um problema de segurança é identificado, Snyk gera uma solicitação pull com as atualizações e patches necessários, simplificando o processo de correção para os desenvolvedores.

Abordagem que prioriza o desenvolvedor: A plataforma foi projetada pensando nos desenvolvedores, integrando-se diretamente a IDEs, repositórios e fluxos de trabalho. Isso garante que a segurança seja uma parte integrada do processo de desenvolvimento, e não uma reflexão tardia.

Banco de dados abrangente de vulnerabilidades: O banco de dados de vulnerabilidades da Snyk é um tesouro de inteligência de segurança, oferecendo insights avançados para ajudar a corrigir vulnerabilidades de código aberto e de contêiner de maneira eficaz.

Suporte para vários idiomas e estruturas: Atendendo a uma ampla variedade de ecossistemas web, o Snyk fornece suporte para linguagens de programação populares, como JavaScript, Python e PHP, tornando-o uma ferramenta versátil para desenvolvedores.

Capacidades de Integração: Snyk possui amplas opções de integração com plataformas de controle de origem, registros de contêineres, provedores de nuvem e ferramentas de CI, permitindo uma incorporação suave em ambientes de desenvolvimento e fluxos de trabalho existentes.

Segurança de infraestrutura como código (IaC): Reconhecendo a mudança para IaC, a Snyk oferece recursos de varredura especializados para evitar configurações incorretas e garantir a segurança do código da infraestrutura, ampliando ainda mais seu escopo de aplicação.

Segurança de código aberto: Ao verificar vulnerabilidades nas dependências de código aberto, o Snyk ajuda a manter a integridade da segurança de aplicativos que dependem de software de código aberto, proporcionando tranquilidade para desenvolvedores e organizações.

2. SiteLock

SiteLock oferece um conjunto abrangente de serviços de segurança cibernética projetados para proteger sites de uma infinidade de ameaças online, permitindo verificar a segurança de sites online. Como uma solução de segurança baseada em nuvem, é especializada na verificação de sites em busca de malware, vulnerabilidades e outros riscos potenciais de segurança. O SiteLock não apenas identifica essas ameaças, mas também fornece ferramentas e serviços para corrigi-las e preveni-las, garantindo que os sites permaneçam seguros e operacionais. Seus serviços atendem a uma ampla gama de usuários, desde pequenos blogs pessoais até grandes plataformas de comércio eletrônico, tornando-o uma opção versátil para proprietários de sites que buscam proteger sua presença online.

O que o SiteLock faz?

SiteLock serve como um protetor vigilante para sites, verificando e identificando continuamente malware, vulnerabilidades e outras ameaças cibernéticas. Ele opera realizando verificações diárias do código e do banco de dados de um site, alertando os proprietários do site sobre quaisquer problemas que surjam. No caso de uma ameaça detectada, o SiteLock pode remover automaticamente o conteúdo malicioso, corrigir vulnerabilidades e até mesmo restaurar o site a partir de backups, se necessário. A sua abordagem proativa à segurança web garante que as ameaças sejam tratadas rapidamente, minimizando o risco de danos ao site e aos seus visitantes. Além disso, os serviços do SiteLock incluem um firewall de aplicação web (WAF) e uma rede de entrega de conteúdo (CDN), que trabalham juntos para melhorar o desempenho do site e proteger contra ataques cibernéticos mais sofisticados.

Principais recursos do SiteLock

Digitalização diária de malware: o SiteLock realiza verificações regulares de sites de fora para dentro, detectando malware que pode prejudicar o site ou seus visitantes.

Remoção automatizada de malware: Ao detectar conteúdo malicioso, o SiteLock pode removê-lo automaticamente, garantindo a segurança do site e de seus usuários.

WAF (Web Application Firewall): esse recurso protege sites contra ameaças cibernéticas avançadas, incluindo as dez principais ameaças que podem danificar um site.

Rede de entrega de conteúdo (CDN): O CDN do SiteLock acelera a velocidade do site, o que pode melhorar a otimização do mecanismo de pesquisa (SEO) e aprimorar a experiência do usuário.

Patch de vulnerabilidade: o serviço inclui um scanner de vulnerabilidades que verifica pontos fracos no sistema de gerenciamento de conteúdo (CMS) de um site antes que possam ser explorados por hackers.

Backup do site: SiteLock fornece soluções de backup seguras para sites, protegendo contra ransomware, corrupção de hardware e erros humanos.

Selo de confiança SiteLock: sites seguros e livres de malware podem exibir o SiteLock Trust Seal, que comprovadamente aumenta a confiança e as taxas de conversão.

Avaliação de pontuação de risco: Aproveitando diversas variáveis, o SiteLock fornece uma avaliação de risco para ajudar os proprietários de sites a compreender suas vulnerabilidades e como mitigá-las.

Suporte Especializado: O acesso à equipe de especialistas em segurança do SiteLock está disponível para orientação e assistência no gerenciamento de problemas de segurança na web.

3. SUCURI

SUCURI é uma ferramenta on-line abrangente de verificação de segurança de sites, projetada para aumentar a segurança de sites por meio de serviços meticulosos de verificação e monitoramento. Ele oferece um scanner de segurança de site gratuito que verifica malwares conhecidos, vírus, status de lista negra, erros de sites, software desatualizado e código malicioso. Embora a verificação remota forneça uma avaliação rápida, a SUCURI também enfatiza a importância de uma verificação completa do site, tanto no nível do cliente quanto no servidor, para uma verificação de segurança completa. Este serviço é particularmente valioso para webmasters que procuram proteger os seus sites contra ameaças potenciais e manter uma presença online limpa e segura. A abordagem da SUCURI à segurança de sites é apoiada por uma equipe de profissionais de segurança altamente técnicos distribuídos globalmente, garantindo que a ferramenta permaneça atualizada com as mais recentes ameaças e soluções de segurança cibernética.

O que a SUCURI faz?

A SUCURI atua como guardiã de sites, oferecendo um conjunto de serviços de segurança destinados a detectar e prevenir ameaças online. Ele verifica sites em busca de malware, listas negras, CMS desatualizados, plug-ins e extensões vulneráveis e fornece recomendações de segurança. Além da verificação, a SUCURI remove ativamente malware e auxilia na recuperação de sites invadidos, garantindo que os webmasters possam recuperar o controle e restaurar sua reputação online rapidamente. A capacidade da ferramenta de detectar códigos maliciosos e locais de arquivos infectados, verificando o código-fonte externo do site, é crucial para manter um site saudável. Além disso, a SUCURI monitora sites em busca de anomalias de segurança e problemas de configuração, oferecendo verificações regulares que ajudam os webmasters a ficarem à frente de possíveis violações de segurança. Esta abordagem proativa à segurança de sites foi projetada para oferecer tranquilidade aos proprietários de sites, sabendo que seus sites são monitorados e protegidos contra o cenário em evolução das ameaças cibernéticas.

Principais recursos do SUCURI

Remoção de malware e reparo de hack: A SUCURI é excelente na identificação e limpeza de infecções por malware, oferecendo uma resposta rápida a incidentes de hackers para minimizar danos e restaurar a integridade do site.

Monitoramento de lista negra: Ele mantém um olhar atento sobre a reputação do site, verificando se ele está na lista negra das principais autoridades de segurança, garantindo que o tráfego e as classificações de SEO não sejam afetados negativamente.

Detecção de software desatualizado: SUCURI identifica CMS, plug-ins e extensões desatualizados, que são vulnerabilidades comuns exploradas por invasores, e fornece recomendações de atualizações para fortalecer a segurança.

Detecção de anomalias de segurança: a ferramenta verifica atividades incomuns e problemas de configuração, oferecendo insights sobre possíveis riscos de segurança e como mitigá-los.

Monitoramento Regular de Segurança: Com vigilância contínua, a SUCURI garante que os sites sejam verificados consistentemente em busca de malware e outras ameaças à segurança, oferecendo tranquilidade aos webmasters.

Equipe de Segurança Global: Apoiada por uma equipe de profissionais de segurança em todo o mundo, a experiência da SUCURI no domínio da segurança cibernética é incomparável, garantindo que a ferramenta esteja sempre equipada com o que há de mais moderno em técnicas de detecção e mitigação de ameaças.

Otimização da velocidade do site: Através de sua rede de distribuição de conteúdo (CDN), a SUCURI não apenas protege sites, mas também melhora sua velocidade de carregamento, melhorando a experiência do usuário e o SEO.

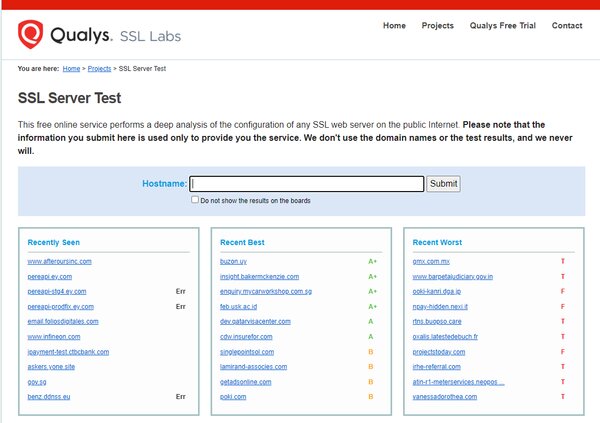

4. Qualy's

Qualys é uma solução de segurança e conformidade baseada em nuvem que auxilia as empresas na identificação e mitigação de vulnerabilidades em uma ampla gama de ativos de TI, incluindo a verificação on-line da segurança de sites. Ele fornece um conjunto de ferramentas para monitoramento contínuo, gerenciamento de vulnerabilidades, conformidade com políticas e verificação de aplicativos da web, entre outros. Qualys foi projetado para ajudar as organizações a simplificar suas operações de segurança de TI e reduzir o custo de conformidade, fornecendo insights críticos de segurança e automatizando vários aspectos do processo de segurança de TI.

O que a Qualys faz?

Qualys oferece uma plataforma robusta para proteger infraestruturas de TI e aplicações web. Ele verifica e identifica continuamente vulnerabilidades em ativos de rede, incluindo servidores, dispositivos de rede e endpoints. A plataforma é capaz de gerenciar vulnerabilidades internas e expostas à Internet, fornecendo uma visão abrangente da postura de segurança de uma organização. A Qualys também oferece relatórios de conformidade, aproveitando uma vasta base de conhecimento mapeada de acordo com padrões e estruturas do setor. Seu modelo de software como serviço (SaaS) permite fácil acesso a partir de qualquer navegador da Web, permitindo que as organizações gerenciem exposições de segurança sem os problemas de recursos e implantação associados ao software tradicional.

Principais recursos do Qualys

Rastreamento e testes automatizados: O Qualys Web Application Scanning (WAS) automatiza o processo de rastreamento e teste de aplicativos web personalizados, garantindo testes regulares que produzem resultados consistentes e reduzem falsos positivos.

Gestão de Vulnerabilidades: O serviço Qualys VM fornece visibilidade imediata sobre possíveis vulnerabilidades em sistemas de TI, ajudando as organizações a proteger sua infraestrutura e a cumprir as regulamentações.

Conformidade política: Qualys Policy Compliance (PC) automatiza avaliações de configuração de segurança em sistemas de TI, auxiliando na redução de riscos e na conformidade contínua com políticas internas e externas.

Monitoramento contínuo: O Monitoramento Contínuo (CM) Qualys permite que as organizações identifiquem ameaças e monitorem alterações em dispositivos conectados à Internet, fornecendo notificações imediatas à equipe de TI quando ocorrerem alterações.

Conformidade com PCI: Qualys PCI Compliance simplifica o processo de obtenção de conformidade com o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS), oferecendo uma solução econômica e altamente automatizada para empresas e comerciantes on-line.

Tecnologia de Agente de Nuvem: Os agentes de nuvem da Qualys podem ser instalados em vários dispositivos para avaliar continuamente a segurança e a conformidade em tempo real, proporcionando uma abordagem dinâmica ao gerenciamento de vulnerabilidades.

Plataforma SaaS escalável: A natureza da plataforma baseada em nuvem permite escalabilidade, permitindo que a Qualys cresça de acordo com as necessidades de uma organização, adicionando mais capacidade para digitalização, análise e relatórios.

5. PI criminal

Criminal IP é um mecanismo de pesquisa de Inteligência de Ameaças Cibernéticas (CTI) que oferece uma abordagem única para aprimorar as medidas de segurança cibernética para indivíduos e organizações. Ao verificar diariamente as portas abertas de endereços IP em todo o mundo, o objetivo é descobrir todos os dispositivos conectados à Internet, identificando endereços IP e domínios maliciosos no processo. Utilizando tecnologia baseada em IA, o Criminal IP fornece uma avaliação de risco abrangente de 5 níveis para cada ameaça identificada. Esta plataforma inovadora foi projetada para integrar-se perfeitamente à infraestrutura existente de uma organização por meio de APIs simples e fáceis de usar. Essas APIs são capazes de bloquear IPs com classificação de risco ou links de domínio maliciosos em tempo real, evitando assim que usuários mal-intencionados em potencial acessem serviços de login. Como mecanismo de busca baseado na web, o Criminal IP é acessível a partir de vários dispositivos, incluindo computadores, dispositivos móveis e tablets, sem a necessidade de instalação separada de programas. Destaca-se por oferecer seus serviços na forma de SaaS (Software as a Service), garantindo que os usuários possam acessar suas funcionalidades de qualquer lugar com conexão à internet.

O que o IP criminoso faz?

O Criminal IP serve como uma solução abrangente para diagnosticar e mitigar ameaças cibernéticas. Ele agrega grandes quantidades de inteligência de código aberto (OSINT) e sobrepõe esses dados com IA e algoritmos de detecção de fraude baseados em aprendizado de máquina. Isso permite uma rápida varredura de rede e a identificação de possíveis vulnerabilidades em ativos cibernéticos pessoais ou corporativos. A funcionalidade do Criminal IP vai além da mera detecção, permitindo que os usuários monitorem proativamente possíveis vetores de ataque e fiquem à frente de atores mal-intencionados. Ao fornecer informações detalhadas relevantes sobre ameaças por meio de seus recursos de PESQUISA e INTELIGÊNCIA, os usuários podem encontrar informações na Internet sobre uma ampla variedade de atividades maliciosas, incluindo IPs, sites de phishing, links maliciosos e muito mais. Além disso, o Criminal IP facilita o gerenciamento da superfície de ataque, ajudando os gerentes de segurança a identificar ativos e vulnerabilidades ocultos, mantendo assim uma postura cibernética robusta. Seus recursos de integração permitem o bloqueio oportuno de invasores, tornando-o uma ferramenta inestimável para segurança cibernética, testes de penetração, análise de vulnerabilidade e malware, bem como para fins de investigação e investigação.

Principais recursos de IP criminoso

Detecção e bloqueio de ameaças em tempo real: A integração da API do Criminal IP permite a detecção e o bloqueio de potenciais usuários mal-intencionados em tempo real, aumentando a segurança dos serviços de login e outras infraestruturas críticas.

Inteligência abrangente contra ameaças cibernéticas: Utilizando tecnologia baseada em IA, o Criminal IP verifica portas abertas de endereços IP globalmente para identificar endereços IP e domínios maliciosos, fornecendo uma avaliação de risco detalhada de 5 níveis para uma análise eficaz de ameaças.

Integração sem emenda: A plataforma oferece APIs simples e fáceis de usar que permitem integração perfeita com a infraestrutura existente de uma organização, facilitando o bloqueio de IPs com classificação de risco ou links de domínio maliciosos sem interromper as operações.

Acessível em qualquer lugar: Como um serviço SaaS, o Criminal IP é acessível de qualquer lugar com conexão à Internet, via web, tablet ou dispositivos móveis, garantindo que os usuários possam aproveitar seus recursos sem a necessidade de instalação separada de programas.

Funções de pesquisa versáteis: Criminal IP fornece quatro funções de pesquisa – Ativo, Domínio, Imagem e Exploração – junto com cinco funções de inteligência, incluindo Banner Explorer, Vulnerabilidade, Estatística, Análise de Elemento e Mapas, para coleta abrangente de inteligência sobre ameaças.

Gerenciamento de superfície de ataque: A plataforma ajuda a identificar ativos ocultos e vulnerabilidades nas nuvens, permitindo que os gerentes de segurança corporativa mantenham sua postura cibernética e garantam um controle de segurança impecável por meio do gerenciamento de ativos de TI em tempo real.

6. Quttera

Quttera oferece um conjunto de ferramentas projetadas para garantir a segurança e integridade do site. Ele fornece serviços como monitoramento e remoção de malware, monitoramento de tempo de atividade, proteção DDoS e firewall de aplicativo da web. Além disso, o Quttera inclui uma verificação de lista de bloqueio de domínio entre seus recursos, posicionando-se como uma solução ideal para proprietários de sites que buscam proteger sua presença online contra ameaças cibernéticas.

O que Quttera faz?

A Quttera é especializada em detectar e mitigar ameaças baseadas na web, oferecendo uma plataforma robusta para segurança de sites. Seus serviços abrangem verificação e remoção de malware, fornecimento de firewall para aplicativos da web e proteção contra DDoS. Os recursos do Quttera se estendem ao monitoramento do lado do servidor e do lado do cliente, garantindo uma cobertura abrangente contra possíveis ataques. O scanner de malware da plataforma é aprimorado com um sistema de relatórios detalhado, permitindo aos usuários identificar e resolver vulnerabilidades de forma eficaz.

Principais recursos do Quttera

Verificação e remoção de malware: A principal funcionalidade do Quttera reside na sua capacidade de verificar e eliminar malware de sites. Isto inclui a detecção de ameaças conhecidas e desconhecidas, garantindo que mesmo os ataques mais sofisticados possam ser identificados e neutralizados.

WAF (Web Application Firewall): O WAF serve como barreira entre um site e a internet, bloqueando o tráfego malicioso e impedindo o acesso não autorizado aos dados e recursos do site.

Proteção contra DDoS: Quttera fornece medidas para proteger sites contra ataques de negação de serviço distribuída, que podem sobrecarregar um site com tráfego e torná-lo inacessível.

Monitoramento de tempo de atividade: a plataforma monitora os sites para garantir que permaneçam acessíveis aos usuários, alertando os proprietários dos sites em caso de inatividade.

Verificação da lista de bloqueio de domínio: Quttera verifica se um site foi colocado na lista negra de mecanismos de pesquisa ou outras autoridades on-line, o que pode impactar significativamente a reputação de um site e as classificações dos mecanismos de pesquisa.

Remoção automatizada e manual de malware: Além dos processos automatizados, o Quttera oferece serviços manuais de remoção de malware, proporcionando uma limpeza completa de quaisquer sites infectados.

Remoção da lista negra: se um site estiver na lista negra, o Quttera auxilia no processo de remoção, ajudando a restaurar a posição do site junto aos mecanismos de busca e outros serviços.

Verificação contínua do lado do servidor: A verificação do lado do servidor do Quttera garante que o back-end de um site seja continuamente monitorado em busca de malware e outras ameaças à segurança.

7. Segurança HostedScan

HostedScan Security é uma plataforma de segurança cibernética abrangente projetada para agilizar o processo de verificação de vulnerabilidades e gerenciamento de riscos. Ele oferece um conjunto de ferramentas que funcionam em uníssono para fornecer recursos de verificação contínua e automatizada usando ferramentas confiáveis de código aberto, como OpenVAS, Zap e Nmap. A plataforma é adaptada para atender às necessidades de empresas de todos os tamanhos, desde startups até empresas, bem como Provedores de Serviços Gerenciados (MSPs) e Provedores de Serviços Gerenciados de Segurança (MSSPs). HostedScan Security se orgulha de sua capacidade de apresentar uma visão abrangente da exposição ao risco cibernético de uma empresa por meio de painéis intuitivos, alertas e relatórios detalhados, tornando-o uma escolha confiável para mais de 10,000 empresas.

O que o HostedScan Security faz?

HostedScan Security oferece uma solução robusta de verificação de vulnerabilidades que monitora continuamente servidores, dispositivos, sites e aplicativos da web em busca de pontos fracos de segurança. Ele automatiza a detecção de vulnerabilidades e fornece alertas em tempo real para garantir que a segurança continue sendo uma prioridade. A plataforma suporta varreduras autenticadas, permitindo uma análise mais profunda de aplicações web acessando áreas que exigem credenciais de login. Com o HostedScan Security, os usuários também podem se beneficiar de recursos de conformidade de segurança de terceiros, adaptados para atender aos requisitos de vários padrões, como ISO e SOC. O serviço foi projetado para ser não intrusivo, com varreduras realizadas externamente para minimizar o impacto na rede, e mantém um forte compromisso com a segurança e a privacidade dos dados.

Principais recursos de segurança do HostedScan

Gestão Centralizada de Riscos: HostedScan Security permite que os usuários priorizem vulnerabilidades rapidamente e gerem relatórios concisos para as partes interessadas, aprimorando o processo de tomada de decisão em relação às ameaças à segurança cibernética.

Monitoramento de superfície de ataque: A plataforma permite a importação fácil de domínios, IPs e contas na nuvem, fornecendo uma visão geral clara de possíveis vulnerabilidades em toda a infraestrutura digital.

Soluções personalizadas para MSPs: HostedScan Security oferece soluções escalonáveis e acessíveis de verificação de vulnerabilidades projetadas especificamente para MSPs e MSSPs, facilitando um melhor serviço aos seus clientes.

Verificação de vulnerabilidade externa: As empresas podem proteger as suas operações com verificações de vulnerabilidades externas que identificam e reportam potenciais lacunas de segurança nos seus ativos digitais voltados para o público.

Conformidade de segurança de terceiros: A plataforma auxilia no gerenciamento da conformidade de vulnerabilidades para diversos padrões, garantindo que as empresas atendam aos requisitos regulatórios necessários.

Digitalização de rede interna: HostedScan Security também oferece a capacidade de verificar redes privadas e LANs com segurança, ajudando a proteger os sistemas internos contra ameaças potenciais.

Mecanismo de relatórios personalizados: os usuários podem gerar relatórios sofisticados e de marca, abrangentes e fáceis de entender, adequados para executivos, clientes ou auditores.

Verificações autenticadas de aplicativos da Web: o serviço inclui verificações autenticadas que podem acessar e avaliar seções de aplicativos da web que estão disponíveis apenas para usuários logados, oferecendo uma avaliação de segurança mais completa.

8. Segurança JFrog

JFrog Security é um pacote online de verificação de segurança de sites projetado para aprimorar a postura de segurança dos processos de desenvolvimento e implantação de software. Ele se integra perfeitamente à plataforma JFrog, oferecendo uma solução robusta para identificar e mitigar vulnerabilidades em artefatos, além de detectar outras exposições críticas, como vazamento de segredos, configurações incorretas de serviços, uso indevido de bibliotecas e problemas de segurança de infraestrutura como código (IaC). Esta ferramenta é adaptada para ambientes em nuvem e auto-hospedados, garantindo flexibilidade e escalabilidade para empresas de todos os tamanhos. Ao fornecer análises contextuais profundas, o JFrog Security permite que as equipes entendam o impacto real das descobertas de segurança, facilitando a tomada de decisões priorizadas e informadas. Além disso, oferece conselhos práticos de remediação e mitigação, agilizando o processo de desenvolvimento e reduzindo o tempo de resolução.

O que o JFrog Security faz?

A JFrog Security atua como guardiã do ciclo de vida de desenvolvimento de software, com foco na detecção precoce e resolução de vulnerabilidades e exposições de segurança. Ele verifica e analisa artefatos em busca de vulnerabilidades, segredos vazados e outras ameaças potenciais à segurança, oferecendo uma visão abrangente da integridade da segurança dos componentes de software. Ao aproveitar a análise contextual profunda, ele não apenas identifica problemas, mas também avalia seu impacto potencial no projeto, permitindo que as equipes priorizem soluções com base no risco real. Além disso, o JFrog Security fornece orientações detalhadas de correção, ajudando os desenvolvedores a lidar com vulnerabilidades de maneira eficaz. Sua integração à plataforma JFrog significa que ele oferece suporte a ambientes em nuvem e auto-hospedados, tornando-o uma ferramenta versátil para proteger software em vários estágios de desenvolvimento e implantação.

Principais recursos de segurança do JFrog

Verificação abrangente de vulnerabilidades: O JFrog Security verifica minuciosamente os artefatos de software em busca de vulnerabilidades, aproveitando um vasto banco de dados de problemas conhecidos para garantir uma detecção precisa.

Detecção de segredos vazados: identifica e alerta sobre instâncias em que informações confidenciais, como senhas ou chaves de API, podem ter sido expostas inadvertidamente na base de código.

Identificação de configuração incorreta de serviço: Ao analisar a configuração dos serviços, o JFrog Security ajuda a identificar configurações incorretas que podem levar a violações de segurança.

Análise de uso indevido de biblioteca: esse recurso examina minuciosamente o uso de bibliotecas de terceiros dentro do projeto, identificando usos impróprios ou arriscados que podem comprometer a segurança.

Segurança de infraestrutura como código (IaC): JFrog Security estende suas medidas de proteção ao IaC, identificando possíveis problemas de segurança no processo de provisionamento de infraestrutura.

Análise Contextual Profunda: além da mera detecção, fornece uma compreensão contextual profunda das vulnerabilidades, avaliando seu impacto no mundo real para ajudar na priorização.

Conselhos de remediação acionáveis: Para facilitar a resolução rápida, oferece estratégias concretas de remediação e mitigação, adaptadas aos problemas específicos identificados.

Flexibilidade e Escalabilidade: Projetado para oferecer suporte a ambientes em nuvem e auto-hospedados, o JFrog Security se adapta às necessidades de empresas de todos os tamanhos, garantindo proteção abrangente, independentemente do modelo de implantação.

9. Intruso

Intruder é uma plataforma online de verificação de segurança de sites projetada para simplificar o complexo cenário da segurança cibernética. Oferece um conjunto de ferramentas que permitem às empresas gerir eficazmente as suas vulnerabilidades, garantindo que os seus ativos digitais permanecem seguros contra ameaças potenciais. Com foco na facilidade de uso e na eficiência, o Intruder é adaptado para atender às necessidades de empresas de todos os tamanhos, proporcionando-lhes recursos para identificar, priorizar e resolver vulnerabilidades de segurança. Ao oferecer monitoramento contínuo e verificação automatizada, o Intruder ajuda as empresas a se manterem à frente das ameaças emergentes, tornando-o um ativo valioso para a manutenção de protocolos de segurança robustos.

O que o Intruso faz?

O Intruder atua como um guardião proativo no mundo digital, verificando e monitorando continuamente as redes em busca de vulnerabilidades. Ele automatiza o processo de verificação de vulnerabilidades em infraestrutura, aplicativos web e APIs, garantindo que quaisquer possíveis falhas de segurança sejam identificadas rapidamente. Ao priorizar vulnerabilidades com base em sua gravidade e impacto potencial, o Intruder permite que as organizações concentrem seus esforços de correção onde são mais importantes. Isto não só agiliza o processo de gestão de vulnerabilidades, mas também reduz significativamente o risco de exposição a ameaças cibernéticas. Com o Intruder, as empresas podem obter uma visão abrangente da sua postura de segurança, permitindo-lhes tomar decisões informadas e tomar medidas oportunas para proteger os seus ativos digitais.

Principais recursos do intruso

Verificação automatizada de vulnerabilidades: o Intruder automatiza a verificação de redes, aplicações web e APIs, identificando vulnerabilidades que podem ser exploradas por invasores. Esse recurso garante que as empresas possam monitorar continuamente seu ambiente digital em busca de ameaças potenciais, sem a necessidade de intervenção manual.

Priorização de vulnerabilidades: o Intruder avalia a gravidade das vulnerabilidades detectadas, priorizando-as para ajudar as empresas a se concentrarem primeiro na correção dos problemas mais críticos. Esta abordagem agiliza o processo de remediação, garantindo que os recursos sejam alocados de forma eficiente para mitigar os riscos mais elevados.

Monitoramento contínuo: A plataforma oferece monitoramento contínuo do perímetro da rede, iniciando verificações automaticamente quando alterações são detectadas ou surgem novas ameaças. Esse recurso fornece às empresas visibilidade em tempo real de sua postura de segurança, permitindo-lhes responder prontamente a possíveis vulnerabilidades.

Integração com ferramentas populares: O Intruder oferece suporte à integração com ferramentas amplamente utilizadas, como Slack, Jira e Datadog. Isto permite uma comunicação e coordenação perfeitas entre as equipes, facilitando o gerenciamento eficiente de questões de segurança e melhorando o fluxo de trabalho geral.

Relatório de conformidade: a plataforma gera relatórios prontos para auditoria que descrevem claramente o status de segurança de uma organização. Esses relatórios são projetados para atender aos requisitos de vários padrões de conformidade, tornando mais fácil para as empresas demonstrarem seu compromisso com a segurança cibernética aos auditores, partes interessadas e clientes.

Resultados acionáveis: o Intruder fornece resultados concisos e acionáveis, filtrando ruídos para destacar os problemas de segurança mais relevantes. Isto permite que as empresas compreendam rapidamente as suas vulnerabilidades e tomem medidas decisivas para as resolver, melhorando a sua postura geral de segurança.

10. UpGuard

UpGuard é uma plataforma de segurança cibernética projetada para enfrentar os desafios multifacetados da segurança digital no mundo interconectado de hoje. Oferece um conjunto de ferramentas destinadas a proteger dados confidenciais contra exposição, seja acidental ou intencional. Ao digitalizar bilhões de ativos digitais diariamente em milhares de vetores, o UpGuard fornece recursos avançados, como detecção de vazamento de dados, verificação de vulnerabilidades e detecção de violação de identidade. Sua plataforma é adaptada para empresas preocupadas com os dados que buscam prevenir violações de dados de terceiros, monitorar continuamente seus fornecedores e compreender sua superfície de ataque com precisão. A abordagem do UpGuard combina design meticuloso com funcionalidade incomparável, permitindo que as organizações escalem com segurança e eficiência. A plataforma conta com a confiança de centenas das empresas mais preocupadas com os dados do mundo, sublinhando a sua eficácia na proteção de informações confidenciais.

O que o UpGuard faz?

UpGuard atua como guardião do mundo digital, oferecendo às empresas um mecanismo de defesa robusto contra as ameaças em constante evolução do mundo cibernético. Ela consegue isso por meio de sua plataforma de risco integrada, que combina classificações de segurança de terceiros, questionários de avaliação de segurança e recursos de inteligência contra ameaças. Esta visão abrangente da superfície de risco de uma empresa permite que as empresas gerenciem os riscos de segurança cibernética de forma mais eficaz. A plataforma da UpGuard não se trata apenas de identificar riscos, mas de fornecer insights acionáveis que as empresas podem usar para fortalecer suas defesas. Ajuda as empresas a gerenciar sua superfície de ataque externo, prevenir violações de dados e garantir a segurança das redes de seus fornecedores. Ao automatizar a classificação de fornecedores e monitorá-los continuamente, o UpGuard permite que as empresas se concentrem no que é mais importante, garantindo que os seus ativos digitais estejam protegidos contra ameaças potenciais.

Principais recursos do UpGuard

Gerenciamento de risco de terceiros: esse recurso fornece um painel centralizado para avaliações de riscos de terceiros, oferecendo uma única fonte de verdade para fluxos de trabalho de avaliação de riscos, comunicações de fornecedores e atualizações em tempo real sobre a postura de segurança de uma empresa.

Gerenciamento de superfície de ataque: A ferramenta BreachSight da UpGuard ajuda as empresas a gerenciar sua superfície de ataque externo, abordando e respondendo rapidamente a ameaças de segurança emergentes, garantindo que sejam capazes de manter uma defesa forte contra possíveis violações.

Monitoramento contínuo: O UpGuard oferece monitoramento contínuo e alertas em tempo real, proporcionando às empresas a garantia e a tranquilidade de que seu ambiente digital está sendo constantemente monitorado em busca de quaisquer sinais de vulnerabilidade ou violação.

11. Anexação

Attaxion é uma plataforma sofisticada projetada para aprimorar a postura de segurança das organizações, oferecendo soluções abrangentes de gerenciamento de superfície de ataque. Com foco na cobertura de ativos e na inteligência acionável, a Attaxion capacita as empresas para se protegerem contra uma ampla gama de ameaças cibernéticas. Suas capacidades se estendem à descoberta de ativos que poderiam ser anteriormente desconhecidos, identificando continuamente novos ativos e problemas de segurança e fornecendo contexto que auxilia na priorização e correção de vulnerabilidades. Esta plataforma atende a uma ampla gama de setores, incluindo saúde, entretenimento e governo, garantindo que dados confidenciais e infraestruturas críticas sejam protegidos contra ameaças persistentes.

O que o Attaxion faz?

Attaxion opera como uma plataforma de gerenciamento de superfície de ataque externo (EASM), oferecendo cobertura incomparável de descoberta de ativos. Isto permite que as organizações mapeiem todas as suas superfícies de ataque externo em tempo real, oferecendo uma vantagem crítica na detecção e gestão de vulnerabilidades. Ao fornecer um catálogo completo e atualizado de todos os ativos externos, a Attaxion permite que as equipes de segurança, mesmo aquelas com pessoal limitado, visualizem, classifiquem e corrijam vulnerabilidades com eficiência a partir de um local centralizado. A sua deteção contínua de novos ativos e vulnerabilidades garante que as organizações possam gerir proativamente a sua postura de segurança, reduzindo o risco de violações de dados, ataques de ransomware e outras ameaças cibernéticas.

Principais recursos de fixação

Cobertura ampla, porém significativa, de descoberta de ativos: A Attaxion é excelente no mapeamento de toda a superfície de ataque externo de uma organização em tempo real, garantindo que nenhum ativo passe despercebido. Esse recurso é crucial para manter uma compreensão abrangente de possíveis vulnerabilidades e ameaças.

Detecção contínua de novos ativos e vulnerabilidades: a capacidade da plataforma de identificar continuamente novos ativos e problemas de segurança à medida que surgem ajuda as organizações a se manterem à frente de possíveis ameaças. Esta vigilância contínua é fundamental para uma gestão proativa da segurança.

Inteligência acionável para priorização de vulnerabilidades: Attaxion fornece contexto detalhado para cada vulnerabilidade identificada, permitindo que as equipes de segurança priorizem os esforços de correção com base na gravidade, capacidade de exploração e impacto potencial. Esta abordagem estratégica garante que os recursos sejam atribuídos de forma eficiente para resolver primeiro as questões mais críticas.

Integração perfeita com plataformas de comunicação populares: os fluxos de trabalho de correção automatizados da plataforma foram projetados para se integrarem perfeitamente às ferramentas de comunicação amplamente utilizadas, facilitando a colaboração eficaz entre os membros da equipe e agilizando o processo de correção.

Aplicabilidade diversificada na indústria: As soluções da Attaxion são adaptadas para atender às necessidades específicas de segurança de vários setores, incluindo serviços financeiros, saúde e governo. Essa versatilidade garante que organizações de diferentes setores possam gerenciar com eficácia suas superfícies de ataque externas e proteger-se contra ameaças cibernéticas.

12. SiteGuarding

SiteGuarding é um provedor de serviços de segurança dedicado a proteger sites contra uma infinidade de ameaças online, incluindo malware, tentativas de hacking e problemas de lista negra. Com foco em fornecer uma solução de segurança robusta, o SiteGuarding oferece uma variedade de serviços, como verificação e análise diária de sites, monitoramento 24 horas por dia, 7 dias por semana, proteção de firewall de sites e backups seguros. A sua abordagem foi concebida não só para detectar e corrigir violações de segurança, mas também para evitá-las, garantindo que os websites permaneçam acessíveis, seguros e credíveis para os seus visitantes. Ao priorizar a segurança dos ativos digitais, o SiteGuarding visa proteger as empresas da potencial perda de reputação e de visitantes, que pode resultar de comprometimentos de segurança.

O que o SiteGuarding faz?

SiteGuarding fornece uma solução de segurança multicamadas destinada a proteger sites contra várias ameaças online. Seus serviços abrangem verificações diárias de arquivos e diretórios de sites para detectar quaisquer alterações não autorizadas, malware ou instalações de backdoor. Além da verificação e monitoramento do lado do servidor, o SiteGuarding oferece serviços de remoção de malware, garantindo que quaisquer ameaças detectadas sejam prontamente eliminadas. Seu pacote de segurança inclui um firewall de site para bloquear explorações de hackers e tráfego malicioso, além de monitoramento contínuo de qualquer atividade suspeita. O SiteGuarding também ajuda a manter o software do site atualizado para fechar possíveis falhas de segurança. Com uma equipa dedicada de especialistas em segurança disponíveis 24 horas por dia, 7 dias por semana, oferecem resposta e remediação imediatas para proteger websites contra ameaças cibernéticas atuais e emergentes, garantindo a estabilidade e integridade das plataformas online.

Principais recursos do SiteGuarding

Escudo antivírus de site: esse recurso atua como uma barreira protetora, verificando e analisando sites diariamente em busca de malware e outras ameaças maliciosas para garantir que permaneçam limpos e seguros.

Monitoramento 24 horas por dia, 7 dias por semana: A equipe do SiteGuarding monitora sites 24 horas por dia, proporcionando a tranquilidade de saber que quaisquer problemas de segurança serão detectados e resolvidos imediatamente.

Firewall do site: uma camada crucial de defesa que protege sites contra explorações de hackers, bloqueando o tráfego malicioso e impedindo o acesso não autorizado.

Backups limpos e seguros de sites: no caso de uma violação de segurança, ter backups seguros garante que um site possa ser restaurado ao seu último estado bom conhecido, minimizando o tempo de inatividade e a perda de dados.

Monitoramento de lista negra de mecanismos de pesquisa: esse recurso ajuda a identificar rapidamente se um site foi colocado na lista negra dos mecanismos de pesquisa devido a malware, permitindo uma ação rápida para restaurar a reputação do site.

Verificação diária de arquivos e monitoramento de alterações de arquivos: Ao acompanhar as modificações dos arquivos, o SiteGuarding pode detectar alterações ou adições não autorizadas, um sinal comum de violação de segurança.

Acesso a engenheiros para corrigir vulnerabilidades: O SiteGuarding fornece acesso direto a especialistas em segurança que podem solucionar vulnerabilidades, garantindo que os sites estejam protegidos contra possíveis ataques.

Alertas de segurança: Notificações em tempo real sobre ameaças à segurança permitem que os proprietários de sites tomem medidas imediatas, melhorando a postura geral de segurança de seus sites.

13. Provavelmente

Probely é um scanner automatizado de vulnerabilidades de aplicativos da web e API projetado para atender desenvolvedores, equipes de segurança, DevOps, oficiais de conformidade e empresas de SaaS. Atua como especialista em segurança virtual, identificando vulnerabilidades rapidamente e fornecendo instruções detalhadas sobre como corrigi-las. A ferramenta é particularmente adequada para enfrentar os desafios únicos de proteção de aplicativos de página única (SPAs), que exigem mais do que apenas técnicas tradicionais de rastreamento e spidering para testes de segurança eficazes. O scanner do Probely não apenas expõe vulnerabilidades, mas também se integra perfeitamente aos fluxos de trabalho operacionais e de desenvolvimento, promovendo uma abordagem proativa para aplicações web e segurança de API.

O que provavelmente faz?

Probely facilita a identificação e correção de vulnerabilidades de segurança em aplicações web e APIs. Ele foi projetado para ser integrado ao ciclo de vida de desenvolvimento de software, permitindo testes de segurança contínuos e automatizados que se alinham às práticas de desenvolvimento ágil. O scanner fornece orientação precisa para corrigir vulnerabilidades, oferece suporte à conformidade com vários regulamentos, como GDPR e PCI-DSS, e oferece uma API completa para integração mais profunda. A abordagem da Probely garante que os testes de segurança não sejam um gargalo, mas uma parte simplificada do processo de desenvolvimento, ajudando as organizações a manter aplicações web e APIs seguras e compatíveis.

Provavelmente recursos principais

Escaneamento Automatizado: Provavelmente automatiza o processo de localização de vulnerabilidades em aplicações web e APIs, verificando mais de 5000 tipos de problemas de segurança. Essa automação ajuda as equipes a ficarem à frente de possíveis ameaças sem intervenção manual.

Assistência de Conformidade: A ferramenta ajuda a atender aos requisitos de conformidade de regulamentações como GDPR e PCI-DSS, fornecendo relatórios e listas de verificação para garantir que os aplicativos da web aderem aos padrões de segurança necessários.

Capacidades de Integração: Com recursos como sincronização Jira, plug-in Jenkins e uma API robusta, o Probely pode ser integrado aos fluxos de trabalho existentes de desenvolvimento e gerenciamento de projetos, tornando os testes de segurança uma parte dos processos contínuos de integração e entrega.

Orientação sobre Remediação: cada vulnerabilidade identificada vem com instruções detalhadas e trechos de código adaptados às tecnologias usadas, permitindo que os desenvolvedores entendam e corrijam os problemas de maneira eficaz.

Suporte para práticas modernas da Web: Probely oferece suporte especializado para aplicativos de página única e segurança de API, garantindo que até mesmo os aplicativos da web mais modernos possam ser exaustivamente testados quanto a vulnerabilidades.

Gerenciamento de equipes e funções: a plataforma permite a criação de várias equipes com diferentes funções e permissões, facilitando o gerenciamento de testes de segurança em vários grupos de uma organização.

Privacidade e segurança: Provavelmente enfatiza fortes práticas de segurança, incluindo o uso de TLS, autenticação de dois fatores e execução em contêineres Docker reforçados para garantir a segurança da própria plataforma de digitalização.

14. Observatório

Observatório da Mozilla é uma ferramenta abrangente projetada para ajudar desenvolvedores, administradores de sistema e profissionais de segurança a melhorar a segurança de seus sites. Ele consegue isso verificando sites e fornecendo feedback prático sobre como configurá-los para obter segurança ideal. A plataforma tem sido fundamental na análise e posterior melhoria de mais de 240,000 mil sites, oferecendo uma interface amigável onde é possível enviar facilmente um site para verificação e receber um relatório detalhado sobre sua postura de segurança.

O que o Observatório faz?

O Observatório realiza uma variedade de verificações para avaliar os recursos de segurança de um site. Ele examina a implementação de cabeçalhos de segurança, cookies, políticas de compartilhamento de recursos entre origens (CORS) e outras medidas críticas de segurança. A ferramenta fornece uma pontuação numérica e uma nota em letras para refletir o status de segurança do site, ajudando os usuários a compreender a eficácia de suas configurações atuais. Ele também oferece recomendações para melhorias, como aplicação de HTTPS por meio de HTTP Strict Transport Security (HSTS) e prevenção de ataques de clickjacking com X-Frame-Options. O objetivo do Observatório é tornar a web um lugar mais seguro, orientando os proprietários de sites sobre as melhores práticas de segurança e ajudando-os a evitar armadilhas comuns.

Principais recursos do observatório

Verificação HTTP/S: o recurso de verificação HTTP/S do Observatory avalia os cabeçalhos e a configuração de segurança de um site, fornecendo uma pontuação com base na adesão do site às práticas de segurança recomendadas.

Observatório TLS: esse recurso avalia a força e a configuração do Transport Layer Security (TLS) de um site, garantindo que a comunicação entre o navegador do usuário e o site seja criptografada e segura.

Observatório SSH: O Observatory também inclui uma ferramenta de verificação SSH que verifica a segurança das configurações SSH (Secure Shell), o que é crucial para o acesso seguro ao servidor remoto.

Testes de terceiros: para fornecer uma análise de segurança abrangente, o Observatory se integra a outras ferramentas de teste de segurança, oferecendo uma avaliação mais ampla do cenário de segurança de um site.

Política de segurança de conteúdo (CSP): O observatório verifica a presença e a eficácia do CSP, o que ajuda a prevenir vários tipos de ataques, incluindo cross-site scripting (XSS) e ataques de injeção de dados.

Integridade de sub-recursos (SRI): a ferramenta verifica o uso do SRI, o que garante que os recursos hospedados em servidores de terceiros não foram adulterados.

Testes de redirecionamento: verifica se um site redireciona corretamente de HTTP para HTTPS, o que é essencial para a aplicação adequada do HSTS.

Opções de X-Frame: o Observatório avalia o uso de X-Frame-Options ou da diretiva frame-ancestors para proteção contra ataques de clickjacking.

Proteção X-XSS: a ferramenta examina a implementação de políticas CSP que bloqueiam a execução de JavaScript embutido, o que pode mitigar ataques XSS.

15. Ferramentas de Pentest

Pentest-Tools é uma plataforma online de verificação de segurança de sites projetada para aumentar a segurança de sites, identificando vulnerabilidades que podem ser potencialmente exploradas por atores mal-intencionados. Serve como um recurso valioso para profissionais e organizações de segurança que pretendem fortalecer a sua presença online contra ameaças cibernéticas. Ao oferecer um conjunto de ferramentas para verificação de vulnerabilidades na Web e em redes, o Pentest-Tools simplifica o processo de avaliação de segurança, tornando-o acessível mesmo para aqueles com conhecimento técnico limitado. Sua interface amigável e mecanismos de relatórios detalhados permitem que os usuários entendam e resolvam rapidamente os pontos fracos de segurança, melhorando assim sua postura geral de segurança.

O que o Pentest-Tools faz?

Pentest-Tools opera como uma plataforma baseada em nuvem que fornece uma gama de serviços destinados a identificar e mitigar vulnerabilidades em aplicações web e infraestruturas de rede. Ele automatiza o processo de verificação de vulnerabilidades, oferecendo aos usuários a capacidade de detectar uma ampla gama de problemas de segurança, como injeção de SQL, scripts entre sites (XSS) e software de servidor desatualizado. Além da mera detecção, o Pentest-Tools também facilita a exploração e o relato dessas vulnerabilidades, permitindo que as equipes de segurança demonstrem o impacto potencial das fraquezas encontradas. Esta abordagem abrangente não só ajuda na identificação imediata de lacunas de segurança, mas também apoia o esforço contínuo para melhorar as defesas de segurança cibernética.

Principais recursos das ferramentas Pentest

Verificação automatizada de vulnerabilidades: Pentest-Tools automatiza a detecção de vulnerabilidades de segurança em aplicações web e redes, agilizando o processo de avaliação e economizando um tempo valioso.

Relatórios detalhados: a plataforma gera relatórios detalhados e legíveis que incluem resumos visuais, descobertas e recomendações para correção, facilitando aos usuários a priorização e a solução de problemas de segurança.

Acesso API: Os usuários podem integrar Pentest-Tools com suas ferramentas e fluxos de trabalho existentes por meio de sua API, permitindo verificações automatizadas e incorporação perfeita no ciclo de vida de desenvolvimento.

Modelos de digitalização: Para aumentar ainda mais a eficiência, o Pentest-Tools oferece modelos de varredura que agrupam ferramentas e opções, permitindo que os usuários executem várias varreduras no mesmo alvo simultaneamente.

Robôs Pentest: esse recurso permite a automação de tarefas repetitivas de pentesting, liberando tempo para que os profissionais de segurança se concentrem em questões mais complexas e em empreendimentos criativos de hackers.

Mapeamento de superfície de ataque: Pentest-Tools fornece uma visão abrangente da superfície de ataque de uma rede, incluindo portas abertas, serviços e software em execução, ajudando os usuários a identificar possíveis pontos de entrada para invasores.

Verificações agendadas: A plataforma suporta o agendamento de verificações periódicas, garantindo o monitoramento contínuo das posturas de segurança e permitindo que os usuários fiquem à frente das ameaças emergentes.

Verificação de rede interna através de VPN: esse recurso permite a verificação de redes internas ou segmentos protegidos, oferecendo uma avaliação mais completa do cenário de segurança de uma organização.

Digitalização em massa: os usuários podem selecionar vários alvos para varredura, permitindo a avaliação eficiente de vários ativos em uma única operação.

Itens e espaços de trabalho compartilhados: Pentest-Tools facilita a colaboração entre os membros da equipe, permitindo o compartilhamento de espaços de trabalho e resultados de varredura, promovendo uma abordagem unificada para testes de segurança.

16. Verificador de cookies da web

Web Cookies Scanner é uma ferramenta on-line de verificação de segurança de sites projetada para ajudar proprietários e desenvolvedores de sites a entender e gerenciar os cookies que seus sites usam. Essa ferramenta verifica se há cookies em um site, categorizando-os em grupos necessários, analíticos e de marketing, entre outros. Ele fornece um relatório detalhado que pode ser fundamental para garantir a conformidade com diversas leis de privacidade, como o Regulamento Geral de Proteção de Dados (GDPR) e a Lei de Privacidade do Consumidor da Califórnia (CCPA). Ao oferecer insights sobre os cookies que um site implanta, o Web Cookies Scanner ajuda na criação de políticas de privacidade ou de cookies mais transparentes e compatíveis. Esta ferramenta é particularmente valiosa para manter a conformidade legal atualizada, uma vez que monitoriza continuamente as alterações nas leis e atualiza as suas funcionalidades em conformidade, ajudando os proprietários de websites a evitar potenciais multas relacionadas com regulamentos de privacidade.

O que o Web Cookies Scanner faz?

O Web Cookies Scanner realiza uma análise abrangente de um site para identificar todos os cookies definidos pelo servidor do site. Ativa cookies na página inicial e os categoriza com base em suas propriedades usando um extenso banco de dados de cookies. Esta categorização inclui cookies necessários, cookies analíticos e cookies de marketing, entre outros. Após a verificação, ele gera um relatório detalhado que os proprietários de sites podem usar para informar suas estratégias de consentimento de cookies e atualizar suas políticas de privacidade ou de cookies. Este relatório é crucial para coletar o consentimento dos cookies de maneira que cumpra os padrões legais. Além disso, o Web Cookies Scanner oferece uma abordagem proativa à conformidade legal, monitorando continuamente as alterações legais e atualizando banners e documentos de consentimento de cookies, garantindo que os sites permaneçam em conformidade com as mais recentes regulamentações de privacidade.

Principais recursos do scanner de cookies da Web

Relatório detalhado de cookies: O núcleo da funcionalidade do Web Cookies Scanner reside na sua capacidade de gerar um relatório abrangente detalhando todos os cookies encontrados em um site. Este relatório categoriza os cookies em vários tipos, como necessários, analíticos e de marketing, fornecendo aos proprietários de sites as informações necessárias para tomar decisões informadas sobre gerenciamento e consentimento de cookies.

Conformidade legal: Um recurso de destaque do Web Cookies Scanner é seu foco em garantir que os sites cumpram as principais leis de privacidade, como GDPR e CCPA. Ao oferecer informações detalhadas sobre os cookies que um site utiliza, ajuda na elaboração de políticas de privacidade transparentes e mecanismos de consentimento de cookies que atendam aos requisitos legais, reduzindo assim o risco de multas.

Acompanhamento contínuo da lei: Ao contrário de muitas outras ferramentas, o Web Cookies Scanner rastreia ativamente as mudanças nas leis de privacidade e atualiza suas funcionalidades de acordo. Isso garante que os banners de consentimento de cookies e os documentos que ajuda a criar estejam sempre alinhados com os padrões legais mais recentes, oferecendo tranquilidade aos proprietários de sites preocupados com a conformidade.

Interface amigável: a ferramenta foi projetada pensando na simplicidade, tornando-a acessível a proprietários e desenvolvedores de sites, independentemente de seus conhecimentos técnicos. Seu processo simples de verificação de cookies e geração de relatórios permite fácil integração aos fluxos de trabalho de desenvolvimento de políticas de privacidade.

Sem necessidade de e-mail: Reconhecendo a importância da privacidade, o Web Cookies Scanner permite que os usuários verifiquem seus sites sem a necessidade de inserir informações de e-mail. Este recurso é particularmente atraente para aqueles que são cautelosos ao compartilhar informações pessoais online, garantindo uma relação baseada em confiança entre a ferramenta e seus usuários.

17. ImmuniWeb

A ImmuniWeb é uma empresa de segurança cibernética que conquistou um nicho para si mesma no domínio da segurança de aplicativos móveis e da web. Ele oferece um conjunto abrangente de serviços que inclui testes de penetração, gerenciamento de superfície de ataque e monitoramento da dark web. A plataforma foi projetada para simplificar, acelerar e reduzir os custos associados a testes, proteção e conformidade de segurança de aplicativos. ImmuniWeb aproveita uma combinação única de inteligência artificial e experiência humana para fornecer soluções de monitoramento e testes de segurança precisas, confiáveis e eficientes. Os seus serviços são adaptados para satisfazer as necessidades de uma vasta gama de clientes, desde pequenas empresas a grandes empresas, ajudando-os a garantir a sua presença online, proteger dados sensíveis e cumprir os requisitos regulamentares.

O que o ImmuniWeb faz?

ImmuniWeb oferece uma abordagem holística para segurança de aplicativos móveis e web, combinando testes automatizados com análise manual especializada para garantir cobertura e precisão abrangentes. As ferramentas orientadas por IA da plataforma realizam varredura e monitoramento contínuos de aplicativos e sua infraestrutura para identificar vulnerabilidades, configurações incorretas e possíveis violações de segurança. Os recursos de gerenciamento de superfície de ataque do ImmuniWeb permitem que as organizações obtenham visibilidade de seus ativos digitais externos e avaliem sua postura de segurança. Além disso, a plataforma oferece serviços de monitoramento da dark web para detectar e alertar sobre vazamentos de dados, credenciais roubadas e outras ameaças originadas nos cantos obscuros da Internet. Ao oferecer uma integração perfeita aos pipelines de CI/CD existentes, o ImmuniWeb garante que os testes de segurança se tornem parte integrante do ciclo de vida de desenvolvimento de software, facilitando uma abordagem DevSecOps para a segurança de aplicativos.

Principais recursos do ImmuniWeb

Testes de segurança orientados por IA: ImmuniWeb emprega algoritmos avançados de inteligência artificial para automatizar o processo de identificação de vulnerabilidades em aplicativos web e móveis. Essa abordagem não apenas acelera o processo de teste, mas também aumenta sua precisão, minimizando falsos positivos.

Teste de penetração manual: Complementando seus recursos de IA, o ImmuniWeb oferece testes de penetração manuais conduzidos por profissionais de segurança experientes. Isso garante que até as vulnerabilidades mais sofisticadas e ocultas sejam descobertas, proporcionando uma avaliação de segurança completa.

Gerenciamento de superfície de ataque: a plataforma fornece visibilidade abrangente dos ativos digitais externos de uma organização, permitindo-lhes identificar e proteger serviços, aplicativos e endpoints expostos de maneira eficaz.

Monitoramento da Dark Web: ImmuniWeb monitora a dark web em busca de menções a dados confidenciais de uma organização, alertando-as sobre possíveis violações de dados ou uso indevido de suas informações, permitindo assim medidas oportunas de remediação e proteção.

Integração com pipelines de CI/CD: A plataforma integra-se perfeitamente com pipelines de integração contínua e implantação contínua (CI/CD), permitindo testes automatizados de segurança dentro do ciclo de vida de desenvolvimento de software. Isto facilita uma abordagem proativa para identificar e corrigir problemas de segurança no início do processo de desenvolvimento.

Conformidade e prontidão regulatória: O ImmuniWeb ajuda as organizações a cumprir vários padrões regulatórios, fornecendo relatórios detalhados e insights práticos sobre sua postura de segurança, facilitando o atendimento aos requisitos de conformidade e evitando penalidades.

18. Detecte

Detectify é uma solução automatizada de gerenciamento de superfície de ataque externo (EASM) que aproveita a experiência de uma comunidade global de hackers éticos. Ele foi projetado para ajudar as organizações a identificar e mitigar vulnerabilidades em sua presença online. Ao incorporar continuamente as mais recentes pesquisas de segurança em sua plataforma, o Detectify fornece insights atualizados e acionáveis, permitindo que as empresas fiquem à frente de possíveis ameaças. O serviço é sustentado por um banco de dados substancial de vulnerabilidades conhecidas, que é constantemente expandido por meio de contribuições da comunidade de hackers éticos.

O que o Detectify faz?

O Detectify conduz verificações completas da superfície de ataque externo de uma organização para detectar pontos fracos de segurança. Automatiza o processo de avaliação de vulnerabilidades, recorrendo a um vasto repositório de problemas de segurança identificados por uma rede de hackers éticos. Esta abordagem de crowdsourcing garante que a plataforma permaneça na vanguarda da detecção de vulnerabilidades, com a capacidade de identificar uma ampla gama de lacunas de segurança, incluindo vulnerabilidades de dia zero. A plataforma do Detectify foi projetada para ser fácil de usar, oferecendo insights e recomendações claras para proteger ativos online de forma eficaz.

Detectar os principais recursos

Banco de dados de vulnerabilidades crowdsourced: O banco de dados de vulnerabilidades do Detectify é enriquecido por uma comunidade de hackers éticos que contribuem com suas descobertas, garantindo uma lista abrangente e cada vez maior de possíveis problemas de segurança que a plataforma pode verificar.

Escaneamento Automatizado: a plataforma oferece recursos de verificação automatizada, permitindo verificações regulares e sistemáticas da superfície de ataque externo de uma organização para identificar vulnerabilidades sem a necessidade de supervisão manual constante.

Integração com ferramentas de desenvolvimento: O Detectify se integra a ferramentas populares de desenvolvimento e gerenciamento de projetos, como Jira, Slack, Trello, OpsGenie e Splunk, facilitando a incorporação perfeita em fluxos de trabalho DevOps e permitindo testes automatizados de segurança dentro do pipeline de CI/CD.

Monitoramento de superfície e verificação de aplicativos: A plataforma compreende dois produtos principais, Surface Monitoring e Application Scanning, cada um projetado para abordar diferentes aspectos da postura de segurança de uma organização. O Surface Monitoring mapeia e monitora a superfície de ataque externo, enquanto o Application Scanning investiga os aplicativos para identificar vulnerabilidades.

Suporte de Conformidade: O Detectify ajuda as organizações a enfrentar os desafios de conformidade, oferecendo recursos que apoiam a adesão a vários requisitos regulatórios, incluindo a Diretiva NIS2 da UE, CER e conformidade com DORA.

Perguntas frequentes sobre como verificar a segurança do site online

O que é verificar a segurança do site online?

Check Website Security Online refere-se ao processo e às ferramentas usadas para analisar e avaliar a postura de segurança de um site. Isso envolve identificar vulnerabilidades, ameaças potenciais e garantir que o site esteja protegido contra diversas formas de ataques cibernéticos, como malware, hackers e violações de dados. O objetivo é salvaguardar a integridade, confidencialidade e disponibilidade dos dados do site, garantindo uma experiência segura tanto para os proprietários do site quanto para seus usuários. Esse processo pode incluir verificação automatizada de vulnerabilidades conhecidas, testes manuais de falhas de segurança e implementação de medidas de segurança como firewalls, criptografia e práticas de codificação seguras.

Como posso garantir que meu site seja seguro?

Garantir a segurança do seu site envolve uma abordagem em várias camadas que inclui medidas preventivas e monitoramento contínuo. Comece garantindo que seu site esteja hospedado em um servidor seguro que seja atualizado regularmente e corrigido contra vulnerabilidades conhecidas. Implemente controles de acesso robustos, incluindo senhas seguras e autenticação multifatorial, para proteger contra acesso não autorizado. Use a criptografia Secure Sockets Layer (SSL) para proteger os dados em trânsito. Verifique regularmente se há vulnerabilidades em seu site usando ferramentas de segurança online confiáveis e resolva quaisquer problemas identificados imediatamente. Além disso, eduque você e qualquer administrador de site sobre as ameaças e práticas recomendadas de segurança cibernética mais recentes. Também é crucial ter um plano de resposta para possíveis incidentes de segurança, incluindo backups regulares dos dados do seu site para permitir a recuperação em caso de violação.

Quais são as ameaças comuns à segurança de sites?

Ameaças comuns à segurança de sites incluem malware, que pode ser usado para roubar dados ou assumir o controle de seu site, ataques de phishing, que enganam os usuários para que forneçam informações confidenciais, ataques de negação de serviço distribuída (DDoS), que sobrecarregam seu site com tráfego, fazendo com que é inacessível e injeção de SQL, onde os invasores manipulam o banco de dados do seu site por meio de vulnerabilidades no código do seu site. Os ataques Cross-Site Scripting (XSS), em que os invasores injetam scripts maliciosos em suas páginas da Web, também podem representar uma ameaça significativa, assim como configurações incorretas de segurança, senhas fracas e software desatualizado. A proteção contra essas ameaças requer uma estratégia de segurança abrangente que inclua atualizações regulares, fortes controles de acesso e monitoramento vigilante.

Como faço uma verificação de segurança no meu site?

Realizar uma verificação de segurança em seu site envolve várias etapas. Primeiro, use ferramentas automatizadas para verificar se há vulnerabilidades conhecidas em seu site. Essas ferramentas podem identificar problemas como software desatualizado, configurações inseguras e falhas de segurança conhecidas em aplicativos da web. Em seguida, considere realizar testes de penetração, nos quais profissionais de segurança cibernética tentam explorar vulnerabilidades em seu site de maneira controlada para identificar pontos fracos de segurança. Revise o código do seu site para conhecer as práticas recomendadas de segurança, principalmente se você tiver aplicativos desenvolvidos sob medida. Certifique-se de que seu site esteja usando HTTPS para criptografar os dados transmitidos entre o servidor e o cliente. Por fim, revise regularmente os logs de acesso em busca de atividades incomuns que possam indicar uma violação de segurança e mantenha-se informado sobre as mais recentes ameaças e tendências de segurança cibernética para adaptar suas medidas de segurança de acordo.

Conclusão

Garantir a segurança de um site é um processo contínuo que requer diligência, conscientização e implementação de medidas de segurança robustas. Ao compreender a natureza das ameaças online e como mitigá-las de forma eficaz, os proprietários de sites podem reduzir significativamente o risco de uma violação de segurança. Verificações regulares de segurança, incluindo verificações automatizadas e avaliações manuais, são cruciais para identificar vulnerabilidades antes que possam ser exploradas por invasores. Além disso, a adoção de uma abordagem proativa à segurança, como manter-se atualizado sobre as últimas tendências de segurança cibernética e educar os usuários sobre práticas online seguras, pode melhorar ainda mais a defesa de um site contra ameaças cibernéticas. Em última análise, a segurança de um site não só protege os dados e a privacidade dos seus utilizadores, mas também mantém a integridade e a reputação do próprio site.