18 Najlepiej sprawdź bezpieczeństwo witryny internetowej w Internecie

Sprawdź bezpieczeństwo witryny online

Zapewnienie bezpieczeństwa witryny internetowej jest kluczowym aspektem utrzymania obecności w Internecie. Niezależnie od tego, czy prowadzisz osobisty blog, czy dużą platformę e-commerce, nie można przecenić znaczenia ochrony witryny przed zagrożeniami cybernetycznymi. Wraz z rozwojem wyrafinowanych technik hakerskich istotne jest korzystanie z narzędzi i praktyk, które mogą skutecznie chronić zasoby cyfrowe przed nieautoryzowanym dostępem i potencjalnymi szkodami. Jeśli chcesz sprawdzić bezpieczeństwo witryny internetowej w Internecie, czytaj dalej, aby odkryć 18 najlepszych metod sprawdzania bezpieczeństwa witryny online, faktów, przypadków użycia, kluczowych funkcji i wybrać najbardziej odpowiednią dla siebie opcję kontroli bezpieczeństwa witryny internetowej.

Konieczność sprawdzenia bezpieczeństwa witryny internetowej w Internecie

Krajobraz cyfrowy jest pełen zagrożeń, które mogą zagrozić integralności stron internetowych. Cyberprzestępcy nieustannie poszukują luk w zabezpieczeniach, które można wykorzystać, dlatego właściciele witryn internetowych muszą zachować czujność. Pojedyncze naruszenie może prowadzić do znacznych strat finansowych, uszczerbku na reputacji i erozji zaufania klientów. W tym miejscu pojawia się potrzeba sprawdzenia bezpieczeństwa witryny internetowej.

Kontrole bezpieczeństwa witryny internetowej to kompleksowe oceny, które analizują różne aspekty witryny internetowej w celu zidentyfikowania potencjalnych luk w zabezpieczeniach. Kontrole te obejmują skanowanie w poszukiwaniu złośliwego oprogramowania, ocenę witryny pod kątem luk w zabezpieczeniach, takich jak wstrzykiwanie SQL lub skrypty krzyżowe (XSS), oraz upewnianie się, że witryna nie znajduje się na czarnej liście wyszukiwarek z powodu podejrzanych działań. Przeprowadzając regularne kontrole bezpieczeństwa, właściciele witryn internetowych mogą wcześnie wykryć problemy i podjąć działania naprawcze, zanim osoby atakujące będą mogły wyrządzić szkody.

Co więcej, bezpieczeństwo stron internetowych to nie tylko ochrona Twoich danych, ale także ochrona informacji Twoich użytkowników. Dzięki przepisom takim jak Ogólne rozporządzenie o ochronie danych (`RODO) narzucanie rygorystycznych przepisów dotyczących ochrony danych, brak zabezpieczenia witryny internetowej może skutkować konsekwencjami prawnymi i wysokimi karami.

Sprawdź bezpieczeństwo witryny online

Aby rozwiać te obawy, opracowano różnorodne narzędzia i usługi online, które pomagają właścicielom witryn internetowych sprawdzać i zwiększać bezpieczeństwo ich witryn. Narzędzia te mogą skanować w poszukiwaniu znanych luk, sprawdzać dostępność aktualizacji oprogramowania i monitorować trwające ataki. Niektóre oferują nawet automatyczne możliwości łatania i reagowania, redukując czas i wiedzę techniczną wymaganą do utrzymania bezpiecznej obecności w Internecie.

Konieczność sprawdzania bezpieczeństwa witryn internetowych w Internecie jest niezaprzeczalna w dzisiejszym świecie napędzanym Internetem. Aktywnie zarządzając bezpieczeństwem swojej witryny, nie tylko chronisz swoją firmę, ale także przyczyniasz się do tworzenia bezpieczniejszego ekosystemu internetowego dla wszystkich. Pamiętaj, że koszt zapobiegania jest zawsze niższy niż koszt odzyskiwania danych po naruszeniu bezpieczeństwa.

18 Najlepiej sprawdź bezpieczeństwo witryny internetowej w Internecie

- snyk

- SiteLock

- SURURI

- Qualy's

- IP przestępcze

- Quttera

- Bezpieczeństwo HostedScan

- Bezpieczeństwo JFrog

- Intruz

- UpGuard

- Atak

- Ochrona witryny

- Prawdopodobnie

- Obserwatorium

- Pentest-Narzędzia

- Skaner plików cookie w sieci Web

- ImmuniWeb

- Wykryj

Jak działa Sprawdź Bezpieczeństwo witryny online?

Sprawdź funkcje bezpieczeństwa witryny online, skanując witryny pod kątem luk w zabezpieczeniach i złośliwego oprogramowania. Kontrole te są niezbędne do identyfikacji potencjalnych zagrożeń bezpieczeństwa, które mogą zagrozić integralności i bezpieczeństwu witryny internetowej. Proces ten polega na użyciu zautomatyzowanych narzędzi, które zdalnie oceniają witrynę pod kątem problemów, takich jak nieaktualne oprogramowanie, wstrzyknięcie złośliwego kodu i inne zagrożenia bezpieczeństwa. Narzędzia te mogą szybko ocenić witrynę internetową bez konieczności instalowania jakiegokolwiek oprogramowania lub wtyczek, dzięki czemu proces jest wygodny i wydajny.

Po rozpoczęciu skanowania narzędzie sprawdza witrynę pod kątem różnych baz danych i kryteriów, w tym list zablokowanych znanych złośliwych witryn oraz sprawdza, czy oprogramowanie nie jest nieaktualne lub podatne na ataki. Skanuje również kod witryny w celu wykrycia złośliwego oprogramowania lub podejrzanych skryptów. Po zakończeniu skanowania narzędzia te często udostępniają raport zawierający szczegółowe informacje na temat ustaleń, w tym zidentyfikowane luki i zalecenia dotyczące środków zaradczych. Dzięki temu właściciele witryn internetowych mogą podejmować proaktywne kroki w celu zabezpieczenia swoich witryn, takie jak aktualizacja oprogramowania, usuwanie złośliwego kodu i wdrażanie silniejszych środków bezpieczeństwa.

Jak wybrać opcję Sprawdź bezpieczeństwo witryny online?

Wybór odpowiedniego narzędzia do sprawdzania bezpieczeństwa witryny internetowej wymaga rozważenia kilku czynników, aby zapewnić kompleksową ochronę witryny. Skuteczność narzędzia do kontroli bezpieczeństwa zależy od jego zdolności do dokładnego identyfikowania luk w zabezpieczeniach i dostarczania przydatnych informacji umożliwiających podjęcie działań zaradczych. Wybierając narzędzie, weź pod uwagę jego reputację i niezawodność. Wybieraj narzędzia, które cieszą się dobrą opinią w społeczności zajmującej się cyberbezpieczeństwem i mają udokumentowane doświadczenie w identyfikowaniu szerokiego zakresu problemów związanych z bezpieczeństwem.

Kolejnym ważnym czynnikiem jest głębokość skanowania. Narzędzie powinno być w stanie przeprowadzić zarówno powierzchowne skanowanie pod kątem typowych luk w zabezpieczeniach, jak i bardziej szczegółowe analizy, które mogą odkryć ukryte problemy w kodzie witryny internetowej lub konfiguracji serwera. Zapewnia to dokładną ocenę stanu bezpieczeństwa witryny.

Ważna jest także łatwość użycia i dostępność narzędzia. Powinien oferować przyjazny dla użytkownika interfejs, który umożliwia łatwe inicjowanie skanowania i zrozumienie generowanych raportów. Dodatkowo zastanów się, czy narzędzie zapewnia praktyczne rekomendacje dotyczące naprawienia zidentyfikowanych luk, ponieważ te wskazówki są nieocenione dla skutecznego zabezpieczenia Twojej witryny.

Na koniec rozważ częstotliwość aktualizacji narzędzia. Zagrożenia cyberbezpieczeństwa ewoluują szybko, dlatego ważne jest, aby narzędzie było regularnie aktualizowane w celu wykrywania najnowszych podatności i złośliwego oprogramowania. Często aktualizowane narzędzie może zapewnić dokładniejsze i trafniejsze oceny bezpieczeństwa, pomagając chronić Twoją witrynę przed pojawiającymi się zagrożeniami.

Podsumowując, wybierając narzędzie do sprawdzania bezpieczeństwa witryny internetowej, traktuj priorytetowo reputację, głębokość skanowania, łatwość obsługi, praktyczne zalecenia i częstotliwość aktualizacji, aby zapewnić kompleksową ochronę swojej witryny.

Sprawdź bezpieczeństwo witryny

1. snyk

Snyk to najnowocześniejsza platforma zaprojektowana w celu zwiększenia bezpieczeństwa stron internetowych poprzez dokładne skanowanie zarówno kodu, jak i infrastruktury pod kątem luk w zabezpieczeniach oraz sprawdzanie bezpieczeństwa witryn internetowych. Odpowiada na krytyczną potrzebę zarządzania lukami w aplikacjach internetowych, interaktywnych i statycznych witrynach internetowych, które są częstym celem cyberzagrożeń. Oferując prosty, trzyetapowy proces obejmujący utworzenie konta, import projektu i przeglądanie wyników skanowania, Snyk upraszcza zadanie identyfikowania i naprawiania problemów związanych z bezpieczeństwem. Takie podejście nie tylko pomaga chronić zastrzeżony kod w różnych ekosystemach internetowych, ale także automatyzuje proces stosowania niezbędnych poprawek, usprawniając w ten sposób zarządzanie lukami w zabezpieczeniach.

Co robi Snyk?

Snyk działa jako kompleksowe narzędzie bezpieczeństwa, które umożliwia programistom identyfikowanie i automatyczne naprawianie luk w zabezpieczeniach w kodzie, zależnościach, kontenerach i infrastrukturze jako kod (IaC). Obsługuje szeroką gamę języków programowania i bezproblemowo integruje się z narzędziami programistycznymi, potokami i przepływami pracy, co czyni go niezbędnym atutem w nowoczesnych praktykach DevSecOps. Oferując warstwę bezpłatną z dużymi limitami testów open source, kontenerów i IaC, Snyk udostępnia bezpieczeństwo programistom na wszystkich poziomach. Możliwość integracji z różnymi platformami kontroli źródła, rejestrami kontenerów, dostawcami usług w chmurze i narzędziami ciągłej integracji dodatkowo zwiększa jego użyteczność, czyniąc go wszechstronnym rozwiązaniem do zabezpieczania aplikacji natywnych w chmurze przez cały cykl życia oprogramowania.

Kluczowe funkcje Snyka

Automatyczne poprawki luk w zabezpieczeniach: Snyk wyróżnia się automatyzacją procesu naprawiania luk. Po zidentyfikowaniu problemu z bezpieczeństwem Snyk generuje żądanie ściągnięcia z niezbędnymi aktualizacjami i poprawkami, upraszczając proces naprawy dla programistów.

Podejście zorientowane na programistę: Platforma została zaprojektowana z myślą o programistach i integruje się bezpośrednio z IDE, repozytoriami i przepływami pracy. Dzięki temu bezpieczeństwo będzie stanowić płynną część procesu programowania, a nie refleksję.

Kompleksowa baza danych luk w zabezpieczeniach: Baza danych o lukach w zabezpieczeniach firmy Snyk to skarbnica danych wywiadowczych dotyczących bezpieczeństwa, oferująca zaawansowane informacje pomagające skutecznie usuwać luki w zabezpieczeniach zarówno oprogramowania typu open source, jak i kontenerów.

Obsługa wielu języków i struktur: Obsługując szeroką gamę ekosystemów internetowych, Snyk zapewnia obsługę popularnych języków programowania, takich jak JavaScript, Python i PHP, co czyni go wszechstronnym narzędziem dla programistów.

Możliwości integracji: Snyk oferuje szerokie opcje integracji z platformami kontroli źródła, rejestrami kontenerów, dostawcami usług w chmurze i narzędziami CI, umożliwiając płynną integrację z istniejącymi środowiskami programistycznymi i przepływami pracy.

Infrastruktura jako bezpieczeństwo kodu (IaC).: Dostrzegając zwrot w kierunku IaC, Snyk oferuje specjalistyczne możliwości skanowania, aby zapobiec błędnym konfiguracjom i zapewnić bezpieczeństwo kodu infrastruktury, jeszcze bardziej poszerzając zakres jego zastosowań.

Bezpieczeństwo typu open source: Skanując zależności typu open source pod kątem luk w zabezpieczeniach, Snyk pomaga zachować integralność zabezpieczeń aplikacji korzystających z oprogramowania typu open source, zapewniając spokój ducha zarówno programistom, jak i organizacjom.

2. SiteLock

SiteLock oferuje pakiet kompleksowych usług cyberbezpieczeństwa zaprojektowanych w celu ochrony stron internetowych przed niezliczoną liczbą zagrożeń internetowych, umożliwiając sprawdzenie bezpieczeństwa witryn internetowych. Jako rozwiązanie zabezpieczające oparte na chmurze, specjalizuje się w skanowaniu stron internetowych pod kątem złośliwego oprogramowania, luk w zabezpieczeniach i innych potencjalnych zagrożeń bezpieczeństwa. SiteLock nie tylko identyfikuje te zagrożenia, ale także udostępnia narzędzia i usługi umożliwiające ich naprawianie i zapobieganie im, zapewniając bezpieczeństwo i funkcjonalność witryn internetowych. Jej usługi są przeznaczone dla szerokiego grona użytkowników, od małych osobistych blogów po duże platformy e-commerce, co czyni ją wszechstronną opcją dla właścicieli witryn internetowych, którzy chcą zabezpieczyć swoją obecność w Internecie.

Co robi SiteLock?

SiteLock pełni funkcję czujnego zabezpieczenia witryn internetowych, stale skanując i identyfikując złośliwe oprogramowanie, luki w zabezpieczeniach i inne zagrożenia cybernetyczne. Działa poprzez codzienne skanowanie kodu witryny i bazy danych, ostrzegając właścicieli witryn o wszelkich pojawiających się problemach. W przypadku wykrycia zagrożenia SiteLock może automatycznie usunąć złośliwą zawartość, załatać luki, a nawet w razie potrzeby przywrócić witrynę z kopii zapasowych. Jego proaktywne podejście do bezpieczeństwa sieci zapewnia szybką reakcję na zagrożenia, minimalizując ryzyko uszkodzenia witryny i jej odwiedzających. Ponadto usługi SiteLock obejmują zaporę sieciową aplikacji internetowych (WAF) i sieć dostarczania treści (CDN), które współpracują w celu zwiększenia wydajności witryny i ochrony przed bardziej wyrafinowanymi cyberatakami.

Kluczowe funkcje SiteLock

Codzienne skanowanie złośliwego oprogramowania: SiteLock regularnie skanuje strony internetowe od zewnątrz, wykrywając złośliwe oprogramowanie, które może zaszkodzić witrynie lub jej odwiedzającym.

Automatyczne usuwanie złośliwego oprogramowania: Po wykryciu złośliwej zawartości SiteLock może ją automatycznie usunąć, zapewniając bezpieczeństwo witryny i jej użytkowników.

Zapora aplikacji sieci Web (WAF): ta funkcja chroni strony internetowe przed zaawansowanymi zagrożeniami cybernetycznymi, w tym dziesięcioma najważniejszymi zagrożeniami, które mogą uszkodzić witrynę.

Sieć dostarczania treści (CDN): CDN SiteLock przyspiesza szybkość witryny, co może poprawić optymalizację wyszukiwarek (SEO) i poprawić wygodę użytkownika.

Łatanie luk w zabezpieczeniach: usługa obejmuje skaner podatności, który sprawdza słabe punkty w systemie zarządzania treścią (CMS) witryny internetowej, zanim będą mogły zostać wykorzystane przez hakerów.

Kopia zapasowa witryny: SiteLock zapewnia bezpieczne rozwiązania do tworzenia kopii zapasowych stron internetowych, chroniące przed oprogramowaniem ransomware, uszkodzeniem sprzętu i błędami ludzkimi.

Pieczęć zaufania SiteLock: Witryny internetowe, które są bezpieczne i wolne od złośliwego oprogramowania, mogą wyświetlać pieczęć zaufania SiteLock, która, jak wykazano, zwiększa zaufanie i współczynniki konwersji.

Ocena wyniku ryzyka: Wykorzystując różne zmienne, SiteLock zapewnia ocenę ryzyka, aby pomóc właścicielom witryn w zrozumieniu ich luk w zabezpieczeniach i sposobach ich ograniczenia.

Wsparcie ekspertów : Dostęp do zespołu ekspertów ds. bezpieczeństwa SiteLock zapewnia wskazówki i pomoc w zarządzaniu problemami związanymi z bezpieczeństwem sieci.

3. SURURI

SUCURI to kompleksowe narzędzie online do sprawdzania bezpieczeństwa witryn internetowych, zaprojektowane w celu zwiększenia bezpieczeństwa witryn internetowych poprzez skrupulatne usługi skanowania i monitorowania. Oferuje bezpłatny skaner bezpieczeństwa witryn internetowych, który sprawdza znane złośliwe oprogramowanie, wirusy, status czarnej listy, błędy witryny, nieaktualne oprogramowanie i złośliwy kod. Chociaż zdalny skaner zapewnia szybką ocenę, SUCURI podkreśla również znaczenie pełnego skanowania witryny internetowej zarówno na poziomie klienta, jak i serwera dla dokładnej kontroli bezpieczeństwa. Usługa ta jest szczególnie cenna dla webmasterów, którzy chcą chronić swoje witryny przed potencjalnymi zagrożeniami i utrzymywać przejrzystą i bezpieczną obecność w Internecie. Podejście SUCURI do bezpieczeństwa stron internetowych jest wspierane przez zespół wysoce technicznych specjalistów ds. bezpieczeństwa rozmieszczonych na całym świecie, co gwarantuje, że narzędzie jest na bieżąco aktualizowane o najnowsze zagrożenia i rozwiązania dla cyberbezpieczeństwa.

Co robi SUCURI?

SUCURI pełni funkcję strażnika witryn internetowych, oferując pakiet usług bezpieczeństwa mających na celu wykrywanie zagrożeń internetowych i zapobieganie im. Skanuje strony internetowe pod kątem złośliwego oprogramowania, czarnych list, nieaktualnego systemu CMS, podatnych na ataki wtyczek i rozszerzeń, a także udostępnia zalecenia dotyczące bezpieczeństwa. Oprócz skanowania SUCURI aktywnie usuwa złośliwe oprogramowanie i pomaga w odzyskiwaniu zaatakowanych witryn, zapewniając webmasterom szybkie odzyskanie kontroli i przywrócenie swojej reputacji online. Zdolność narzędzia do wykrywania złośliwego kodu i lokalizacji zainfekowanych plików poprzez skanowanie kodu źródłowego zewnętrznej witryny internetowej ma kluczowe znaczenie dla utrzymania sprawnej witryny internetowej. Dodatkowo SUCURI monitoruje strony internetowe pod kątem anomalii bezpieczeństwa i problemów z konfiguracją, oferując regularne kontrole, które pomagają webmasterom wyprzedzać potencjalne naruszenia bezpieczeństwa. To proaktywne podejście do bezpieczeństwa witryn internetowych ma na celu zapewnienie właścicielom witryn spokoju ducha, wiedząc, że ich witryny są monitorowane i chronione przed zmieniającym się krajobrazem zagrożeń cybernetycznych.

Kluczowe cechy SUCURI

Usuwanie złośliwego oprogramowania i naprawa hacków: SUCURI specjalizuje się w identyfikowaniu i usuwaniu infekcji złośliwym oprogramowaniem, oferując szybką reakcję na incydenty włamań, aby zminimalizować szkody i przywrócić integralność witryny.

Monitorowanie czarnej listy: Czuwa nad reputacją witryny, sprawdzając, czy nie znajduje się ona na czarnej liście głównych organów bezpieczeństwa, zapewniając, że nie ma to negatywnego wpływu na ruch i rankingi SEO.

Wykrywanie nieaktualnego oprogramowania: SUCURI identyfikuje nieaktualny CMS, wtyczki i rozszerzenia, które są częstymi lukami w zabezpieczeniach wykorzystywanymi przez atakujących, i dostarcza zalecenia dotyczące aktualizacji w celu wzmocnienia bezpieczeństwa.

Wykrywanie anomalii bezpieczeństwa: narzędzie skanuje w poszukiwaniu nietypowych działań i problemów z konfiguracją, oferując wgląd w potencjalne zagrożenia bezpieczeństwa i sposoby ich ograniczania.

Regularne monitorowanie bezpieczeństwa: Dzięki ciągłemu nadzorowi SUCURI zapewnia, że strony internetowe są stale sprawdzane pod kątem złośliwego oprogramowania i innych zagrożeń bezpieczeństwa, zapewniając webmasterom spokój ducha.

Globalny Zespół Bezpieczeństwa: Wspierana przez zespół specjalistów ds. bezpieczeństwa na całym świecie, wiedza SUCURI w dziedzinie cyberbezpieczeństwa jest niezrównana, co gwarantuje, że narzędzie jest zawsze wyposażone w najnowsze techniki wykrywania i łagodzenia zagrożeń.

Optymalizacja szybkości witryny: Poprzez sieć dostarczania treści (CDN) SUCURI nie tylko zabezpiecza strony internetowe, ale także poprawia prędkość ich ładowania, poprawiając komfort użytkowania i SEO.

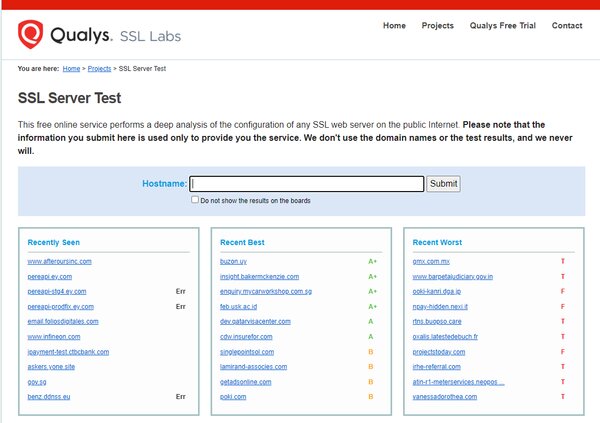

4. Qualy's

Qualys to oparte na chmurze rozwiązanie w zakresie bezpieczeństwa i zgodności, które pomaga firmom identyfikować i łagodzić luki w zabezpieczeniach w szerokiej gamie zasobów IT, w tym sprawdzać bezpieczeństwo witryn internetowych w Internecie. Zapewnia zestaw narzędzi do ciągłego monitorowania, zarządzania lukami w zabezpieczeniach, zgodności z zasadami i skanowania aplikacji internetowych, między innymi. Qualys zaprojektowano, aby pomóc organizacjom w uproszczeniu operacji związanych z bezpieczeństwem IT i obniżeniu kosztów zapewnienia zgodności poprzez dostarczanie kluczowych informacji na temat bezpieczeństwa i automatyzację różnych aspektów procesu bezpieczeństwa IT.

Co robi Qualys?

Qualys oferuje solidną platformę do zabezpieczania infrastruktury IT i aplikacji internetowych. Nieustannie skanuje i identyfikuje luki w zabezpieczeniach zasobów sieciowych, w tym serwerów, urządzeń sieciowych i punktów końcowych. Platforma jest w stanie zarządzać zarówno lukami ujawnionymi w Internecie, jak i lukami wewnętrznymi, zapewniając kompleksowy wgląd w stan bezpieczeństwa organizacji. Qualys oferuje również raportowanie zgodności, wykorzystując ogromną bazę wiedzy dostosowaną do standardów i ram branżowych. Model oprogramowania jako usługi (SaaS) umożliwia łatwy dostęp z dowolnej przeglądarki internetowej, umożliwiając organizacjom zarządzanie zagrożeniami bez problemów z zasobami i wdrażaniem związanych z tradycyjnym oprogramowaniem.

Kluczowe cechy Qualy

Zautomatyzowane indeksowanie i testowanie: Qualys Web Application Scanning (WAS) automatyzuje proces przeszukiwania i testowania niestandardowych aplikacji internetowych, zapewniając regularne testowanie, które daje spójne wyniki i ogranicza liczbę fałszywych alarmów.

Zarządzanie podatnościami: Usługa Qualys VM zapewnia natychmiastowy wgląd w potencjalne luki w systemach IT, pomagając organizacjom zabezpieczyć infrastrukturę i zachować zgodność z przepisami.

Zgodność z zasadami: Qualys Policy Compliance (PC) automatyzuje ocenę konfiguracji zabezpieczeń systemów IT, pomagając w ograniczaniu ryzyka i ciągłej zgodności z politykami wewnętrznymi i zewnętrznymi.

Ciągłe monitorowanie: Qualys Continuous Monitoring (CM) umożliwia organizacjom identyfikowanie zagrożeń i monitorowanie zmian w urządzeniach podłączonych do Internetu, zapewniając natychmiastowe powiadomienia personelowi IT w przypadku wystąpienia zmian.

Zgodność z PCI: Zgodność Qualys PCI upraszcza proces osiągania zgodności ze standardem Payment Card Industry Data Security Standard (PCI DSS), oferując ekonomiczne i wysoce zautomatyzowane rozwiązanie dla firm i sprzedawców internetowych.

Technologia agenta w chmurze: Agentów chmurowych Qualys można instalować na różnych urządzeniach, aby stale oceniać bezpieczeństwo i zgodność w czasie rzeczywistym, zapewniając dynamiczne podejście do zarządzania lukami w zabezpieczeniach.

Skalowalna platforma SaaS: Charakter platformy oparty na chmurze zapewnia skalowalność, umożliwiając rozwój Qualys wraz z potrzebami organizacji poprzez dodanie większej wydajności skanowania, analizy i raportowania.

5. IP przestępcze

Criminal IP to wyszukiwarka Cyber Threat Intelligence (CTI), która oferuje unikalne podejście do ulepszania środków cyberbezpieczeństwa zarówno dla osób fizycznych, jak i organizacji. Poprzez codzienne skanowanie otwartych portów adresów IP na całym świecie ma na celu wykrycie wszystkich urządzeń podłączonych do Internetu, identyfikując przy tym złośliwe adresy IP i domeny. Wykorzystując technologię opartą na sztucznej inteligencji, Criminal IP zapewnia kompleksową 5-stopniową ocenę ryzyka dla każdego zidentyfikowanego zagrożenia. Ta innowacyjna platforma została zaprojektowana tak, aby bezproblemowo integrować się z istniejącą infrastrukturą organizacji za pośrednictwem prostych, łatwych w użyciu interfejsów API. Te interfejsy API są w stanie blokować w czasie rzeczywistym adresy IP ocenione pod kątem ryzyka lub łącza do złośliwych domen, uniemożliwiając w ten sposób potencjalnym złośliwym użytkownikom dostęp do usług logowania. Jako wyszukiwarka internetowa, Criminal IP jest dostępna z różnych urządzeń, w tym komputerów, urządzeń mobilnych i tabletów, bez konieczności instalowania osobnego programu. Wyróżnia się oferowaniem swoich usług w formie SaaS (Software as a Service), zapewniając użytkownikom dostęp do jego funkcji z dowolnego miejsca z dostępem do Internetu.

Do czego służy kryminalna własność intelektualna?

Criminal IP służy jako kompleksowe rozwiązanie do diagnozowania i łagodzenia zagrożeń cybernetycznych. Gromadzi ogromne ilości danych wywiadowczych typu Open Source (OSINT) i nakłada na te dane algorytmy wykrywania oszustw oparte na sztucznej inteligencji i uczeniu maszynowym. Pozwala to na szybkie skanowanie sieci i identyfikację potencjalnych luk w zabezpieczeniach osobistych lub korporacyjnych zasobów cybernetycznych. Funkcjonalność Criminal IP wykracza poza zwykłe wykrywanie, umożliwia użytkownikom proaktywne monitorowanie potencjalnych wektorów ataków i wyprzedzanie złośliwych aktorów. Dostarczając szczegółowe informacje dotyczące zagrożeń za pomocą funkcji WYSZUKIWANIE i INTELIGENCJA, użytkownicy mogą znaleźć w Internecie informacje na temat szerokiej gamy szkodliwych działań, w tym adresów IP, witryn phishingowych, złośliwych łączy i innych. Co więcej, Criminal IP ułatwia zarządzanie powierzchnią ataku, pomagając menedżerom ds. bezpieczeństwa identyfikować ukryte zasoby i słabe punkty, utrzymując w ten sposób solidną postawę cybernetyczną. Jego możliwości integracyjne pozwalają na szybkie zablokowanie atakujących, co czyni go nieocenionym narzędziem do cyberbezpieczeństwa, testów penetracyjnych, analizy podatności i złośliwego oprogramowania, a także do celów dochodzeniowo-badawczych.

Kluczowe funkcje kryminalnego adresu IP

Wykrywanie i blokowanie zagrożeń w czasie rzeczywistym: Integracja API Criminal IP pozwala na wykrywanie i blokowanie potencjalnych złośliwych użytkowników w czasie rzeczywistym, zwiększając bezpieczeństwo usług logowania i innej infrastruktury krytycznej.

Kompleksowa analiza zagrożeń cybernetycznych: Wykorzystując technologię opartą na sztucznej inteligencji, Criminal IP skanuje otwarte porty adresów IP na całym świecie w celu zidentyfikowania złośliwych adresów IP i domen, zapewniając szczegółową 5-poziomową ocenę ryzyka w celu skutecznej analizy zagrożeń.

Bezproblemowa integracja: Platforma oferuje proste, łatwe w użyciu interfejsy API, które umożliwiają bezproblemową integrację z istniejącą infrastrukturą organizacji, ułatwiając blokowanie adresów IP ocenionych pod kątem ryzyka lub łączy do złośliwych domen bez zakłócania operacji.

Dostępne wszędzie: Jako usługa SaaS, Criminal IP jest dostępny z dowolnego miejsca z dostępem do Internetu, za pośrednictwem Internetu, tabletu lub urządzenia mobilnego, dzięki czemu użytkownicy mogą korzystać z jego możliwości bez konieczności instalowania osobnego programu.

Wszechstronne funkcje wyszukiwania: Criminal IP zapewnia cztery funkcje wyszukiwania — zasoby, domenę, obraz i exploit — wraz z pięcioma funkcjami wywiadowczymi, w tym eksploratorem banerów, lukami w zabezpieczeniach, statystykami, analizą elementów i mapami w celu wszechstronnego gromadzenia informacji o zagrożeniach.

Zarządzanie powierzchnią ataku: Platforma pomaga w identyfikowaniu ukrytych zasobów i luk w zabezpieczeniach w chmurach, umożliwiając menedżerom ds. bezpieczeństwa w przedsiębiorstwie utrzymanie cyberbezpieczeństwa i zapewnienie doskonałej kontroli bezpieczeństwa poprzez zarządzanie zasobami IT w czasie rzeczywistym.

6. Quttera

Quttera oferuje pakiet narzędzi zaprojektowanych w celu zapewnienia bezpieczeństwa i integralności witryny. Świadczy usługi takie jak monitorowanie i usuwanie złośliwego oprogramowania, monitorowanie czasu pracy, ochrona DDoS i zapora sieciowa aplikacji. Ponadto Quttera zawiera wśród swoich funkcji sprawdzanie listy blokowanych domen, co sprawia, że jest idealnym rozwiązaniem dla właścicieli witryn internetowych, którzy chcą zabezpieczyć swoją obecność w Internecie przed zagrożeniami cybernetycznymi.

Co robi Quttera?

Quttera specjalizuje się w wykrywaniu i łagodzeniu zagrożeń internetowych, oferując solidną platformę bezpieczeństwa stron internetowych. Jej usługi obejmują skanowanie i usuwanie złośliwego oprogramowania, zapewnianie zapory sieciowej dla aplikacji internetowych oraz zapewnianie ochrony DDoS. Możliwości Quttera obejmują monitorowanie zarówno po stronie serwera, jak i po stronie klienta, zapewniając kompleksową ochronę przed potencjalnymi atakami. Skaner złośliwego oprogramowania platformy został wzbogacony o szczegółowy system raportowania, umożliwiający użytkownikom skuteczne lokalizowanie i eliminowanie luk.

Kluczowe funkcje Quttery

Skanowanie i usuwanie złośliwego oprogramowania: Podstawowa funkcjonalność Quttera polega na możliwości skanowania i eliminowania złośliwego oprogramowania ze stron internetowych. Obejmuje to wykrywanie znanych i nieznanych zagrożeń, dzięki czemu nawet najbardziej wyrafinowane ataki mogą zostać zidentyfikowane i zneutralizowane.

Zapora aplikacji sieci Web (WAF): WAF służy jako bariera między witryną internetową a Internetem, blokując złośliwy ruch i zapobiegając nieautoryzowanemu dostępowi do danych i zasobów witryny.

Ochrona DDoS: Quttera zapewnia środki zabezpieczające strony internetowe przed atakami typu Distributed Denial of Service, które mogą przeciążyć witrynę ruchem i sprawić, że stanie się ona niedostępna.

Monitorowanie czasu pracy: Platforma monitoruje strony internetowe, aby zapewnić ich dostępność dla użytkowników, ostrzegając właścicieli witryn w przypadku przestojów.

Sprawdzenie listy blokowanych domen: Quttera sprawdza, czy witryna internetowa nie została umieszczona na czarnej liście wyszukiwarek lub innych instytucji internetowych, co może znacząco wpłynąć na reputację witryny i rankingi w wyszukiwarkach.

Automatyczne i ręczne usuwanie złośliwego oprogramowania: Oprócz zautomatyzowanych procesów Quttera oferuje usługi ręcznego usuwania złośliwego oprogramowania, zapewniając dokładne oczyszczenie wszelkich zainfekowanych witryn.

Usunięcie czarnej listy: Jeśli witryna internetowa znajduje się na czarnej liście, Quttera pomaga w procesie usuwania, pomagając przywrócić jej pozycję w wyszukiwarkach i innych usługach.

Ciągłe skanowanie po stronie serwera: Skanowanie po stronie serwera Quttera gwarantuje, że zaplecze witryny internetowej jest stale monitorowane pod kątem złośliwego oprogramowania i innych zagrożeń bezpieczeństwa.

7. Bezpieczeństwo HostedScan

HostedScan Security to wszechstronna platforma cyberbezpieczeństwa zaprojektowana w celu usprawnienia procesu skanowania podatności i zarządzania ryzykiem. Oferuje zestaw narzędzi, które współpracują, aby zapewnić ciągłe, zautomatyzowane możliwości skanowania przy użyciu zaufanych narzędzi typu open source, takich jak OpenVAS, Zap i Nmap. Platforma jest dostosowana do potrzeb firm każdej wielkości, od startupów po przedsiębiorstwa, a także dostawców usług zarządzanych (MSP) i dostawców usług zarządzanych zabezpieczeń (MSSP). HostedScan Security szczyci się możliwością przedstawienia kompleksowego obrazu narażenia firmy na ryzyko cybernetyczne poprzez intuicyjne pulpity nawigacyjne, alerty i szczegółowe raporty, co czyni go zaufanym wyborem dla ponad 10,000 XNUMX firm.

Co robi HostedScan Security?

HostedScan Security zapewnia niezawodne rozwiązanie do skanowania pod kątem luk w zabezpieczeniach, które stale monitoruje serwery, urządzenia, strony internetowe i aplikacje internetowe pod kątem słabych punktów bezpieczeństwa. Automatyzuje wykrywanie luk w zabezpieczeniach i zapewnia alerty w czasie rzeczywistym, aby zapewnić, że bezpieczeństwo pozostaje najwyższym priorytetem. Platforma obsługuje uwierzytelnione skany, umożliwiając głębszą analizę aplikacji internetowych poprzez dostęp do obszarów wymagających danych logowania. Dzięki HostedScan Security użytkownicy mogą również korzystać z funkcji zgodności z zabezpieczeniami innych firm, dostosowanych do wymagań różnych standardów, takich jak ISO i SOC. Usługa została zaprojektowana tak, aby była nieinwazyjna, a skanowanie odbywało się zewnętrznie, aby zminimalizować wpływ na sieć, a także zapewniała duże zaangażowanie w bezpieczeństwo danych i prywatność.

Kluczowe funkcje zabezpieczeń HostedScan

Scentralizowane zarządzanie ryzykiem: HostedScan Security umożliwia użytkownikom szybkie ustalanie priorytetów luk w zabezpieczeniach i generowanie zwięzłych raportów dla interesariuszy, usprawniając proces podejmowania decyzji dotyczących zagrożeń cyberbezpieczeństwa.

Monitorowanie powierzchni ataku: Platforma umożliwia bezproblemowy import domen, adresów IP i kont w chmurze, zapewniając jasny przegląd potencjalnych luk w infrastrukturze cyfrowej.

Rozwiązania szyte na miarę dla MSP: HostedScan Security oferuje skalowalne i niedrogie rozwiązania do skanowania podatności na ataki, zaprojektowane specjalnie dla MSP i MSSP, ułatwiając lepszą obsługę ich klientów.

Zewnętrzne skanowanie pod kątem luk: Firmy mogą chronić swoje operacje za pomocą zewnętrznych skanów podatności, które identyfikują i zgłaszają potencjalne luki w zabezpieczeniach ich publicznie dostępnych zasobów cyfrowych.

Zgodność z wymogami bezpieczeństwa stron trzecich: Platforma pomaga w zarządzaniu zgodnością z różnymi standardami pod kątem luk w zabezpieczeniach, zapewniając, że firmy spełniają niezbędne wymagania regulacyjne.

Wewnętrzne skanowanie sieci: HostedScan Security zapewnia również możliwość bezpiecznego skanowania sieci prywatnych i LAN, pomagając chronić systemy wewnętrzne przed potencjalnymi zagrożeniami.

Niestandardowy silnik raportowania: Użytkownicy mogą generować dopracowane, markowe raporty, które są kompleksowe i łatwe do zrozumienia, odpowiednie dla kadry kierowniczej, klientów lub audytorów.

Uwierzytelnione skanowanie aplikacji internetowych: Usługa obejmuje uwierzytelnione skanowanie, które umożliwia dostęp i ocenę sekcji aplikacji internetowych, które są dostępne tylko dla zalogowanych użytkowników, co zapewnia dokładniejszą ocenę bezpieczeństwa.

8. Bezpieczeństwo JFrog

JFrog Security to pakiet internetowy służący do sprawdzania bezpieczeństwa stron internetowych, zaprojektowany w celu zwiększenia poziomu bezpieczeństwa procesów tworzenia i wdrażania oprogramowania. Bezproblemowo integruje się z platformą JFrog, oferując solidne rozwiązanie do identyfikowania i łagodzenia luk w artefaktach, a także do wykrywania innych krytycznych zagrożeń, takich jak wycieki sekretów, błędna konfiguracja usług, niewłaściwe użycie bibliotek i problemy z bezpieczeństwem infrastruktury jako kodu (IaC). To narzędzie jest dostosowane zarówno do środowisk chmurowych, jak i środowisk hostowanych samodzielnie, zapewniając elastyczność i skalowalność firmom każdej wielkości. Zapewniając głęboką analizę kontekstową, JFrog Security umożliwia zespołom zrozumienie rzeczywistego wpływu ustaleń dotyczących bezpieczeństwa, ułatwiając podejmowanie świadomych decyzji w oparciu o priorytety. Ponadto oferuje praktyczne porady dotyczące środków zaradczych i łagodzących, usprawniające proces programowania i skracające czas rozwiązania.

Co robi JFrog Security?

JFrog Security pełni rolę strażnika w cyklu życia oprogramowania, koncentrując się na wczesnym wykrywaniu i rozwiązywaniu luk w zabezpieczeniach oraz zagrożeń. Skanuje i analizuje artefakty pod kątem luk w zabezpieczeniach, ujawnionych tajemnic i innych potencjalnych zagrożeń bezpieczeństwa, oferując kompleksowy wgląd w stan bezpieczeństwa komponentów oprogramowania. Wykorzystując głęboką analizę kontekstową, nie tylko identyfikuje problemy, ale także ocenia ich potencjalny wpływ na projekt, umożliwiając zespołom ustalanie priorytetów rozwiązań w oparciu o rzeczywiste ryzyko. Co więcej, JFrog Security zapewnia szczegółowe wskazówki dotyczące środków zaradczych, pomagając programistom skutecznie usuwać luki w zabezpieczeniach. Integracja z platformą JFrog oznacza, że obsługuje zarówno środowiska chmurowe, jak i hostowane samodzielnie, co czyni go wszechstronnym narzędziem do zabezpieczania oprogramowania na różnych etapach rozwoju i wdrażania.

Kluczowe funkcje bezpieczeństwa JFrog

Kompleksowe skanowanie podatności: JFrog Security dokładnie skanuje artefakty oprogramowania w poszukiwaniu luk, wykorzystując obszerną bazę danych znanych problemów, aby zapewnić dokładne wykrycie.

Wykrywanie ujawnionych tajemnic: Identyfikuje i ostrzega o przypadkach, w których poufne informacje, takie jak hasła lub klucze API, mogły zostać przypadkowo ujawnione w bazie kodu.

Identyfikacja błędnej konfiguracji usługi: Analizując konfigurację usług, JFrog Security pomaga wskazać błędne konfiguracje, które mogą prowadzić do naruszeń bezpieczeństwa.

Analiza niewłaściwego korzystania z bibliotek: Ta funkcja analizuje wykorzystanie w projekcie bibliotek innych firm, identyfikując niewłaściwe lub ryzykowne użycie, które może zagrozić bezpieczeństwu.

Infrastruktura jako bezpieczeństwo kodu (IaC).: JFrog Security rozszerza swoje środki ochronne na IaC, identyfikując potencjalne problemy bezpieczeństwa w procesie udostępniania infrastruktury.

Głęboka analiza kontekstowa: Oprócz zwykłego wykrywania zapewnia głębokie kontekstowe zrozumienie luk w zabezpieczeniach, oceniając ich wpływ w świecie rzeczywistym, aby pomóc w ustaleniu priorytetów.

Praktyczne porady dotyczące środków zaradczych: Aby ułatwić szybkie rozwiązanie, oferuje konkretne strategie zaradcze i łagodzące, dostosowane do konkretnych zidentyfikowanych problemów.

Elastyczność i skalowalność: Zaprojektowany do obsługi środowisk chmurowych i hostowanych samodzielnie, JFrog Security dostosowuje się do potrzeb firm każdej wielkości, zapewniając kompleksową ochronę niezależnie od modelu wdrożenia.

9. Intruz

Intruder to platforma internetowa służąca do sprawdzania bezpieczeństwa stron internetowych, zaprojektowana w celu uproszczenia złożonego krajobrazu cyberbezpieczeństwa. Oferuje pakiet narzędzi, które umożliwiają firmom skuteczne zarządzanie słabymi punktami, zapewniając bezpieczeństwo ich zasobów cyfrowych przed potencjalnymi zagrożeniami. Koncentrując się na łatwości obsługi i wydajności, Intruder jest dostosowany do potrzeb firm każdej wielkości, zapewniając im możliwości identyfikowania, ustalania priorytetów i eliminowania luk w zabezpieczeniach. Oferując ciągłe monitorowanie i automatyczne skanowanie, Intruder pomaga firmom wyprzedzać pojawiające się zagrożenia, co czyni go cennym narzędziem do utrzymywania solidnych protokołów bezpieczeństwa.

Co robi Intruz?

Intruz pełni rolę proaktywnego strażnika w świecie cyfrowym, stale skanując i monitorując sieci pod kątem luk w zabezpieczeniach. Automatyzuje proces skanowania podatności na zagrożenia w infrastrukturze, aplikacjach internetowych i interfejsach API, zapewniając szybką identyfikację wszelkich potencjalnych luk w zabezpieczeniach. Dzięki priorytetyzacji luk w zabezpieczeniach na podstawie ich wagi i potencjalnego wpływu Intruder umożliwia organizacjom skupienie wysiłków zaradczych tam, gdzie są one najważniejsze. To nie tylko usprawnia proces zarządzania podatnościami, ale także znacząco zmniejsza ryzyko narażenia na cyberzagrożenia. Dzięki Intruderowi firmy mogą uzyskać kompleksowy wgląd w swój stan bezpieczeństwa, co pozwala im podejmować świadome decyzje i podejmować w odpowiednim czasie działania w celu ochrony swoich zasobów cyfrowych.

Kluczowe cechy intruza

Zautomatyzowane skanowanie luk w zabezpieczeniach: Intruder automatyzuje skanowanie sieci, aplikacji internetowych i interfejsów API, identyfikując luki, które mogą zostać wykorzystane przez osoby atakujące. Dzięki tej funkcji firmy mogą stale monitorować swoje środowisko cyfrowe pod kątem potencjalnych zagrożeń, bez konieczności ręcznej interwencji.

Priorytetyzacja luk w zabezpieczeniach: Intruz ocenia wagę wykrytych luk w zabezpieczeniach, nadając im priorytet, aby pomóc firmom skoncentrować się w pierwszej kolejności na naprawieniu najbardziej krytycznych problemów. Takie podejście usprawnia proces zaradczy, zapewniając efektywną alokację zasobów w celu ograniczenia najwyższego ryzyka.

Ciągłe monitorowanie: Platforma oferuje ciągłe monitorowanie obwodu sieci, automatycznie inicjując skanowanie w przypadku wykrycia zmian lub pojawienia się nowych zagrożeń. Ta funkcja zapewnia firmom wgląd w stan zabezpieczeń w czasie rzeczywistym, umożliwiając im szybką reakcję na potencjalne luki w zabezpieczeniach.

Integracja z popularnymi narzędziami: Intruder obsługuje integrację z powszechnie używanymi narzędziami, takimi jak Slack, Jira i Datadog. Pozwala to na bezproblemową komunikację i koordynację w obrębie zespołów, ułatwiając efektywne zarządzanie kwestiami bezpieczeństwa i usprawniając ogólny przepływ pracy.

Raportowanie zgodności: Platforma generuje raporty gotowe do audytu, które jasno przedstawiają stan bezpieczeństwa organizacji. Raporty te mają na celu spełnienie wymagań różnych standardów zgodności, ułatwiając firmom wykazanie swojego zaangażowania w cyberbezpieczeństwo audytorom, interesariuszom i klientom.

Przydatne wyniki: Intruder zapewnia zwięzłe i przydatne wyniki, odfiltrowując szumy w celu uwydatnienia najistotniejszych problemów związanych z bezpieczeństwem. Dzięki temu firmy mogą szybko zrozumieć swoje słabe punkty i podjąć zdecydowane działania w celu ich usunięcia, poprawiając ogólny stan bezpieczeństwa.

10. UpGuard

UpGuard to platforma cyberbezpieczeństwa zaprojektowana, aby sprostać wieloaspektowym wyzwaniom bezpieczeństwa cyfrowego w dzisiejszym połączonym świecie. Oferuje zestaw narzędzi mających na celu ochronę wrażliwych danych przed przypadkowym lub zamierzonym ujawnieniem. Skanując codziennie miliardy zasobów cyfrowych i tysiące wektorów, UpGuard zapewnia zaawansowane możliwości, takie jak wykrywanie wycieków danych, skanowanie podatności na zagrożenia i wykrywanie naruszeń tożsamości. Jej platforma jest dostosowana dla firm świadomych danych, które chcą zapobiegać naruszeniom danych przez osoby trzecie, stale monitorować swoich dostawców i precyzyjnie rozumieć powierzchnię ataku. Podejście UpGuard łączy w sobie skrupulatny projekt z niezrównaną funkcjonalnością, umożliwiając organizacjom bezpieczne i wydajne skalowanie. Platformie zaufały setki najbardziej świadomych danych firm na świecie, co podkreśla jej skuteczność w zabezpieczaniu wrażliwych informacji.

Co robi UpGuard?

UpGuard pełni funkcję strażnika w sferze cyfrowej, oferując firmom solidny mechanizm obrony przed stale ewoluującymi zagrożeniami cyberświata. Osiąga to poprzez zintegrowaną platformę ryzyka, która łączy oceny bezpieczeństwa stron trzecich, kwestionariusze oceny bezpieczeństwa i możliwości analizy zagrożeń. Ten kompleksowy obraz powierzchni ryzyka firmy umożliwia skuteczniejsze zarządzanie ryzykiem cyberbezpieczeństwa. Platforma UpGuard nie służy tylko do identyfikowania zagrożeń, ale także do dostarczania praktycznych spostrzeżeń, które firmy mogą wykorzystać do wzmocnienia swoich zabezpieczeń. Pomaga firmom zarządzać zewnętrzną powierzchnią ataku, zapobiegać naruszeniom danych i zapewniać bezpieczeństwo sieci dostawców. Automatyzując klasyfikację dostawców i stale ich monitorując, UpGuard pozwala firmom skoncentrować się na tym, co najważniejsze, zapewniając ochronę ich zasobów cyfrowych przed potencjalnymi zagrożeniami.

Kluczowe funkcje UpGuard

Zarządzanie ryzykiem stron trzecich: Ta funkcja zapewnia scentralizowany pulpit nawigacyjny do ocen ryzyka przeprowadzanych przez strony trzecie, oferując jedno źródło prawdy dla przepływów pracy związanych z oceną ryzyka, komunikacji z dostawcami i aktualizacji w czasie rzeczywistym stanu bezpieczeństwa firmy.

Zarządzanie powierzchnią ataku: Narzędzie BreachSight firmy UpGuard pomaga firmom zarządzać zewnętrzną powierzchnią ataku poprzez szybkie reagowanie na pojawiające się zagrożenia bezpieczeństwa i zapewnianie, że są w stanie utrzymać silną obronę przed potencjalnymi naruszeniami.

Ciągłe monitorowanie: UpGuard oferuje ciągłe monitorowanie i alerty w czasie rzeczywistym, zapewniając firmom pewność i spokój ducha, że ich środowisko cyfrowe jest stale monitorowane pod kątem jakichkolwiek oznak podatności lub naruszeń.

11. Atak

Attaxion to zaawansowana platforma zaprojektowana w celu poprawy poziomu bezpieczeństwa organizacji poprzez oferowanie kompleksowych rozwiązań do zarządzania powierzchnią ataku. Koncentrując się na pokryciu zasobów i przydatnej inteligencji, Attaxion zapewnia firmom ochronę przed szeroką gamą zagrożeń cybernetycznych. Jego możliwości obejmują odkrywanie zasobów, które mogły być wcześniej nieznane, ciągłe identyfikowanie nowych zasobów i problemów z bezpieczeństwem oraz zapewnianie kontekstu pomagającego w ustalaniu priorytetów i naprawianiu luk w zabezpieczeniach. Platforma ta obsługuje różnorodne branże, w tym opiekę zdrowotną, rozrywkę i instytucje rządowe, zapewniając ochronę wrażliwych danych i infrastruktury krytycznej przed trwałymi zagrożeniami.

Co robi ataksja?

Attaxion działa jako platforma do zarządzania powierzchnią ataku zewnętrznego (EASM), zapewniając niezrównany zasięg wykrywania zasobów. Umożliwia to organizacjom mapowanie w czasie rzeczywistym całych zewnętrznych powierzchni ataków, co zapewnia krytyczną przewagę w wykrywaniu luk i zarządzaniu nimi. Dostarczając kompletny i aktualny katalog wszystkich zasobów zewnętrznych, Attaxion umożliwia zespołom ds. bezpieczeństwa, nawet tym o ograniczonej liczbie personelu, skuteczne przeglądanie, ocenianie i eliminowanie luk w zabezpieczeniach z centralnej lokalizacji. Dzięki ciągłemu wykrywaniu nowych zasobów i luk w zabezpieczeniach organizacje mogą proaktywnie zarządzać swoim stanem bezpieczeństwa, zmniejszając ryzyko naruszenia danych, ataków oprogramowania typu ransomware i innych zagrożeń cybernetycznych.

Kluczowe cechy ataku

Szeroki, ale znaczący zakres wykrywania zasobów: Attaxion specjalizuje się w mapowaniu całej zewnętrznej powierzchni ataku organizacji w czasie rzeczywistym, zapewniając, że żaden zasób nie pozostanie niezauważony. Ta funkcja jest kluczowa dla pełnego zrozumienia potencjalnych luk i zagrożeń.

Ciągłe wykrywanie nowych zasobów i luk w zabezpieczeniach: Zdolność platformy do ciągłego identyfikowania nowych zasobów i problemów z bezpieczeństwem w miarę ich pojawiania się pomaga organizacjom wyprzedzać potencjalne zagrożenia. Ta ciągła czujność jest kluczem do proaktywnego zarządzania bezpieczeństwem.

Przydatna analiza służąca ustalaniu priorytetów podatności na zagrożenia: Attaxion zapewnia szczegółowy kontekst dla każdej zidentyfikowanej luki w zabezpieczeniach, umożliwiając zespołom ds. bezpieczeństwa ustalanie priorytetów działań naprawczych w oparciu o wagę, możliwość wykorzystania i potencjalny wpływ. To strategiczne podejście zapewnia efektywną alokację zasobów, aby w pierwszej kolejności zająć się najbardziej krytycznymi kwestiami.

Bezproblemowa integracja z popularnymi platformami komunikacyjnymi: Zautomatyzowane przepływy pracy platformy są zaprojektowane tak, aby płynnie integrować się z powszechnie używanymi narzędziami komunikacyjnymi, ułatwiając efektywną współpracę między członkami zespołu i usprawniając proces korygowania.

Zróżnicowane zastosowanie w branży: Rozwiązania Attaxion są dostosowane do specyficznych potrzeb bezpieczeństwa różnych sektorów, w tym usług finansowych, opieki zdrowotnej i rządu. Ta wszechstronność gwarantuje, że organizacje z różnych branż mogą skutecznie zarządzać zewnętrznymi obszarami ataków i chronić się przed zagrożeniami cybernetycznymi.

12. Ochrona witryny

SiteGuarding to dostawca usług bezpieczeństwa zajmujący się ochroną stron internetowych przed niezliczoną liczbą zagrożeń online, w tym złośliwym oprogramowaniem, próbami włamań i problemami z czarnymi listami. Koncentrując się na dostarczaniu solidnych rozwiązań bezpieczeństwa, SiteGuarding oferuje szereg usług, takich jak codzienne skanowanie i analiza witryn internetowych, monitorowanie 24 godziny na dobę, 7 dni w tygodniu, ochrona zapory sieciowej i bezpieczne kopie zapasowe. Ich podejście ma na celu nie tylko wykrywanie i naprawianie naruszeń bezpieczeństwa, ale także zapobieganie im, zapewniając, że strony internetowe pozostaną dostępne, bezpieczne i wiarygodne dla odwiedzających. Stawiając na pierwszym miejscu bezpieczeństwo zasobów cyfrowych, SiteGuarding ma na celu ochronę firm przed potencjalną utratą reputacji i odwiedzających, która może wynikać z naruszenia bezpieczeństwa.

Co robi SiteGuarding?

SiteGuarding zapewnia wielowarstwowe rozwiązanie bezpieczeństwa, którego celem jest ochrona stron internetowych przed różnymi zagrożeniami internetowymi. Ich usługi obejmują codzienne skanowanie plików i katalogów witryn internetowych w celu wykrycia wszelkich nieautoryzowanych zmian, złośliwego oprogramowania lub instalacji backdoorów. Oprócz skanowania i monitorowania po stronie serwera, SiteGuarding oferuje usługi usuwania złośliwego oprogramowania, zapewniając natychmiastową eliminację wszelkich wykrytych zagrożeń. Ich pakiet bezpieczeństwa obejmuje zaporę sieciową blokującą exploity hakerskie i złośliwy ruch, a także ciągłe monitorowanie wszelkich podejrzanych działań. SiteGuarding pomaga również w aktualizowaniu oprogramowania witryny internetowej, aby wyeliminować potencjalne luki w zabezpieczeniach. Dzięki dedykowanemu zespołowi ekspertów ds. bezpieczeństwa dostępnych 24 godziny na dobę, 7 dni w tygodniu, oferują natychmiastową reakcję i środki zaradcze w celu zabezpieczenia stron internetowych przed obecnymi i pojawiającymi się zagrożeniami cybernetycznymi, zapewniając stabilność i integralność platform internetowych.

Kluczowe funkcje SiteGuarding

Tarcza antywirusowa witryny internetowej: ta funkcja działa jak bariera ochronna, codziennie skanując i analizując strony internetowe pod kątem złośliwego oprogramowania i innych złośliwych zagrożeń, aby zapewnić ich czystość i bezpieczeństwo.

Monitorowanie 24x7: Zespół SiteGuarding monitoruje strony internetowe przez całą dobę, zapewniając pewność, że wszelkie problemy związane z bezpieczeństwem zostaną natychmiast wykryte i rozwiązane.

Zapora sieciowa: kluczowa warstwa obrony, która chroni strony internetowe przed atakami hakerów, blokując złośliwy ruch i zapobiegając nieautoryzowanemu dostępowi.

Czyste i bezpieczne kopie zapasowe witryny internetowej: W przypadku naruszenia bezpieczeństwa posiadanie bezpiecznych kopii zapasowych gwarantuje przywrócenie witryny internetowej do ostatniego znanego dobrego stanu, minimalizując przestoje i utratę danych.

Monitorowanie czarnej listy wyszukiwarek: ta funkcja pomaga szybko zidentyfikować, czy dana witryna internetowa została umieszczona na czarnej liście wyszukiwarek ze względu na złośliwe oprogramowanie, umożliwiając szybkie podjęcie działań w celu przywrócenia reputacji witryny.

Codzienne skanowanie plików i monitorowanie zmian w plikach: Śledząc modyfikacje plików, SiteGuarding może wykryć nieautoryzowane zmiany lub uzupełnienia, co jest częstą oznaką naruszenia bezpieczeństwa.

Dostęp do inżynierów w celu naprawienia luk: SiteGuarding zapewnia bezpośredni dostęp do ekspertów ds. bezpieczeństwa, którzy mogą wyeliminować luki w zabezpieczeniach, zapewniając, że strony internetowe są wzmocnione przed potencjalnymi atakami.

Alerty bezpieczeństwa: Powiadomienia w czasie rzeczywistym o zagrożeniach bezpieczeństwa umożliwiają właścicielom witryn podjęcie natychmiastowych działań, poprawiając ogólny stan bezpieczeństwa ich witryn.

13. Prawdopodobnie

Probely to zautomatyzowany skaner aplikacji internetowych i podatności API zaprojektowany z myślą o programistach, zespołach ds. bezpieczeństwa, DevOps, specjalistach ds. zgodności i firmach SaaS. Działa jako wirtualny specjalista ds. bezpieczeństwa, szybko identyfikując luki i dostarczając szczegółowe instrukcje, jak je naprawić. Narzędzie to szczególnie dobrze radzi sobie z wyjątkowymi wyzwaniami związanymi z zabezpieczaniem aplikacji jednostronicowych (SPA), które do skutecznego testowania bezpieczeństwa wymagają czegoś więcej niż tylko tradycyjnych technik indeksowania i pająkowania. Skaner Probely nie tylko ujawnia luki w zabezpieczeniach, ale także bezproblemowo integruje się z procesami programistycznymi i operacyjnymi, promując proaktywne podejście do bezpieczeństwa aplikacji internetowych i API.

Co robi Probely?

Prawdopodobnie ułatwia identyfikację i naprawę luk w zabezpieczeniach aplikacji internetowych i interfejsów API. Został zaprojektowany tak, aby integrować się z cyklem życia oprogramowania, umożliwiając ciągłe i zautomatyzowane testowanie bezpieczeństwa, które jest zgodne ze zwinnymi praktykami programistycznymi. Skaner zapewnia precyzyjne wskazówki dotyczące usuwania luk w zabezpieczeniach, zapewnia zgodność z różnymi przepisami, takimi jak RODO i PCI-DSS, a także oferuje w pełni funkcjonalny interfejs API umożliwiający głębszą integrację. Podejście Probely gwarantuje, że testowanie bezpieczeństwa nie będzie wąskim gardłem, ale usprawnioną częścią procesu rozwoju, pomagając organizacjom w utrzymaniu bezpiecznych i zgodnych aplikacji internetowych i interfejsów API.

Prawdopodobnie kluczowe funkcje

Automatyczne skanowanie: Prawdopodobnie automatyzuje proces wyszukiwania luk w aplikacjach internetowych i interfejsach API, skanując w poszukiwaniu ponad 5000 typów problemów związanych z bezpieczeństwem. Ta automatyzacja pomaga zespołom wyprzedzać potencjalne zagrożenia bez ręcznej interwencji.

Pomoc w zakresie zgodności: Narzędzie pomaga w spełnieniu wymogów zgodności z przepisami, takimi jak RODO i PCI-DSS, udostępniając raporty i listy kontrolne w celu zapewnienia, że aplikacje internetowe spełniają niezbędne standardy bezpieczeństwa.

Możliwości integracji: Dzięki funkcjom takim jak synchronizacja Jira, wtyczka Jenkins i niezawodne API, Probely można zintegrować z istniejącymi przepływami pracy związanymi z rozwojem i zarządzaniem projektami, dzięki czemu testowanie bezpieczeństwa staje się częścią ciągłych procesów integracji i dostarczania.

Wytyczne dotyczące środków zaradczych: Do każdej zidentyfikowanej luki dołączone są szczegółowe instrukcje i fragmenty kodu dostosowane do używanych technologii, umożliwiające programistom zrozumienie i skuteczne naprawienie problemów.

Wsparcie dla nowoczesnych praktyk internetowych: Probely oferuje specjalistyczne wsparcie dla aplikacji jednostronicowych i bezpieczeństwa API, zapewniając, że nawet najnowocześniejsze aplikacje internetowe mogą zostać dokładnie przetestowane pod kątem luk.

Zarządzanie zespołami i rolami: Platforma umożliwia tworzenie wielu zespołów o różnych rolach i uprawnieniach, co ułatwia zarządzanie testami bezpieczeństwa w różnych grupach w organizacji.

Prywatność i bezpieczeństwo: Prawdopodobnie kładzie nacisk na silne praktyki bezpieczeństwa, w tym wykorzystanie TLS, uwierzytelnianie dwuskładnikowe i działanie na wzmocnionych kontenerach Docker, aby zapewnić bezpieczeństwo samej platformy skanującej.

14. Obserwatorium

Obserwatorium Mozilli to kompleksowe narzędzie zaprojektowane, aby pomóc programistom, administratorom systemów i specjalistom ds. bezpieczeństwa w zwiększaniu bezpieczeństwa ich witryn internetowych. Osiąga to poprzez skanowanie stron internetowych i dostarczanie przydatnych informacji zwrotnych na temat sposobu ich skonfigurowania pod kątem optymalnego bezpieczeństwa. Platforma odegrała kluczową rolę w analizie i późniejszym ulepszeniu ponad 240,000 XNUMX stron internetowych, oferując przyjazny dla użytkownika interfejs, za pomocą którego można łatwo przesłać witrynę do skanowania i otrzymać szczegółowy raport na temat jej stanu bezpieczeństwa.

Czym zajmuje się Obserwatorium?

Obserwatorium przeprowadza różnorodne kontrole w celu oceny zabezpieczeń witryny internetowej. Kontroluje wdrażanie nagłówków bezpieczeństwa, plików cookie, zasad współdzielenia zasobów między źródłami (CORS) i innych krytycznych środków bezpieczeństwa. Narzędzie udostępnia ocenę liczbową i literową odzwierciedlającą stan bezpieczeństwa witryny, pomagając użytkownikom zrozumieć skuteczność ich bieżących konfiguracji. Zawiera także zalecenia dotyczące ulepszeń, takich jak egzekwowanie protokołu HTTPS poprzez HTTP Strict Transport Security (HSTS) i zapobieganie atakom typu clickjacking za pomocą opcji X-Frame. Celem Obserwatorium jest uczynienie Internetu bezpieczniejszym miejscem, wskazując właścicielom witryn najlepsze praktyki bezpieczeństwa i pomagając im unikać typowych pułapek.

Kluczowe funkcje obserwatorium

Skanowanie HTTP/S: Funkcja skanowania HTTP/S Obserwatorium ocenia nagłówki i konfigurację zabezpieczeń witryny internetowej, dostarczając wynik na podstawie zgodności witryny z zalecanymi praktykami bezpieczeństwa.

Obserwatorium TLS: ta funkcja ocenia siłę i konfigurację protokołu Transport Layer Security (TLS) witryny internetowej, zapewniając, że komunikacja między przeglądarką użytkownika a witryną jest szyfrowana i bezpieczna.

Obserwatorium SSH: Obserwatorium zawiera także narzędzie do skanowania SSH, które sprawdza bezpieczeństwo konfiguracji SSH (Secure Shell), co jest kluczowe dla bezpiecznego zdalnego dostępu do serwera.

Testy stron trzecich: Aby zapewnić wszechstronną analizę bezpieczeństwa, Obserwatorium integruje się z innymi narzędziami do testowania bezpieczeństwa, oferując szerszą ocenę krajobrazu bezpieczeństwa witryny internetowej.

Polityka bezpieczeństwa treści (CSP): Obserwatorium sprawdza obecność i skuteczność CSP, co pomaga zapobiegać różnym typom ataków, w tym atakom typu cross-site scripting (XSS) i atakom polegającym na wstrzykiwaniu danych.

Integralność podzasobów (SRI): Narzędzie weryfikuje użycie SRI, co gwarantuje, że zasoby hostowane na serwerach stron trzecich nie zostały naruszone.

Testy przekierowań: Sprawdza, czy witryna poprawnie przekierowuje z HTTP na HTTPS, co jest niezbędne do prawidłowego zastosowania HSTS.

Opcje X-Frame: Obserwatorium ocenia użycie opcji X-Frame-Options lub dyrektywy o przodkach ramek w celu ochrony przed atakami typu clickjacking.

X-XSS-Ochrona: Narzędzie sprawdza implementację zasad CSP, które blokują wykonywanie wbudowanego kodu JavaScript, co może złagodzić ataki XSS.

15. Pentest-Narzędzia

Pentest-Tools to platforma internetowa służąca do sprawdzania bezpieczeństwa witryn internetowych, zaprojektowana w celu zwiększenia bezpieczeństwa witryn internetowych poprzez identyfikację luk w zabezpieczeniach, które mogą potencjalnie zostać wykorzystane przez złośliwe podmioty. Służy jako cenne źródło informacji dla specjalistów ds. bezpieczeństwa i organizacji, które chcą wzmocnić swoją obecność w Internecie przed zagrożeniami cybernetycznymi. Oferując pakiet narzędzi do skanowania podatności na zagrożenia w Internecie i sieci, Pentest-Tools upraszcza proces oceny bezpieczeństwa, czyniąc go dostępnym nawet dla osób z ograniczoną wiedzą techniczną. Przyjazny dla użytkownika interfejs i szczegółowe mechanizmy raportowania pozwalają użytkownikom szybko zrozumieć i wyeliminować słabe punkty bezpieczeństwa, poprawiając w ten sposób ogólny stan bezpieczeństwa.

Do czego służy Pentest-Tools?

Pentest-Tools działa jako platforma oparta na chmurze, która zapewnia szereg usług mających na celu identyfikację i łagodzenie luk w zabezpieczeniach aplikacji internetowych i infrastruktur sieciowych. Automatyzuje proces skanowania podatności, oferując użytkownikom możliwość wykrycia szerokiego zakresu problemów związanych z bezpieczeństwem, takich jak wstrzykiwanie SQL, skrypty krzyżowe (XSS) i nieaktualne oprogramowanie serwera. Oprócz zwykłego wykrywania, Pentest-Tools ułatwia także wykorzystywanie i zgłaszanie tych luk, umożliwiając zespołom ds. bezpieczeństwa wykazanie potencjalnego wpływu wykrytych słabości. To kompleksowe podejście nie tylko pomaga w natychmiastowej identyfikacji luk w zabezpieczeniach, ale także wspiera ciągłe wysiłki na rzecz wzmocnienia zabezpieczeń cybernetycznych.

Kluczowe funkcje Pentest-Tools

Zautomatyzowane skanowanie luk w zabezpieczeniach: Pentest-Tools automatyzuje wykrywanie luk w zabezpieczeniach aplikacji internetowych i sieci, usprawniając proces oceny i oszczędzając cenny czas.

Szczegółowe raportowanie: platforma generuje szczegółowe, czytelne dla człowieka raporty zawierające wizualne podsumowania, ustalenia i zalecenia dotyczące środków zaradczych, ułatwiając użytkownikom ustalanie priorytetów i rozwiązywanie problemów związanych z bezpieczeństwem.

Dostęp API: Użytkownicy mogą zintegrować Pentest-Tools z istniejącymi narzędziami i przepływami pracy za pośrednictwem interfejsu API, umożliwiając automatyczne skanowanie i bezproblemowe włączenie do cyklu rozwojowego.

Szablony skanowania: Aby jeszcze bardziej zwiększyć wydajność, Pentest-Tools oferuje szablony skanowania, które grupują narzędzia i opcje, umożliwiając użytkownikom jednoczesne uruchamianie wielu skanów tego samego celu.

Roboty Pentesta: Ta funkcja umożliwia automatyzację powtarzalnych zadań związanych z pentestowaniem, uwalniając czas specjalistów ds. bezpieczeństwa, którzy mogą skupić się na bardziej złożonych problemach i kreatywnych przedsięwzięciach hakerskich.

Mapowanie powierzchni ataku: Pentest-Tools zapewnia kompleksowy przegląd powierzchni ataku w sieci, w tym otwartych portów, usług i działającego oprogramowania, pomagając użytkownikom zidentyfikować potencjalne punkty wejścia dla atakujących.

Zaplanowane skanowanie: Platforma obsługuje planowanie okresowych skanowań, zapewniając ciągłe monitorowanie stanu zabezpieczeń i umożliwiając użytkownikom wyprzedzanie pojawiających się zagrożeń.

Skanowanie sieci wewnętrznej poprzez VPN: Ta funkcja umożliwia skanowanie sieci wewnętrznych lub chronionych segmentów, oferując pełniejszą ocenę krajobrazu bezpieczeństwa organizacji.

Skanowanie zbiorcze: Użytkownicy mogą wybrać wiele celów do skanowania, co pozwala na efektywną ocenę wielu zasobów w ramach jednej operacji.

Udostępnione elementy i obszary robocze: Pentest-Tools ułatwia współpracę pomiędzy członkami zespołu, umożliwiając współdzielenie obszarów roboczych i wyników skanowania, promując ujednolicone podejście do testowania bezpieczeństwa.

16. Skaner plików cookie w sieci Web

Web Cookies Scanner to narzędzie online służące do sprawdzania bezpieczeństwa witryn internetowych, które ma pomóc właścicielom i programistom witryn w zrozumieniu plików cookie używanych przez ich witryny oraz zarządzaniu nimi. Narzędzie to skanuje witrynę internetową pod kątem plików cookie, kategoryzując je między innymi na grupy niezbędne, analityczne i marketingowe. Zawiera szczegółowy raport, który może odegrać kluczową rolę w zapewnieniu zgodności z różnymi przepisami dotyczącymi prywatności, takimi jak ogólne rozporządzenie o ochronie danych (RODO) i kalifornijska ustawa o ochronie prywatności konsumentów (CCPA). Oferując wgląd w pliki cookie stosowane w witrynie internetowej, skaner plików cookie pomaga w tworzeniu bardziej przejrzystych i zgodnych z polityką prywatności lub plików cookie. Narzędzie to jest szczególnie cenne w utrzymaniu aktualnej zgodności z prawem, ponieważ na bieżąco śledzi zmiany przepisów i odpowiednio aktualizuje swoje funkcjonalności, pomagając właścicielom stron internetowych uniknąć potencjalnych kar związanych z przepisami dotyczącymi prywatności.

Do czego służy internetowy skaner plików cookie?

Web Cookies Scanner przeprowadza wszechstronną analizę witryny internetowej w celu identyfikacji wszystkich plików cookie ustawionych przez serwer witryny. Aktywuje pliki cookie na stronie głównej i kategoryzuje je na podstawie ich właściwości, korzystając z obszernej bazy danych plików cookie. Ta kategoryzacja obejmuje między innymi niezbędne pliki cookie, analityczne pliki cookie i marketingowe pliki cookie. Po skanowaniu generuje szczegółowy raport, którego właściciele witryn mogą używać do informowania o swoich strategiach wyrażania zgody na pliki cookie i aktualizowania swoich zasad dotyczących prywatności lub plików cookie. Raport ten jest kluczowy dla zbierania zgody na pliki cookies w sposób zgodny ze standardami prawnymi. Ponadto Web Cookies Scanner oferuje proaktywne podejście do zgodności z prawem poprzez ciągłe monitorowanie zmian prawa oraz aktualizację banerów i dokumentów dotyczących zgody na pliki cookie, zapewniając, że strony internetowe pozostają zgodne z najnowszymi przepisami dotyczącymi prywatności.

Kluczowe funkcje skanera plików cookie w sieci Web

Szczegółowy raport dotyczący plików cookie: Istotą funkcjonalności Web Cookies Scanner jest możliwość wygenerowania kompleksowego raportu zawierającego szczegółowe informacje na temat wszystkich plików cookie znalezionych w witrynie. Ten raport dzieli pliki cookie na różne typy, takie jak niezbędne, analityczne i marketingowe, zapewniając właścicielom witryn informacje potrzebne do podejmowania świadomych decyzji dotyczących zarządzania plikami cookie i wyrażania zgody.

Zgodność z prawem: Cechą wyróżniającą Web Cookies Scanner jest skupienie się na zapewnianiu zgodności witryn internetowych z głównymi przepisami dotyczącymi prywatności, takimi jak RODO i CCPA. Oferując szczegółowy wgląd w pliki cookie wykorzystywane przez witrynę, pomaga w opracowaniu przejrzystych polityk prywatności i mechanizmów wyrażania zgody na pliki cookie, które spełniają wymogi prawne, zmniejszając w ten sposób ryzyko kar finansowych.

Ciągłe śledzenie prawa: W przeciwieństwie do wielu innych narzędzi, Web Cookies Scanner aktywnie śledzi zmiany w przepisach dotyczących prywatności i odpowiednio aktualizuje swoje funkcje. Dzięki temu banery i dokumenty dotyczące zgody na pliki cookie, które pomaga w tworzeniu, są zawsze zgodne z najnowszymi standardami prawnymi, zapewniając spokój ducha właścicielom witryn zaniepokojonych zgodnością.

Przyjazny interfejs użytkownika: Narzędzie zostało zaprojektowane z myślą o prostocie, dzięki czemu jest dostępne dla właścicieli i programistów witryn internetowych, niezależnie od ich wiedzy technicznej. Prosty proces skanowania plików cookie i generowania raportów umożliwia łatwą integrację z procesami opracowywania polityki prywatności.

Brak wymagań dotyczących adresu e-mail: Uznając znaczenie prywatności, Web Cookies Scanner umożliwia użytkownikom skanowanie witryn internetowych bez konieczności wprowadzania danych e-mail. Ta funkcja jest szczególnie atrakcyjna dla osób, które ostrożnie podchodzą do udostępniania danych osobowych w Internecie, zapewniając w ten sposób opartą na zaufaniu relację między narzędziem a jego użytkownikami.

17. ImmuniWeb

ImmuniWeb to firma zajmująca się cyberbezpieczeństwem, która wypracowała sobie niszę w dziedzinie bezpieczeństwa aplikacji internetowych i mobilnych. Oferuje kompleksowy pakiet usług obejmujący testy penetracyjne, zarządzanie powierzchnią ataku i monitorowanie ciemnej sieci. Platforma została zaprojektowana w celu uproszczenia, przyspieszenia i zmniejszenia kosztów związanych z testowaniem bezpieczeństwa aplikacji, ochroną i zgodnością. ImmuniWeb wykorzystuje unikalne połączenie sztucznej inteligencji i wiedzy ludzkiej, aby dostarczać dokładne, niezawodne i wydajne rozwiązania do testowania i monitorowania bezpieczeństwa. Jej usługi są dostosowane do potrzeb szerokiego grona klientów, od małych firm po duże przedsiębiorstwa, pomagając im zabezpieczyć swoją obecność w Internecie, chronić wrażliwe dane i zachować zgodność z wymogami regulacyjnymi.

Co robi ImmuniWeb?

ImmuniWeb zapewnia całościowe podejście do bezpieczeństwa aplikacji internetowych i mobilnych, łącząc automatyczne testy z ręczną analizą ekspercką, aby zapewnić kompleksowy zasięg i dokładność. Narzędzia platformy oparte na sztucznej inteligencji wykonują ciągłe skanowanie i monitorowanie aplikacji oraz ich infrastruktury w celu identyfikacji luk w zabezpieczeniach, błędnych konfiguracji i potencjalnych naruszeń bezpieczeństwa. Możliwości zarządzania powierzchnią ataku ImmuniWeb umożliwiają organizacjom uzyskanie wglądu w zewnętrzne zasoby cyfrowe i ocenę ich stanu bezpieczeństwa. Ponadto platforma oferuje usługi monitorowania ciemnej sieci w celu wykrywania i ostrzegania o wyciekach danych, kradzieży danych uwierzytelniających i innych zagrożeniach pochodzących z ciemnych zakątków Internetu. Oferując bezproblemową integrację z istniejącymi potokami CI/CD, ImmuniWeb gwarantuje, że testowanie bezpieczeństwa stanie się integralną częścią cyklu życia oprogramowania, ułatwiając podejście DevSecOps do bezpieczeństwa aplikacji.

Kluczowe funkcje ImmuniWeb

Testowanie bezpieczeństwa oparte na sztucznej inteligencji: ImmuniWeb wykorzystuje zaawansowane algorytmy sztucznej inteligencji, które automatyzują proces identyfikacji podatności w aplikacjach webowych i mobilnych. Takie podejście nie tylko przyspiesza proces testowania, ale także zwiększa jego dokładność poprzez minimalizację fałszywych alarmów.

Ręczne testy penetracyjne: Uzupełniając możliwości sztucznej inteligencji, ImmuniWeb oferuje ręczne testy penetracyjne przeprowadzane przez doświadczonych specjalistów ds. bezpieczeństwa. Gwarantuje to wykrycie nawet najbardziej wyrafinowanych i ukrytych luk w zabezpieczeniach, zapewniając dokładną ocenę bezpieczeństwa.

Zarządzanie powierzchnią ataku: Platforma zapewnia kompleksowy wgląd w zewnętrzne zasoby cyfrowe organizacji, umożliwiając jej skuteczną identyfikację i zabezpieczanie odsłoniętych usług, aplikacji i punktów końcowych.

Monitorowanie ciemnej sieci: ImmuniWeb monitoruje ciemną sieć pod kątem wzmianek o wrażliwych danych organizacji, ostrzegając ją o potencjalnych naruszeniach bezpieczeństwa danych lub niewłaściwym wykorzystaniu informacji, umożliwiając w ten sposób szybkie podjęcie środków zaradczych i ochronnych.

Integracja z potokami CI/CD: Platforma bezproblemowo integruje się z potokami ciągłej integracji i ciągłego wdrażania (CI/CD), umożliwiając automatyczne testowanie bezpieczeństwa w cyklu życia oprogramowania. Ułatwia to proaktywne podejście do identyfikowania i rozwiązywania problemów związanych z bezpieczeństwem na wczesnym etapie procesu programowania.

Zgodność i gotowość do stosowania przepisów: ImmuniWeb pomaga organizacjom zachować zgodność z różnymi standardami regulacyjnymi, dostarczając szczegółowe raporty i przydatne informacje na temat stanu bezpieczeństwa, ułatwiając spełnienie wymagań dotyczących zgodności i uniknięcie kar.

18. Wykryj

Detectify to zautomatyzowane rozwiązanie do zarządzania powierzchnią ataku zewnętrznego (EASM), które wykorzystuje wiedzę i doświadczenie globalnej społeczności etycznych hakerów. Został zaprojektowany, aby pomóc organizacjom identyfikować i łagodzić luki w ich obecności w Internecie. Stale włączając do swojej platformy najnowsze badania dotyczące bezpieczeństwa, Detectify zapewnia aktualne i przydatne informacje, dzięki którym firmy mogą wyprzedzać potencjalne zagrożenia. Usługa opiera się na obszernej bazie danych znanych luk w zabezpieczeniach, która jest stale poszerzana dzięki wkładom społeczności etycznych hakerów.

Co robi Detectify?

Detectify przeprowadza dokładne skanowanie zewnętrznej powierzchni ataku organizacji w celu wykrycia słabych punktów bezpieczeństwa. Automatyzuje proces oceny podatności, korzystając z obszernego repozytorium problemów bezpieczeństwa zidentyfikowanych przez sieć etycznych hakerów. To podejście oparte na crowdsourcingu gwarantuje, że platforma pozostaje w czołówce pod względem wykrywania luk w zabezpieczeniach, z możliwością identyfikowania szerokiego zakresu luk w zabezpieczeniach, w tym luk typu zero-day. Platforma Detectify została zaprojektowana tak, aby była przyjazna dla użytkownika i oferowała jasne spostrzeżenia i zalecenia dotyczące skutecznego zabezpieczania zasobów online.

Wykryj kluczowe funkcje

Baza danych o lukach w zabezpieczeniach pochodzących z crowdsourcingu: Baza danych o lukach w zabezpieczeniach Detectify jest wzbogacana przez społeczność etycznych hakerów, którzy dzielą się swoimi ustaleniami, zapewniając obszerną i stale rosnącą listę potencjalnych problemów bezpieczeństwa, które platforma może sprawdzić.

Automatyczne skanowanie: Platforma oferuje możliwości zautomatyzowanego skanowania, umożliwiając regularne i systematyczne sprawdzanie zewnętrznej powierzchni ataku organizacji w celu identyfikacji luk bez konieczności ciągłego ręcznego nadzoru.

Integracja z narzędziami programistycznymi: Detectify integruje się z popularnymi narzędziami do programowania i zarządzania projektami, takimi jak Jira, Slack, Trello, OpsGenie i Splunk, ułatwiając bezproblemowe włączenie do przepływów pracy DevOps i umożliwiając automatyczne testowanie bezpieczeństwa w ramach potoku CI/CD.

Monitorowanie powierzchni i skanowanie aplikacji: Platforma składa się z dwóch głównych produktów, Surface Monitoring i Application Scanning, każdy zaprojektowany z myślą o różnych aspektach stanu bezpieczeństwa organizacji. Surface Monitoring mapuje i monitoruje zewnętrzną powierzchnię ataku, podczas gdy Application Scanning zagłębia się w aplikacje w celu zidentyfikowania luk w zabezpieczeniach.

Wsparcie zgodności: Detectify pomaga organizacjom w radzeniu sobie z wyzwaniami związanymi ze zgodnością, oferując funkcje wspierające zgodność z różnymi wymogami regulacyjnymi, w tym unijną dyrektywą NIS2, zgodnością z CER i DORA.

Często zadawane pytania dotyczące sprawdzania bezpieczeństwa witryny online

Co to jest Sprawdź bezpieczeństwo witryny online?

Sprawdź bezpieczeństwo witryny internetowej w Internecie odnosi się do procesu i narzędzi używanych do analizy i oceny stanu bezpieczeństwa witryny internetowej. Obejmuje to identyfikację słabych punktów, potencjalnych zagrożeń i zapewnienie ochrony witryny internetowej przed różnymi formami cyberataków, takimi jak złośliwe oprogramowanie, włamania i naruszenia bezpieczeństwa danych. Celem jest ochrona integralności, poufności i dostępności danych witryny internetowej, zapewniając bezpieczeństwo zarówno właścicielom witryny, jak i jej użytkownikom. Proces ten może obejmować automatyczne skanowanie w poszukiwaniu znanych luk w zabezpieczeniach, ręczne testowanie luk w zabezpieczeniach oraz wdrażanie środków bezpieczeństwa, takich jak zapory ogniowe, szyfrowanie i praktyki bezpiecznego kodowania.

Jak mogę zapewnić bezpieczeństwo mojej witryny internetowej?

Zapewnienie bezpieczeństwa Twojej witryny internetowej wymaga wielopoziomowego podejścia, które obejmuje zarówno środki zapobiegawcze, jak i ciągłe monitorowanie. Zacznij od upewnienia się, że Twoja witryna jest hostowana na bezpiecznym serwerze, który jest regularnie aktualizowany i łatany pod kątem znanych luk w zabezpieczeniach. Wdrażaj silną kontrolę dostępu, w tym bezpieczne hasła i uwierzytelnianie wieloskładnikowe, aby chronić przed nieautoryzowanym dostępem. Użyj szyfrowania Secure Sockets Layer (SSL), aby chronić przesyłane dane. Regularnie skanuj swoją witrynę pod kątem luk w zabezpieczeniach, korzystając z renomowanych narzędzi bezpieczeństwa online, i niezwłocznie rozwiązuj wszelkie zidentyfikowane problemy. Ponadto edukuj siebie i wszystkich administratorów witryn w zakresie najnowszych zagrożeń dla cyberbezpieczeństwa i najlepszych praktyk. Bardzo ważne jest również posiadanie planu reagowania na potencjalne zdarzenia związane z bezpieczeństwem, obejmującego regularne tworzenie kopii zapasowych danych witryny internetowej, aby umożliwić odzyskanie danych w przypadku naruszenia.

Jakie są najczęstsze zagrożenia dla bezpieczeństwa stron internetowych?

Typowe zagrożenia dla bezpieczeństwa witryn internetowych obejmują złośliwe oprogramowanie, które może zostać wykorzystane do kradzieży danych lub przejęcia kontroli nad witryną, ataki typu phishing, które nakłaniają użytkowników do podania poufnych informacji, ataki typu Distributed Denial of Service (DDoS), które powodują przeciążenie witryny internetowej ruchem, powodując jest niedostępna, oraz wstrzykiwanie kodu SQL, polegające na manipulacji bazą danych Twojej witryny internetowej poprzez luki w jej kodzie. Ataki typu Cross-Site Scripting (XSS), podczas których napastnicy wprowadzają złośliwe skrypty na strony internetowe, również mogą stanowić poważne zagrożenie, podobnie jak błędne konfiguracje zabezpieczeń, słabe hasła i nieaktualne oprogramowanie. Ochrona przed tymi zagrożeniami wymaga kompleksowej strategii bezpieczeństwa, która obejmuje regularne aktualizacje, silną kontrolę dostępu i czujne monitorowanie.

Jak przeprowadzić kontrolę bezpieczeństwa na mojej stronie internetowej?

Przeprowadzenie kontroli bezpieczeństwa w Twojej witrynie składa się z kilku kroków. Najpierw użyj zautomatyzowanych narzędzi, aby przeskanować swoją witrynę pod kątem znanych luk w zabezpieczeniach. Narzędzia te mogą identyfikować problemy, takie jak nieaktualne oprogramowanie, niepewne konfiguracje i znane luki w zabezpieczeniach aplikacji internetowych. Następnie rozważ przeprowadzenie testów penetracyjnych, podczas których specjaliści ds. cyberbezpieczeństwa próbują w kontrolowany sposób wykorzystać luki w zabezpieczeniach Twojej witryny w celu zidentyfikowania słabych punktów bezpieczeństwa. Przejrzyj kod swojej witryny pod kątem najlepszych praktyk w zakresie bezpieczeństwa, szczególnie jeśli masz aplikacje opracowane na zamówienie. Upewnij się, że Twoja witryna korzysta z protokołu HTTPS do szyfrowania danych przesyłanych pomiędzy serwerem a klientem. Na koniec regularnie przeglądaj dzienniki dostępu pod kątem nietypowych działań, które mogą wskazywać na naruszenie bezpieczeństwa, i bądź na bieżąco z najnowszymi zagrożeniami i trendami dla cyberbezpieczeństwa, aby odpowiednio dostosować swoje środki bezpieczeństwa.

Wnioski

Zapewnienie bezpieczeństwa serwisu internetowego to proces ciągły, który wymaga staranności, świadomości i wdrożenia solidnych zabezpieczeń. Rozumiejąc naturę zagrożeń w Internecie i sposoby ich skutecznego łagodzenia, właściciele witryn internetowych mogą znacznie zmniejszyć ryzyko naruszenia bezpieczeństwa. Regularne kontrole bezpieczeństwa, obejmujące zarówno automatyczne skanowanie, jak i ręczną ocenę, mają kluczowe znaczenie w identyfikowaniu luk w zabezpieczeniach, zanim będą mogły zostać wykorzystane przez osoby atakujące. Ponadto przyjęcie proaktywnego podejścia do bezpieczeństwa, takiego jak śledzenie najnowszych trendów w cyberbezpieczeństwie i edukowanie użytkowników w zakresie bezpiecznych praktyk w Internecie, może jeszcze bardziej zwiększyć ochronę witryny internetowej przed zagrożeniami cybernetycznymi. Ostatecznie bezpieczeństwo witryny internetowej nie tylko chroni dane i prywatność jej użytkowników, ale także utrzymuje integralność i reputację samej witryny.