Die 18 besten Website-Sicherheitschecks online

Überprüfen Sie die Website-Sicherheit online

Die Gewährleistung der Sicherheit einer Website ist ein entscheidender Aspekt bei der Aufrechterhaltung einer Online-Präsenz. Unabhängig davon, ob Sie einen persönlichen Blog oder eine große E-Commerce-Plattform betreiben, kann die Bedeutung des Schutzes Ihrer Website vor Cyberbedrohungen nicht genug betont werden. Angesichts der zunehmenden Verbreitung ausgefeilter Hacking-Techniken ist es unerlässlich, Tools und Praktiken einzusetzen, die Ihre digitalen Vermögenswerte wirksam vor unbefugtem Zugriff und potenziellem Schaden schützen können. Wenn Sie die Website-Sicherheit online überprüfen möchten, lesen Sie weiter, um die 18 besten Website-Sicherheitsprüfungen online, Fakten, Anwendungsfälle und Hauptfunktionen zu entdecken und die für Sie am besten geeignete Website-Sicherheitsprüfung online auszuwählen.

Die Notwendigkeit, die Website-Sicherheit online zu überprüfen

Die digitale Landschaft birgt Risiken, die die Integrität von Websites gefährden können. Cyberkriminelle sind ständig auf der Suche nach Schwachstellen, die sie ausnutzen können. Daher ist es für Websitebesitzer unerlässlich, wachsam zu bleiben. Ein einziger Verstoß kann zu erheblichen finanziellen Verlusten, Reputationsschäden und einem Verlust des Kundenvertrauens führen. Hier kommt die Notwendigkeit ins Spiel, die Website-Sicherheit online zu überprüfen.

Bei Website-Sicherheitschecks handelt es sich um umfassende Auswertungen, die verschiedene Aspekte einer Website unter die Lupe nehmen, um mögliche Sicherheitslücken zu identifizieren. Diese Prüfungen umfassen das Scannen auf Malware, die Bewertung der Website auf Schwachstellen wie SQL-Injection oder Cross-Site-Scripting (XSS) und die Sicherstellung, dass die Website nicht aufgrund verdächtiger Aktivitäten auf die schwarze Liste von Suchmaschinen gesetzt wird. Durch die Durchführung regelmäßiger Sicherheitsüberprüfungen können Websitebesitzer Probleme frühzeitig erkennen und Korrekturmaßnahmen ergreifen, bevor Angreifer Schaden anrichten können.

Darüber hinaus geht es bei der Website-Sicherheit nicht nur um den Schutz Ihrer eigenen Daten, sondern auch um den Schutz der Informationen Ihrer Benutzer. Mit Vorschriften wie der Datenschutz-Grundverordnung (DSGVO), die strenge Regeln zum Datenschutz auferlegt, kann die mangelnde Sicherung Ihrer Website zu rechtlichen Konsequenzen und hohen Geldstrafen führen.

Überprüfen Sie die Website-Sicherheit online

Um diese Bedenken auszuräumen, wurden verschiedene Online-Tools und -Dienste entwickelt, die Website-Besitzern dabei helfen sollen, die Sicherheit ihrer Website zu überprüfen und zu verbessern. Diese Tools können nach bekannten Schwachstellen suchen, nach Software-Updates suchen und auf laufende Angriffe überwachen. Einige bieten sogar automatisierte Patch- und Antwortfunktionen, wodurch der Zeitaufwand und das technische Fachwissen reduziert werden, die für die Aufrechterhaltung einer sicheren Online-Präsenz erforderlich sind.

Die Notwendigkeit, die Website-Sicherheit online zu überprüfen, ist in der heutigen internetgesteuerten Welt unbestreitbar. Indem Sie die Sicherheit Ihrer Website proaktiv verwalten, schützen Sie nicht nur Ihr Unternehmen, sondern tragen auch zu einem sichereren Internet-Ökosystem für alle bei. Denken Sie daran, dass die Kosten für die Prävention immer geringer sind als die Kosten für die Wiederherstellung nach einer Sicherheitsverletzung.

Die 18 besten Website-Sicherheitschecks online

- Snyk

- SiteLock

- SUKURI

- Qualys

- Kriminelles IP

- Quttera

- HostedScan-Sicherheit

- JFrog-Sicherheit

- Eindringling

- UpGuard

- Attaxion

- SiteGuarding

- Wahrscheinlich

- Sternwarte

- Pentest-Tools

- Web-Cookies-Scanner

- ImmuniWeb

- Erkenne

Wie funktioniert Check Website Security Online?

Überprüfen Sie die Online-Funktionen der Website-Sicherheit, indem Sie Websites auf Schwachstellen und Malware scannen. Diese Prüfungen sind unerlässlich, um potenzielle Sicherheitsbedrohungen zu erkennen, die die Integrität und Sicherheit einer Website gefährden könnten. Der Prozess beinhaltet den Einsatz automatisierter Tools, die eine Website aus der Ferne auf Probleme wie veraltete Software, das Einschleusen von Schadcode und andere Sicherheitsrisiken untersuchen. Diese Tools können eine Website schnell bewerten, ohne dass Software oder Plugins installiert werden müssen, was den Prozess bequem und effizient macht.

Sobald ein Scan gestartet wird, überprüft das Tool die Website anhand verschiedener Datenbanken und Kriterien, einschließlich Sperrlisten für bekannte schädliche Websites und Prüfungen auf veraltete oder anfällige Software. Außerdem wird der Code der Website gescannt, um Malware oder verdächtige Skripte zu erkennen. Nach dem Scan stellen diese Tools oft einen Bericht mit detaillierten Ergebnissen, einschließlich identifizierter Schwachstellen und Empfehlungen zur Behebung, bereit. Dadurch können Websitebesitzer proaktive Maßnahmen zur Sicherung ihrer Websites ergreifen, z. B. Software aktualisieren, bösartigen Code entfernen und strengere Sicherheitsmaßnahmen implementieren.

Wie wählt man einen Online-Check zur Website-Sicherheit aus?

Bei der Auswahl des richtigen Online-Tools zur Website-Sicherheitsüberprüfung müssen mehrere Faktoren berücksichtigt werden, um einen umfassenden Schutz für Ihre Website zu gewährleisten. Die Wirksamkeit eines Sicherheitsüberprüfungstools hängt von seiner Fähigkeit ab, Schwachstellen genau zu identifizieren und umsetzbare Erkenntnisse für die Behebung zu liefern. Berücksichtigen Sie bei der Auswahl eines Tools dessen Ruf und Zuverlässigkeit. Entscheiden Sie sich für Tools, die in der Cybersicherheits-Community hohes Ansehen genießen und nachweislich eine breite Palette von Sicherheitsproblemen identifizieren können.

Ein weiterer wichtiger Faktor ist die Tiefe des Scans. Das Tool sollte in der Lage sein, sowohl oberflächliche Scans nach häufigen Schwachstellen durchzuführen als auch tiefergehende Analysen durchzuführen, die verborgene Probleme im Code oder in der Serverkonfiguration der Website aufdecken können. Dies gewährleistet eine gründliche Bewertung der Sicherheitslage der Website.

Auch die Benutzerfreundlichkeit und Zugänglichkeit des Tools sind von entscheidender Bedeutung. Es sollte eine benutzerfreundliche Oberfläche bieten, die es Ihnen ermöglicht, Scans einfach zu starten und die generierten Berichte zu verstehen. Überlegen Sie außerdem, ob das Tool umsetzbare Empfehlungen zur Behebung identifizierter Schwachstellen bietet, da diese Anleitung für die effektive Sicherung Ihrer Website von unschätzbarem Wert ist.

Berücksichtigen Sie abschließend die Aktualisierungshäufigkeit des Tools. Cybersicherheitsbedrohungen entwickeln sich schnell weiter. Daher ist es wichtig, dass das Tool regelmäßig aktualisiert wird, um die neuesten Schwachstellen und Malware zu erkennen. Ein regelmäßig aktualisiertes Tool kann genauere und relevantere Sicherheitsbewertungen liefern und so dazu beitragen, Ihre Website vor neuen Bedrohungen zu schützen.

Zusammenfassend lässt sich sagen, dass bei der Auswahl eines Tools zur Online-Sicherheitsüberprüfung von Websites die Reputation, die Scantiefe, die Benutzerfreundlichkeit, umsetzbare Empfehlungen und die Aktualisierungshäufigkeit Priorität haben, um einen umfassenden Schutz für Ihre Website zu gewährleisten.

Überprüfen Sie die Website-Sicherheit

1. Snyk

Snyk ist eine hochmoderne Plattform, die darauf ausgelegt ist, die Sicherheit von Websites zu erhöhen, indem sowohl der Code als auch die Infrastruktur sorgfältig auf Schwachstellen gescannt und die Website-Sicherheit online überprüft wird. Es geht auf den dringenden Bedarf an Schwachstellenmanagement in Webanwendungen, interaktiven und statischen Websites ein, die häufige Ziele von Cyber-Bedrohungen sind. Durch die Bereitstellung eines unkomplizierten dreistufigen Prozesses, der die Erstellung eines Kontos, den Import eines Projekts und die Überprüfung der Scan-Ergebnisse umfasst, vereinfacht Snyk die Aufgabe, Sicherheitsprobleme zu identifizieren und zu beheben. Dieser Ansatz trägt nicht nur zum Schutz proprietären Codes in verschiedenen Web-Ökosystemen bei, sondern automatisiert auch den Prozess der Anwendung notwendiger Korrekturen und optimiert so das Schwachstellenmanagement.

Was macht Snyk?

Snyk fungiert als umfassendes Sicherheitstool, das es Entwicklern ermöglicht, Schwachstellen in ihrem Code, ihren Abhängigkeiten, Containern und ihrer Infrastruktur als Code (IaC) zu identifizieren und automatisch zu beheben. Es unterstützt eine Vielzahl von Programmiersprachen und lässt sich nahtlos in Entwicklungstools, Pipelines und Workflows integrieren, was es zu einem unverzichtbaren Aktivposten für moderne DevSecOps-Praktiken macht. Durch das Angebot einer kostenlosen Stufe mit großzügigen Limits für Open-Source-, Container- und IaC-Tests macht Snyk Sicherheit für Entwickler auf allen Ebenen zugänglich. Seine Fähigkeit zur Integration in eine Vielzahl von Quellcodeverwaltungsplattformen, Containerregistern, Cloud-Anbietern und kontinuierlichen Integrationstools steigert seinen Nutzen weiter und macht es zu einer vielseitigen Lösung für die Sicherung cloudnativer Anwendungen während des gesamten Softwareentwicklungslebenszyklus.

Snyk-Hauptfunktionen

Automatisierte Schwachstellenbehebungen: Snyk zeichnet sich durch die Automatisierung des Prozesses zur Behebung von Schwachstellen aus. Sobald ein Sicherheitsproblem identifiziert wird, generiert Snyk eine Pull-Anfrage mit den erforderlichen Upgrades und Patches und vereinfacht so den Behebungsprozess für Entwickler.

Developer-First-Ansatz: Die Plattform wurde speziell für Entwickler entwickelt und lässt sich direkt in IDEs, Repositorys und Workflows integrieren. Dadurch wird sichergestellt, dass Sicherheit ein nahtloser Bestandteil des Entwicklungsprozesses ist und kein nachträglicher Einfall.

Umfassende Schwachstellendatenbank: Die Schwachstellendatenbank von Snyk ist eine Fundgrube an Sicherheitsinformationen und bietet erweiterte Einblicke, um sowohl Open-Source- als auch Container-Schwachstellen effektiv zu beheben.

Unterstützung für mehrere Sprachen und Frameworks: Snyk ist für eine Vielzahl von Web-Ökosystemen geeignet und bietet Unterstützung für gängige Programmiersprachen wie JavaScript, Python und PHP, was es zu einem vielseitigen Tool für Entwickler macht.

Integrationsmöglichkeiten: Snyk verfügt über umfangreiche Integrationsmöglichkeiten mit Quellcodeverwaltungsplattformen, Container-Registern, Cloud-Anbietern und CI-Tools und ermöglicht so eine reibungslose Integration in bestehende Entwicklungsumgebungen und Arbeitsabläufe.

Infrastructure as Code (IaC)-Sicherheit: Snyk erkennt den Wandel hin zu IaC und bietet spezielle Scanfunktionen an, um Fehlkonfigurationen zu verhindern und die Sicherheit des Infrastrukturcodes zu gewährleisten, wodurch der Anwendungsbereich weiter erweitert wird.

Open-Source-Sicherheit: Durch das Scannen von Open-Source-Abhängigkeiten auf Schwachstellen trägt Snyk dazu bei, die Sicherheitsintegrität von Anwendungen aufrechtzuerhalten, die auf Open-Source-Software basieren, und bietet Entwicklern und Organisationen gleichermaßen Sicherheit.

2. SiteLock

SiteLock bietet eine Reihe umfassender Cybersicherheitsdienste zum Schutz von Websites vor einer Vielzahl von Online-Bedrohungen und ermöglicht die Überprüfung der Website-Sicherheit online. Als cloudbasierte Sicherheitslösung ist es auf das Scannen von Websites auf Malware, Schwachstellen und andere potenzielle Sicherheitsrisiken spezialisiert. SiteLock identifiziert diese Bedrohungen nicht nur, sondern stellt auch Tools und Dienste bereit, um sie zu beheben und zu verhindern und sicherzustellen, dass Websites sicher und betriebsbereit bleiben. Seine Dienste richten sich an ein breites Spektrum von Benutzern, von kleinen persönlichen Blogs bis hin zu großen E-Commerce-Plattformen, was es zu einer vielseitigen Option für Website-Besitzer macht, die ihre Online-Präsenz schützen möchten.

Was macht SiteLock?

SiteLock dient als wachsamer Schutz für Websites und sucht und identifiziert kontinuierlich nach Malware, Schwachstellen und anderen Cyber-Bedrohungen. Es führt tägliche Scans des Codes und der Datenbank einer Website durch und macht Website-Besitzer auf auftretende Probleme aufmerksam. Im Falle einer erkannten Bedrohung kann SiteLock den schädlichen Inhalt automatisch entfernen, Schwachstellen beheben und bei Bedarf sogar die Website aus Backups wiederherstellen. Sein proaktiver Ansatz zur Web-Sicherheit stellt sicher, dass Bedrohungen schnell behandelt werden, und minimiert das Risiko von Schäden für die Website und ihre Besucher. Darüber hinaus umfassen die Dienste von SiteLock eine Web Application Firewall (WAF) und ein Content Delivery Network (CDN), die zusammenarbeiten, um die Leistung der Website zu verbessern und vor komplexeren Cyberangriffen zu schützen.

Hauptfunktionen von SiteLock

Tägliches Malware-Scanning: SiteLock führt regelmäßige Scans von Websites von außen nach innen durch und erkennt Malware, die der Website oder ihren Besuchern schaden könnte.

Automatisierte Malware-Entfernung: Wenn schädliche Inhalte erkannt werden, kann SiteLock diese automatisch entfernen und so die Sicherheit der Website und ihrer Benutzer gewährleisten.

Webanwendungs-Firewall (WAF): Diese Funktion schützt Websites vor fortgeschrittenen Cyber-Bedrohungen, einschließlich der zehn häufigsten Bedrohungen, die einer Website schaden könnten.

Content Delivery Network (CDN): Das CDN von SiteLock beschleunigt die Website-Geschwindigkeit, was die Suchmaschinenoptimierung (SEO) verbessern und das Benutzererlebnis verbessern kann.

Schwachstellen-Patching: Der Dienst umfasst einen Schwachstellenscanner, der nach Schwachstellen im Content-Management-System (CMS) einer Website sucht, bevor diese von Hackern ausgenutzt werden können.

Website-Backup: SiteLock bietet sichere Backup-Lösungen für Websites und schützt vor Ransomware, Hardwarebeschädigung und menschlichen Fehlern.

SiteLock Trust-Siegel: Websites, die sicher und frei von Malware sind, können das SiteLock Trust-Siegel tragen, das nachweislich das Vertrauen und die Konversionsraten erhöht.

Bewertung des Risikoscores: SiteLock nutzt verschiedene Variablen und bietet eine Risikobewertung, um Website-Besitzern dabei zu helfen, ihre Schwachstellen zu verstehen und diese zu mindern.

Fachkundige Unterstützung : Für Beratung und Unterstützung bei der Bewältigung von Web-Sicherheitsproblemen steht Ihnen das Sicherheitsexpertenteam von SiteLock zur Verfügung.

3. SUKURI

SUCURI ist ein umfassendes Online-Tool zur Überprüfung der Website-Sicherheit, das die Website-Sicherheit durch sorgfältige Scan- und Überwachungsdienste verbessern soll. Es bietet einen kostenlosen Website-Sicherheitsscanner, der nach bekannter Malware, Viren, Blacklist-Status, Website-Fehlern, veralteter Software und bösartigem Code sucht. Während der Remote-Scanner eine schnelle Beurteilung ermöglicht, betont SUCURI auch die Bedeutung eines vollständigen Website-Scans sowohl auf Client- als auch auf Serverebene für eine gründliche Sicherheitsüberprüfung. Dieser Service ist besonders wertvoll für Webmaster, die ihre Websites vor potenziellen Bedrohungen schützen und eine saubere, sichere Online-Präsenz aufrechterhalten möchten. Der Ansatz von SUCURI zur Website-Sicherheit wird von einem Team hochtechnischer Sicherheitsexperten unterstützt, die weltweit verteilt sind und sicherstellen, dass das Tool mit den neuesten Cybersicherheitsbedrohungen und -lösungen auf dem neuesten Stand bleibt.

Was macht SUCURI?

SUCURI fungiert als Wächter für Websites, indem es eine Reihe von Sicherheitsdiensten anbietet, die darauf abzielen, Online-Bedrohungen zu erkennen und zu verhindern. Es scannt Websites auf Malware, Blacklists, veraltetes CMS, anfällige Plugins und Erweiterungen und gibt Sicherheitsempfehlungen. Über das Scannen hinaus entfernt SUCURI aktiv Malware und hilft bei der Wiederherstellung gehackter Websites. So wird sichergestellt, dass Webmaster die Kontrolle wiedererlangen und ihre Online-Reputation schnell wiederherstellen können. Die Fähigkeit des Tools, bösartigen Code und infizierte Dateispeicherorte durch Scannen des externen Website-Quellcodes zu erkennen, ist für die Aufrechterhaltung einer fehlerfreien Website von entscheidender Bedeutung. Darüber hinaus überwacht SUCURI Websites auf Sicherheitsanomalien und Konfigurationsprobleme und bietet regelmäßige Überprüfungen an, die Webmastern helfen, potenziellen Sicherheitsverletzungen immer einen Schritt voraus zu sein. Dieser proaktive Ansatz zur Website-Sicherheit soll Website-Besitzern die Gewissheit geben, dass ihre Websites überwacht und vor der sich entwickelnden Landschaft von Cyber-Bedrohungen geschützt werden.

Hauptmerkmale von SUCURI

Malware-Entfernung und Hack-Reparatur: SUCURI zeichnet sich durch die Identifizierung und Beseitigung von Malware-Infektionen aus und bietet eine schnelle Reaktion auf Hacking-Vorfälle, um Schäden zu minimieren und die Integrität der Website wiederherzustellen.

Blacklist-Überwachung: Es behält den Ruf der Website im Auge, indem es prüft, ob sie auf der schwarzen Liste wichtiger Sicherheitsbehörden steht, um sicherzustellen, dass der Datenverkehr und die SEO-Rankings nicht beeinträchtigt werden.

Erkennung veralteter Software: SUCURI identifiziert veraltete CMS, Plugins und Erweiterungen, bei denen es sich häufig um Schwachstellen handelt, die von Angreifern ausgenutzt werden, und gibt Empfehlungen für Updates zur Verbesserung der Sicherheit.

Erkennung von Sicherheitsanomalien: Das Tool sucht nach ungewöhnlichen Aktivitäten und Konfigurationsproblemen und bietet Einblicke in potenzielle Sicherheitsrisiken und Möglichkeiten, diese zu mindern.

Regelmäßige Sicherheitsüberwachung: Durch kontinuierliche Überwachung stellt SUCURI sicher, dass Websites kontinuierlich auf Malware und andere Sicherheitsbedrohungen überprüft werden, und gibt Webmastern Sicherheit.

Globales Sicherheitsteam: Unterstützt durch ein Team von Sicherheitsexperten auf der ganzen Welt ist SUCURIs Fachwissen im Bereich Cybersicherheit beispiellos und stellt sicher, dass das Tool immer mit den neuesten Techniken zur Bedrohungserkennung und -abwehr ausgestattet ist.

Website-Geschwindigkeitsoptimierung: Über sein Content Delivery Network (CDN) sichert SUCURI nicht nur Websites, sondern verbessert auch deren Ladegeschwindigkeit und verbessert so das Benutzererlebnis und die Suchmaschinenoptimierung.

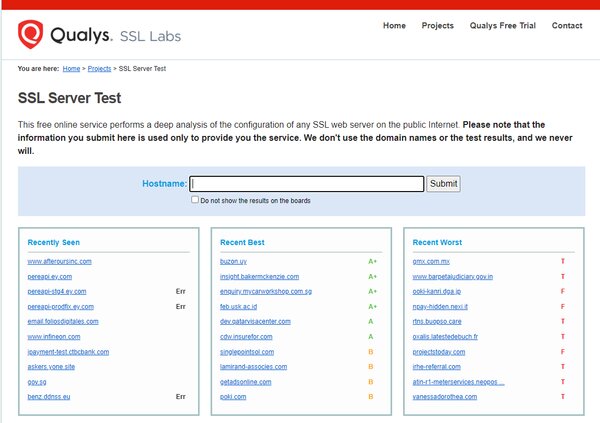

4. Qualys

Qualys ist eine cloudbasierte Sicherheits- und Compliance-Lösung, die Unternehmen dabei unterstützt, Schwachstellen in einer Vielzahl von IT-Ressourcen zu identifizieren und zu beheben, einschließlich der Online-Überprüfung der Website-Sicherheit. Es bietet eine Reihe von Tools unter anderem für kontinuierliche Überwachung, Schwachstellenmanagement, Richtlinieneinhaltung und Webanwendungsscans. Qualys soll Unternehmen dabei helfen, ihre IT-Sicherheitsabläufe zu vereinfachen und die Compliance-Kosten zu senken, indem es wichtige Sicherheitseinblicke liefert und verschiedene Aspekte des IT-Sicherheitsprozesses automatisiert.

Was macht Qualys?

Qualys bietet eine robuste Plattform zur Sicherung von IT-Infrastrukturen und Webanwendungen. Es scannt und identifiziert kontinuierlich Schwachstellen in Netzwerkressourcen, einschließlich Servern, Netzwerkgeräten und Endpunkten. Die Plattform ist in der Lage, sowohl im Internet verfügbare als auch interne Schwachstellen zu verwalten und bietet so einen umfassenden Überblick über die Sicherheitslage eines Unternehmens. Qualys bietet auch Compliance-Reporting und nutzt dabei eine umfangreiche Wissensdatenbank, die auf Branchenstandards und Frameworks abgestimmt ist. Das Software-as-a-Service-Modell (SaaS) ermöglicht den einfachen Zugriff über jeden Webbrowser und ermöglicht es Unternehmen, Sicherheitsrisiken ohne die mit herkömmlicher Software verbundenen Ressourcen- und Bereitstellungsprobleme zu verwalten.

Qualys-Hauptfunktionen

Automatisiertes Crawlen und Testen: Qualys Web Application Scanning (WAS) automatisiert den Prozess des Crawlens und Testens benutzerdefinierter Webanwendungen und gewährleistet so regelmäßige Tests, die konsistente Ergebnisse liefern und Fehlalarme reduzieren.

Schwachstellenmanagement: Der Qualys VM-Service bietet sofortigen Einblick in potenzielle Schwachstellen in IT-Systemen und hilft Unternehmen dabei, ihre Infrastruktur zu sichern und Vorschriften einzuhalten.

Einhaltung von Richtlinien: Qualys Policy Compliance (PC) automatisiert die Bewertung der Sicherheitskonfiguration von IT-Systemen und trägt so zur Risikominderung und kontinuierlichen Einhaltung interner und externer Richtlinien bei.

Kontinuierliche Überwachung: Qualys Continuous Monitoring (CM) ermöglicht es Unternehmen, Bedrohungen zu erkennen und Änderungen auf mit dem Internet verbundenen Geräten zu überwachen und das IT-Personal sofort zu benachrichtigen, wenn Änderungen auftreten.

PCI Compliance: Qualys PCI Compliance vereinfacht den Prozess zur Einhaltung des Payment Card Industry Data Security Standard (PCI DSS) und bietet eine kostengünstige und hochautomatisierte Lösung für Unternehmen und Online-Händler.

Cloud-Agent-Technologie: Die Cloud-Agenten von Qualys können auf verschiedenen Geräten installiert werden, um Sicherheit und Compliance kontinuierlich in Echtzeit zu bewerten und so einen dynamischen Ansatz für das Schwachstellenmanagement bereitzustellen.

Skalierbare SaaS-Plattform: Der Cloud-basierte Charakter der Plattform ermöglicht Skalierbarkeit und ermöglicht es Qualys, mit den Anforderungen eines Unternehmens zu wachsen, indem mehr Kapazität für Scanning, Analyse und Berichterstellung hinzugefügt wird.

5. Kriminelles IP

Criminal IP ist eine Cyber Threat Intelligence (CTI)-Suchmaschine, die einen einzigartigen Ansatz zur Verbesserung von Cybersicherheitsmaßnahmen für Einzelpersonen und Organisationen bietet. Durch das tägliche Scannen der offenen Ports von IP-Adressen weltweit sollen alle mit dem Internet verbundenen Geräte erkannt und dabei schädliche IP-Adressen und Domänen identifiziert werden. Mithilfe KI-basierter Technologie bietet Criminal IP eine umfassende 5-stufige Risikobewertung für jede identifizierte Bedrohung. Diese innovative Plattform ist so konzipiert, dass sie sich über unkomplizierte, benutzerfreundliche APIs nahtlos in die bestehende Infrastruktur eines Unternehmens integrieren lässt. Diese APIs sind in der Lage, risikobewertete IPs oder schädliche Domänenlinks in Echtzeit zu blockieren und so potenzielle böswillige Benutzer am Zugriff auf Anmeldedienste zu hindern. Als webbasierte Suchmaschine ist Criminal IP von verschiedenen Geräten aus zugänglich, darunter Computer, Mobilgeräte und Tablets, ohne dass eine separate Programminstallation erforderlich ist. Es zeichnet sich dadurch aus, dass es seine Dienste als SaaS (Software as a Service) anbietet und sicherstellt, dass Benutzer von überall mit einer Internetverbindung auf seine Funktionen zugreifen können.

Was macht Criminal IP?

Criminal IP dient als umfassende Lösung zur Diagnose und Eindämmung von Cyber-Bedrohungen. Es aggregiert große Mengen an Open-Source-Intelligence (OSINT) und überlagert diese Daten mit auf KI und maschinellem Lernen basierenden Betrugserkennungsalgorithmen. Dies ermöglicht ein schnelles Scannen des Netzwerks und die Identifizierung potenzieller Schwachstellen in persönlichen oder geschäftlichen Cyber-Ressourcen. Die Funktionalität von Criminal IP geht über die bloße Erkennung hinaus und ermöglicht es Benutzern, potenzielle Angriffsvektoren proaktiv zu überwachen und böswilligen Akteuren immer einen Schritt voraus zu sein. Durch die Bereitstellung detaillierter bedrohungsrelevanter Informationen über die SEARCH- und INTELLIGENCE-Funktionen können Benutzer internetbezogene Informationen zu einer Vielzahl bösartiger Aktivitäten finden, darunter IPs, Phishing-Sites, bösartige Links und mehr. Darüber hinaus erleichtert Criminal IP das Angriffsflächenmanagement, indem es Sicherheitsmanagern hilft, versteckte Vermögenswerte und Schwachstellen zu identifizieren und so eine robuste Cyber-Sicherheit aufrechtzuerhalten. Seine Integrationsfähigkeiten ermöglichen das rechtzeitige Blockieren von Angreifern und machen es zu einem unschätzbar wertvollen Werkzeug für Cybersicherheit, Penetrationstests, Schwachstellen- und Malware-Analyse sowie Untersuchungs- und Forschungszwecke.

Hauptmerkmale des kriminellen geistigen Eigentums

Erkennung und Blockierung von Bedrohungen in Echtzeit: Die API-Integration von Criminal IP ermöglicht die Erkennung und Blockierung potenzieller böswilliger Benutzer in Echtzeit und erhöht so die Sicherheit von Anmeldediensten und anderen kritischen Infrastrukturen.

Umfassende Cyber-Bedrohungsinformationen: Mithilfe KI-basierter Technologie scannt Criminal IP weltweit offene Ports von IP-Adressen, um bösartige IP-Adressen und Domänen zu identifizieren und bietet eine detaillierte 5-stufige Risikobewertung für eine effektive Bedrohungsanalyse.

Nahtlose Integration: Die Plattform bietet unkomplizierte, benutzerfreundliche APIs, die eine nahtlose Integration in die bestehende Infrastruktur eines Unternehmens ermöglichen und das Blockieren von risikobewerteten IPs oder bösartigen Domänenlinks erleichtern, ohne den Betrieb zu unterbrechen.

Überall zugänglich: Als SaaS-Dienst ist Criminal IP von überall mit einer Internetverbindung, über das Internet, Tablet oder mobile Geräte, zugänglich und stellt sicher, dass Benutzer seine Funktionen nutzen können, ohne dass eine separate Programminstallation erforderlich ist.

Vielseitige Suchfunktionen: Criminal IP bietet vier Suchfunktionen – Asset, Domain, Image und Exploit – sowie fünf Intelligence-Funktionen, darunter Banner Explorer, Vulnerability, Statistics, Element Analysis und Maps, für eine umfassende Erfassung von Bedrohungsinformationen.

Angriffsflächenmanagement: Die Plattform hilft bei der Identifizierung versteckter Assets und Schwachstellen in Clouds und ermöglicht es Sicherheitsmanagern in Unternehmen, ihre Cyber-Sicherheit aufrechtzuerhalten und eine einwandfreie Sicherheitskontrolle durch Echtzeit-IT-Asset-Management sicherzustellen.

6. Quttera

Quttera bietet eine Reihe von Tools zur Gewährleistung der Sicherheit und Integrität der Website. Es bietet Dienste wie Malware-Überwachung und -Entfernung, Verfügbarkeitsüberwachung, DDoS-Schutz und eine Webanwendungs-Firewall. Darüber hinaus verfügt Quttera über eine Domain-Blocklist-Prüfung und positioniert sich damit als ideale Lösung für Website-Besitzer, die ihre Online-Präsenz vor Cyber-Bedrohungen schützen möchten.

Was macht Quttera?

Quttera ist auf die Erkennung und Abwehr webbasierter Bedrohungen spezialisiert und bietet eine robuste Plattform für die Website-Sicherheit. Zu den Dienstleistungen gehören das Scannen und Entfernen von Malware, die Bereitstellung einer Webanwendungs-Firewall und die Bereitstellung von DDoS-Schutz. Die Fähigkeiten von Quttera erstrecken sich sowohl auf die serverseitige als auch auf die clientseitige Überwachung und gewährleisten so einen umfassenden Schutz vor potenziellen Angriffen. Der Malware-Scanner der Plattform ist um ein detailliertes Berichtssystem erweitert, sodass Benutzer Schwachstellen effektiv lokalisieren und beheben können.

Quttera-Hauptfunktionen

Scannen und Entfernen von Malware: Die Kernfunktionalität von Quttera liegt in der Fähigkeit, Websites nach Malware zu durchsuchen und diese zu entfernen. Dazu gehört die Erkennung bekannter und unbekannter Bedrohungen, um sicherzustellen, dass selbst die ausgefeiltesten Angriffe identifiziert und neutralisiert werden können.

Webanwendungs-Firewall (WAF): Die WAF dient als Barriere zwischen einer Website und dem Internet, blockiert böswilligen Datenverkehr und verhindert unbefugten Zugriff auf die Daten und Ressourcen der Website.

DDoS-Schutz: Quttera bietet Maßnahmen zum Schutz von Websites vor Distributed-Denial-of-Service-Angriffen, die eine Website mit Datenverkehr überfordern und sie unzugänglich machen können.

Betriebszeitüberwachung: Die Plattform überwacht Websites, um sicherzustellen, dass sie für Benutzer zugänglich bleiben, und benachrichtigt Websitebesitzer bei Ausfallzeiten.

Überprüfung der Domain-Blocklist: Quttera prüft, ob eine Website von Suchmaschinen oder anderen Online-Behörden auf die schwarze Liste gesetzt wurde, was sich erheblich auf den Ruf und das Suchmaschinenranking einer Website auswirken kann.

Automatisierte und manuelle Entfernung von Malware: Zusätzlich zu automatisierten Prozessen bietet Quttera manuelle Malware-Entfernungsdienste an, die eine gründliche Säuberung aller infizierten Websites ermöglichen.

Entfernen der Blacklist: Wenn eine Website auf der schwarzen Liste steht, hilft Quttera beim Entfernungsprozess und trägt dazu bei, das Ansehen der Website bei Suchmaschinen und anderen Diensten wiederherzustellen.

Kontinuierliches serverseitiges Scannen: Das serverseitige Scannen von Quttera stellt sicher, dass das Backend einer Website kontinuierlich auf Malware und andere Sicherheitsbedrohungen überwacht wird.

7. HostedScan-Sicherheit

HostedScan Security ist eine umfassende Cybersicherheitsplattform, die darauf ausgelegt ist, den Prozess des Schwachstellenscans und des Risikomanagements zu optimieren. Es bietet eine Reihe von Tools, die zusammenarbeiten, um mithilfe vertrauenswürdiger Open-Source-Tools wie OpenVAS, Zap und Nmap kontinuierliche, automatisierte Scanfunktionen bereitzustellen. Die Plattform ist auf die Bedürfnisse von Unternehmen jeder Größe zugeschnitten, vom Start-up bis zum Konzern, sowie von Managed Service Providern (MSPs) und Managed Security Service Providern (MSSPs). HostedScan Security ist stolz auf seine Fähigkeit, durch intuitive Dashboards, Warnungen und detaillierte Berichte einen umfassenden Überblick über die Cyber-Risiken eines Unternehmens zu bieten, was es zu einer vertrauenswürdigen Wahl für über 10,000 Unternehmen macht.

Was macht HostedScan Security?

HostedScan Security bietet eine robuste Lösung zum Scannen von Schwachstellen, die Server, Geräte, Websites und Webanwendungen kontinuierlich auf Sicherheitslücken überwacht. Es automatisiert die Erkennung von Schwachstellen und bietet Echtzeitwarnungen, um sicherzustellen, dass die Sicherheit weiterhin oberste Priorität hat. Die Plattform unterstützt authentifizierte Scans und ermöglicht so eine tiefergehende Analyse von Webanwendungen durch den Zugriff auf Bereiche, für die Anmeldeinformationen erforderlich sind. Mit HostedScan Security können Benutzer auch von Sicherheits-Compliance-Funktionen von Drittanbietern profitieren, die auf die Anforderungen verschiedener Standards wie ISO und SOC zugeschnitten sind. Der Dienst ist so konzipiert, dass er nicht aufdringlich ist, wobei die Scans extern durchgeführt werden, um die Auswirkungen auf das Netzwerk zu minimieren, und er legt großen Wert auf Datensicherheit und Datenschutz.

Hauptfunktionen der HostedScan-Sicherheit

Zentralisiertes Risikomanagement: Mit HostedScan Security können Benutzer Schwachstellen schnell priorisieren und präzise Berichte für Stakeholder erstellen, wodurch der Entscheidungsprozess in Bezug auf Cybersicherheitsbedrohungen verbessert wird.

Angriffsflächenüberwachung: Die Plattform ermöglicht den mühelosen Import von Domänen, IPs und Cloud-Konten und bietet einen klaren Überblick über potenzielle Schwachstellen in der digitalen Infrastruktur.

Maßgeschneiderte Lösungen für MSPs: HostedScan Security bietet skalierbare und erschwingliche Schwachstellen-Scan-Lösungen, die speziell für MSPs und MSSPs entwickelt wurden und ihren Kunden einen besseren Service ermöglichen.

Externes Scannen auf Schwachstellen: Unternehmen können ihren Betrieb mit externen Schwachstellenscans schützen, die potenzielle Sicherheitslücken in ihren öffentlich zugänglichen digitalen Assets identifizieren und melden.

Einhaltung der Sicherheitsbestimmungen Dritter: Die Plattform hilft bei der Verwaltung der Schwachstellen-Compliance für verschiedene Standards und stellt sicher, dass Unternehmen die erforderlichen regulatorischen Anforderungen erfüllen.

Internes Netzwerk-Scannen: HostedScan Security bietet außerdem die Möglichkeit, private Netzwerke und LANs sicher zu scannen und so interne Systeme vor potenziellen Bedrohungen zu schützen.

Benutzerdefinierte Berichts-Engine: Benutzer können ausgefeilte, markenbezogene Berichte erstellen, die umfassend und leicht verständlich sind und für Führungskräfte, Kunden oder Prüfer geeignet sind.

Authentifizierte Webanwendungsscans: Der Dienst umfasst authentifizierte Scans, die auf Bereiche von Webanwendungen zugreifen und diese auswerten können, die nur angemeldeten Benutzern zur Verfügung stehen, und so eine gründlichere Sicherheitsbewertung ermöglichen.

8. JFrog-Sicherheit

JFrog Security ist eine Online-Suite zur Überprüfung der Website-Sicherheit, die den Sicherheitsstatus von Softwareentwicklungs- und Bereitstellungsprozessen verbessern soll. Es lässt sich nahtlos in die JFrog-Plattform integrieren und bietet eine robuste Lösung zur Identifizierung und Minderung von Schwachstellen in Artefakten sowie zur Erkennung anderer kritischer Gefährdungen wie durchgesickerte Geheimnisse, Fehlkonfigurationen von Diensten, Missbrauch von Bibliotheken und Sicherheitsprobleme bei Infrastructure as Code (IaC). Dieses Tool ist sowohl auf Cloud- als auch auf selbst gehostete Umgebungen zugeschnitten und gewährleistet Flexibilität und Skalierbarkeit für Unternehmen jeder Größe. Durch die Bereitstellung einer umfassenden Kontextanalyse ermöglicht JFrog Security Teams, die realen Auswirkungen von Sicherheitsergebnissen zu verstehen und so eine priorisierte und fundierte Entscheidungsfindung zu erleichtern. Darüber hinaus bietet es umsetzbare Abhilfe- und Schadensbegrenzungshinweise, die den Entwicklungsprozess rationalisieren und die Zeit bis zur Lösung verkürzen.

Was macht JFrog Security?

JFrog Security fungiert als Wächter im Softwareentwicklungslebenszyklus und konzentriert sich auf die frühzeitige Erkennung und Behebung von Sicherheitslücken und -risiken. Es scannt und analysiert Artefakte auf Schwachstellen, durchgesickerte Geheimnisse und andere potenzielle Sicherheitsbedrohungen und bietet einen umfassenden Überblick über den Sicherheitszustand von Softwarekomponenten. Durch die Nutzung einer umfassenden Kontextanalyse werden nicht nur Probleme identifiziert, sondern auch deren potenzielle Auswirkungen auf das Projekt bewertet, sodass Teams Korrekturen basierend auf dem tatsächlichen Risiko priorisieren können. Darüber hinaus bietet JFrog Security detaillierte Anleitungen zur Behebung, die Entwicklern dabei helfen, Schwachstellen effektiv zu beheben. Durch die Integration in die JFrog-Plattform unterstützt es sowohl Cloud- als auch selbstgehostete Umgebungen und ist damit ein vielseitiges Tool zur Sicherung von Software in verschiedenen Phasen der Entwicklung und Bereitstellung.

Hauptfunktionen der JFrog-Sicherheit

Umfassendes Schwachstellen-Scanning: JFrog Security scannt Software-Artefakte gründlich auf Schwachstellen und nutzt eine umfangreiche Datenbank bekannter Probleme, um eine genaue Erkennung sicherzustellen.

Erkennung von durchgesickerten Geheimnissen: Es identifiziert und warnt vor Fällen, in denen vertrauliche Informationen wie Passwörter oder API-Schlüssel möglicherweise versehentlich in der Codebasis offengelegt wurden.

Identifizierung einer Fehlkonfiguration des Dienstes: Durch die Analyse der Konfiguration von Diensten hilft JFrog Security dabei, Fehlkonfigurationen zu erkennen, die zu Sicherheitsverletzungen führen könnten.

Analyse des Bibliotheksmissbrauchs: Diese Funktion untersucht die Verwendung von Bibliotheken von Drittanbietern innerhalb des Projekts und identifiziert unsachgemäße oder riskante Verwendung, die die Sicherheit gefährden könnte.

Infrastructure as Code (IaC)-Sicherheit: JFrog Security erweitert seine Schutzmaßnahmen auf IaC und identifiziert potenzielle Sicherheitsprobleme im Infrastrukturbereitstellungsprozess.

Tiefgründige Kontextanalyse: Über die bloße Erkennung hinaus bietet es ein tiefes kontextbezogenes Verständnis von Schwachstellen und bewertet deren reale Auswirkungen, um die Priorisierung zu erleichtern.

Umsetzbare Sanierungsempfehlungen: Um eine schnelle Lösung zu ermöglichen, bietet es konkrete Abhilfe- und Schadensbegrenzungsstrategien, die auf die spezifischen identifizierten Probleme zugeschnitten sind.

Flexibilität und Skalierbarkeit: JFrog Security wurde für die Unterstützung sowohl von Cloud- als auch selbst gehosteten Umgebungen entwickelt und passt sich den Anforderungen von Unternehmen jeder Größe an und gewährleistet unabhängig vom Bereitstellungsmodell umfassenden Schutz.

9. Eindringling

Intruder ist eine Online-Plattform zur Überprüfung der Website-Sicherheit, die darauf ausgelegt ist, die komplexe Landschaft der Cybersicherheit zu vereinfachen. Es bietet eine Reihe von Tools, die es Unternehmen ermöglichen, ihre Schwachstellen effektiv zu verwalten und sicherzustellen, dass ihre digitalen Assets vor potenziellen Bedrohungen geschützt bleiben. Mit dem Fokus auf Benutzerfreundlichkeit und Effizienz ist Intruder auf die Bedürfnisse von Unternehmen jeder Größe zugeschnitten und bietet ihnen die Möglichkeit, Sicherheitslücken zu identifizieren, zu priorisieren und zu beheben. Durch kontinuierliche Überwachung und automatisiertes Scannen hilft Intruder Unternehmen, aufkommenden Bedrohungen immer einen Schritt voraus zu sein, was es zu einem wertvollen Hilfsmittel für die Aufrechterhaltung robuster Sicherheitsprotokolle macht.

Was macht Eindringling?

Intruder fungiert als proaktiver Wächter im digitalen Bereich und scannt und überwacht Netzwerke kontinuierlich auf Schwachstellen. Es automatisiert den Prozess des Schwachstellenscans in der gesamten Infrastruktur, Webanwendungen und APIs und stellt so sicher, dass potenzielle Sicherheitslücken schnell erkannt werden. Durch die Priorisierung von Schwachstellen nach Schweregrad und potenziellen Auswirkungen ermöglicht Intruder Unternehmen, ihre Behebungsbemühungen dort zu konzentrieren, wo sie am wichtigsten sind. Dies rationalisiert nicht nur den Prozess des Schwachstellenmanagements, sondern reduziert auch das Risiko einer Gefährdung durch Cyber-Bedrohungen erheblich. Mit Intruder können sich Unternehmen einen umfassenden Überblick über ihre Sicherheitslage verschaffen und so fundierte Entscheidungen treffen und rechtzeitig Maßnahmen zum Schutz ihrer digitalen Vermögenswerte ergreifen.

Hauptfunktionen von Intruder

Automatisiertes Schwachstellenscannen: Intruder automatisiert das Scannen von Netzwerken, Webanwendungen und APIs und identifiziert Schwachstellen, die von Angreifern ausgenutzt werden könnten. Diese Funktion stellt sicher, dass Unternehmen ihre digitale Umgebung kontinuierlich auf potenzielle Bedrohungen überwachen können, ohne dass ein manueller Eingriff erforderlich ist.

Priorisierung von Schwachstellen: Intruder bewertet den Schweregrad erkannter Schwachstellen und priorisiert sie, damit sich Unternehmen zunächst auf die Behebung der kritischsten Probleme konzentrieren können. Dieser Ansatz rationalisiert den Sanierungsprozess und stellt sicher, dass Ressourcen effizient zugewiesen werden, um die größten Risiken zu mindern.

Kontinuierliche Überwachung: Die Plattform bietet eine kontinuierliche Überwachung des Netzwerkperimeters und leitet automatisch Scans ein, wenn Änderungen erkannt werden oder neue Bedrohungen auftauchen. Diese Funktion bietet Unternehmen einen Echtzeit-Einblick in ihre Sicherheitslage und ermöglicht es ihnen, umgehend auf potenzielle Schwachstellen zu reagieren.

Integration mit gängigen Tools: Intruder unterstützt die Integration mit weit verbreiteten Tools wie Slack, Jira und Datadog. Dies ermöglicht eine nahtlose Kommunikation und Koordination innerhalb der Teams, erleichtert die effiziente Verwaltung von Sicherheitsproblemen und verbessert den gesamten Arbeitsablauf.

Compliance-Berichterstattung: Die Plattform generiert revisionssichere Berichte, die den Sicherheitsstatus einer Organisation klar darlegen. Diese Berichte sind so konzipiert, dass sie die Anforderungen verschiedener Compliance-Standards erfüllen und es Unternehmen erleichtern, ihr Engagement für Cybersicherheit gegenüber Prüfern, Interessenvertretern und Kunden zu demonstrieren.

Umsetzbare Ergebnisse: Intruder liefert prägnante und umsetzbare Ergebnisse, indem es Störgeräusche herausfiltert, um die relevantesten Sicherheitsprobleme hervorzuheben. Dies ermöglicht es Unternehmen, ihre Schwachstellen schnell zu erkennen und entscheidende Maßnahmen zu deren Behebung zu ergreifen, wodurch ihre allgemeine Sicherheitslage verbessert wird.

10 UpGuard

UpGuard ist eine Cybersicherheitsplattform, die darauf ausgelegt ist, die vielfältigen Herausforderungen der digitalen Sicherheit in der heutigen vernetzten Welt zu bewältigen. Es bietet eine Reihe von Tools zum Schutz sensibler Daten vor unbeabsichtigter oder absichtlicher Offenlegung. Durch das tägliche Scannen von Milliarden digitaler Assets über Tausende von Vektoren hinweg bietet UpGuard erweiterte Funktionen wie die Erkennung von Datenlecks, das Scannen von Schwachstellen und die Erkennung von Identitätsverletzungen. Die Plattform ist auf datenbewusste Unternehmen zugeschnitten, die Datenschutzverletzungen durch Dritte verhindern, ihre Anbieter kontinuierlich überwachen und ihre Angriffsfläche genau verstehen möchten. Der Ansatz von UpGuard kombiniert sorgfältiges Design mit unübertroffener Funktionalität und ermöglicht es Unternehmen, sicher und effizient zu skalieren. Hunderte der weltweit datenbewusstesten Unternehmen vertrauen auf die Plattform, was ihre Wirksamkeit beim Schutz sensibler Informationen unterstreicht.

Was macht UpGuard?

UpGuard fungiert als Wächter im digitalen Bereich und bietet Unternehmen einen robusten Abwehrmechanismus gegen die sich ständig weiterentwickelnden Bedrohungen der Cyberwelt. Dies wird durch seine integrierte Risikoplattform erreicht, die Sicherheitsbewertungen von Drittanbietern, Fragebögen zur Sicherheitsbewertung und Funktionen zur Bedrohungsanalyse kombiniert. Diese umfassende Sicht auf die Risikooberfläche eines Unternehmens ermöglicht es Unternehmen, Cybersicherheitsrisiken effektiver zu verwalten. Bei der Plattform von UpGuard geht es nicht nur um die Identifizierung von Risiken, sondern auch darum, umsetzbare Erkenntnisse bereitzustellen, die Unternehmen zur Stärkung ihrer Abwehrmaßnahmen nutzen können. Es hilft Unternehmen dabei, ihre externe Angriffsfläche zu verwalten, Datenschutzverletzungen zu verhindern und die Sicherheit ihrer Lieferantennetzwerke zu gewährleisten. Durch die Automatisierung der Klassifizierung von Anbietern und deren kontinuierliche Überwachung ermöglicht UpGuard Unternehmen, sich auf das Wesentliche zu konzentrieren und sicherzustellen, dass ihre digitalen Assets vor potenziellen Bedrohungen geschützt sind.

Hauptfunktionen von UpGuard

Risikomanagement von Drittanbietern: Diese Funktion stellt ein zentrales Dashboard für Risikobewertungen Dritter bereit und bietet eine zentrale Informationsquelle für Risikobewertungs-Workflows, Lieferantenkommunikation und Echtzeit-Updates zum Sicherheitsstatus eines Unternehmens.

Angriffsflächenmanagement: Das BreachSight-Tool von UpGuard unterstützt Unternehmen bei der Verwaltung ihrer externen Angriffsfläche, indem es aufkommende Sicherheitsbedrohungen schnell anspricht und darauf reagiert und so sicherstellt, dass sie in der Lage sind, einen starken Schutz gegen potenzielle Sicherheitsverletzungen aufrechtzuerhalten.

Kontinuierliche Überwachung: UpGuard bietet kontinuierliche Überwachung und Echtzeitwarnungen und gibt Unternehmen die Sicherheit und Gewissheit, dass ihre digitale Umgebung ständig auf Anzeichen von Schwachstellen oder Sicherheitsverletzungen überwacht wird.

11 Attaxion

Attaxion ist eine hochentwickelte Plattform, die darauf ausgelegt ist, die Sicherheitslage von Unternehmen durch die Bereitstellung umfassender Lösungen für das Angriffsflächenmanagement zu verbessern. Mit einem Fokus auf die Abdeckung von Vermögenswerten und verwertbaren Informationen versetzt Attaxion Unternehmen in die Lage, sich vor einer Vielzahl von Cyber-Bedrohungen zu schützen. Seine Fähigkeiten erstrecken sich auf die Entdeckung von möglicherweise bisher unbekannten Assets, die kontinuierliche Identifizierung neuer Assets und Sicherheitsprobleme sowie die Bereitstellung von Kontext, der bei der Priorisierung und Behebung von Schwachstellen hilft. Diese Plattform bedient eine Vielzahl von Branchen, darunter Gesundheitswesen, Unterhaltung und Regierung, und stellt sicher, dass sensible Daten und kritische Infrastrukturen vor anhaltenden Bedrohungen geschützt sind.

Was macht Attaxion?

Attaxion fungiert als External Attack Surface Management (EASM)-Plattform und bietet eine beispiellose Asset-Discovery-Abdeckung. Dadurch können Unternehmen ihre gesamten externen Angriffsflächen in Echtzeit abbilden, was einen entscheidenden Vorteil bei der Erkennung und Verwaltung von Schwachstellen bietet. Durch die Bereitstellung eines vollständigen und aktuellen Katalogs aller nach außen gerichteten Assets ermöglicht Attaxion Sicherheitsteams, auch solchen mit begrenztem Personal, die effiziente Anzeige, Einstufung und Behebung von Schwachstellen von einem zentralen Standort aus. Durch die kontinuierliche Erkennung neuer Assets und Schwachstellen wird sichergestellt, dass Unternehmen ihre Sicherheitslage proaktiv verwalten können, wodurch das Risiko von Datenschutzverletzungen, Ransomware-Angriffen und anderen Cyber-Bedrohungen verringert wird.

Hauptmerkmale von Attaxion

Umfassende und dennoch aussagekräftige Asset-Discovery-Abdeckung: Attaxion zeichnet sich dadurch aus, dass es die gesamte externe Angriffsfläche eines Unternehmens in Echtzeit abbildet und so sicherstellt, dass kein Vermögenswert unbemerkt bleibt. Diese Funktion ist entscheidend für die Aufrechterhaltung eines umfassenden Verständnisses potenzieller Schwachstellen und Bedrohungen.

Kontinuierliche Erkennung neuer Assets und Schwachstellen: Die Fähigkeit der Plattform, kontinuierlich neue Assets und Sicherheitsprobleme zu erkennen, sobald sie auftreten, hilft Unternehmen, potenziellen Bedrohungen einen Schritt voraus zu sein. Diese ständige Wachsamkeit ist der Schlüssel zu einem proaktiven Sicherheitsmanagement.

Umsetzbare Informationen zur Priorisierung von Schwachstellen: Attaxion bietet detaillierten Kontext für jede identifizierte Schwachstelle und ermöglicht es Sicherheitsteams, Behebungsbemühungen basierend auf Schweregrad, Ausnutzbarkeit und potenziellen Auswirkungen zu priorisieren. Dieser strategische Ansatz stellt sicher, dass Ressourcen effizient zugewiesen werden, um die kritischsten Probleme zuerst anzugehen.

Nahtlose Integration mit gängigen Kommunikationsplattformen: Die automatisierten Behebungsworkflows der Plattform sind so konzipiert, dass sie sich reibungslos in weit verbreitete Kommunikationstools integrieren lassen, eine effektive Zusammenarbeit zwischen Teammitgliedern erleichtern und den Behebungsprozess rationalisieren.

Vielfältige Brancheneinsetzbarkeit: Die Lösungen von Attaxion sind auf die spezifischen Sicherheitsanforderungen verschiedener Sektoren zugeschnitten, darunter Finanzdienstleistungen, Gesundheitswesen und Regierung. Diese Vielseitigkeit stellt sicher, dass Unternehmen verschiedener Branchen ihre externen Angriffsflächen effektiv verwalten und sich vor Cyber-Bedrohungen schützen können.

12 SiteGuarding

SiteGuarding ist ein Sicherheitsdienstleister, der sich dem Schutz von Websites vor einer Vielzahl von Online-Bedrohungen widmet, darunter Malware, Hacking-Versuche und Blacklisting-Probleme. Mit dem Schwerpunkt auf der Bereitstellung einer robusten Sicherheitslösung bietet SiteGuarding eine Reihe von Diensten wie tägliche Website-Scans und -Analysen, Überwachung rund um die Uhr, Website-Firewall-Schutz und sichere Backups. Ihr Ansatz zielt nicht nur darauf ab, Sicherheitsverstöße zu erkennen und zu beheben, sondern sie auch zu verhindern, um sicherzustellen, dass Websites für ihre Besucher zugänglich, sicher und glaubwürdig bleiben. Durch die Priorisierung der Sicherheit digitaler Assets zielt SiteGuarding darauf ab, Unternehmen vor potenziellen Reputations- und Besucherverlusten zu schützen, die durch Sicherheitsbeeinträchtigungen entstehen können.

Was macht SiteGuarding?

SiteGuarding bietet eine mehrschichtige Sicherheitslösung, die darauf abzielt, Websites vor verschiedenen Online-Bedrohungen zu schützen. Ihre Dienste umfassen tägliche Scans von Website-Dateien und -Verzeichnissen, um unbefugte Änderungen, Malware oder Backdoor-Installationen zu erkennen. Zusätzlich zum serverseitigen Scannen und Überwachen bietet SiteGuarding Dienste zur Malware-Entfernung an, um sicherzustellen, dass alle erkannten Bedrohungen umgehend beseitigt werden. Ihr Sicherheitspaket umfasst eine Website-Firewall, um Hacker-Exploits und böswilligen Datenverkehr zu blockieren, sowie eine kontinuierliche Überwachung auf verdächtige Aktivitäten. SiteGuarding hilft auch dabei, die Website-Software auf dem neuesten Stand zu halten, um potenzielle Sicherheitslücken zu schließen. Mit einem engagierten Team von Sicherheitsexperten, das rund um die Uhr verfügbar ist, bieten sie sofortige Reaktion und Abhilfe, um Websites vor aktuellen und aufkommenden Cyber-Bedrohungen zu schützen und so die Stabilität und Integrität von Online-Plattformen sicherzustellen.

Hauptfunktionen von SiteGuarding

Website-Antivirus-Shield: Diese Funktion fungiert als Schutzbarriere und scannt und analysiert Websites täglich auf Malware und andere bösartige Bedrohungen, um sicherzustellen, dass sie sauber und sicher bleiben.

Überwachung rund um die Uhr: Das Team von SiteGuarding überwacht Websites rund um die Uhr und gibt so die Gewissheit, dass etwaige Sicherheitsprobleme umgehend erkannt und behoben werden.

Website-Firewall: Eine entscheidende Verteidigungsebene, die Websites vor Hackerangriffen schützt, indem sie böswilligen Datenverkehr blockiert und unbefugten Zugriff verhindert.

Saubere und sichere Backups der Website: Im Falle einer Sicherheitsverletzung stellen sichere Backups sicher, dass eine Website in ihrem letzten bekannten guten Zustand wiederhergestellt werden kann, wodurch Ausfallzeiten und Datenverluste minimiert werden.

Überwachung von Suchmaschinen-Blacklists: Mit dieser Funktion können Sie schnell erkennen, ob eine Website aufgrund von Malware von Suchmaschinen auf die schwarze Liste gesetzt wurde, und so schnell Maßnahmen ergreifen, um den Ruf der Website wiederherzustellen.

Tägliches Scannen von Dateien und Überwachung von Dateiänderungen: Durch die Verfolgung von Dateiänderungen kann SiteGuarding unbefugte Änderungen oder Ergänzungen erkennen, ein häufiges Anzeichen einer Sicherheitsverletzung.

Zugang zu Ingenieuren zur Behebung von Schwachstellen: SiteGuarding bietet direkten Zugriff auf Sicherheitsexperten, die Schwachstellen beheben können, und stellt so sicher, dass Websites gegen potenzielle Angriffe geschützt sind.

Sicherheitswarnungen: Echtzeitbenachrichtigungen über Sicherheitsbedrohungen ermöglichen es Websitebesitzern, sofort Maßnahmen zu ergreifen und so den allgemeinen Sicherheitsstatus ihrer Website zu verbessern.

13 Wahrscheinlich

Proly ist ein automatisierter Webanwendungs- und API-Schwachstellenscanner, der für Entwickler, Sicherheitsteams, DevOps, Compliance-Beauftragte und SaaS-Unternehmen entwickelt wurde. Es fungiert als virtueller Sicherheitsspezialist, der Schwachstellen schnell erkennt und detaillierte Anweisungen zu deren Behebung liefert. Das Tool eignet sich besonders gut für die Bewältigung der besonderen Herausforderungen bei der Sicherung von Single-Page-Anwendungen (SPAs), die für effektive Sicherheitstests mehr als nur herkömmliche Crawling- und Spidering-Techniken erfordern. Der Scanner von Probely deckt nicht nur Schwachstellen auf, sondern lässt sich auch nahtlos in Entwicklungs- und Betriebsabläufe integrieren und fördert so einen proaktiven Ansatz für die Sicherheit von Webanwendungen und APIs.

Was macht Probely?

Erleichtert wahrscheinlich die Identifizierung und Behebung von Sicherheitslücken in Webanwendungen und APIs. Es ist für die Integration in den Softwareentwicklungslebenszyklus konzipiert und ermöglicht kontinuierliche und automatisierte Sicherheitstests, die auf agile Entwicklungspraktiken abgestimmt sind. Der Scanner bietet präzise Anleitungen zur Behebung von Schwachstellen, unterstützt die Einhaltung verschiedener Vorschriften wie DSGVO und PCI-DSS und bietet eine voll funktionsfähige API für eine tiefere Integration. Der Ansatz von Probely stellt sicher, dass Sicherheitstests keinen Engpass darstellen, sondern ein optimierter Teil des Entwicklungsprozesses sind und Unternehmen dabei helfen, sichere und konforme Webanwendungen und APIs aufrechtzuerhalten.

Wahrscheinlich Hauptmerkmale

Automatisiertes Scannen: Automatisiert wahrscheinlich den Prozess der Suche nach Schwachstellen in Webanwendungen und APIs und scannt nach über 5000 Arten von Sicherheitsproblemen. Diese Automatisierung hilft Teams, potenziellen Bedrohungen ohne manuelles Eingreifen einen Schritt voraus zu sein.

Compliance-Unterstützung: Das Tool hilft bei der Erfüllung von Compliance-Anforderungen für Vorschriften wie DSGVO und PCI-DSS und stellt Berichte und Checklisten bereit, um sicherzustellen, dass Webanwendungen die erforderlichen Sicherheitsstandards einhalten.

Integrationsmöglichkeiten: Mit Funktionen wie Jira-Synchronisierung, Jenkins-Plugin und einer robusten API kann Probely in bestehende Entwicklungs- und Projektmanagement-Workflows integriert werden, wodurch Sicherheitstests zu einem Teil der kontinuierlichen Integrations- und Bereitstellungsprozesse werden.

Anleitung zur Sanierung: Zu jeder identifizierten Schwachstelle gibt es detaillierte Anweisungen und Codeausschnitte, die auf die verwendeten Technologien zugeschnitten sind und es Entwicklern ermöglichen, Probleme effektiv zu verstehen und zu beheben.

Unterstützung für moderne Webpraktiken: Probely bietet spezialisierten Support für Single-Page-Anwendungen und API-Sicherheit und stellt sicher, dass selbst die modernsten Webanwendungen gründlich auf Schwachstellen getestet werden können.

Teams und Rollenmanagement: Die Plattform ermöglicht die Erstellung mehrerer Teams mit unterschiedlichen Rollen und Berechtigungen und erleichtert so die Verwaltung von Sicherheitstests für verschiedene Gruppen innerhalb einer Organisation.

Datenschutz und Sicherheit: Probly legt Wert auf starke Sicherheitspraktiken, einschließlich der Verwendung von TLS, Zwei-Faktor-Authentifizierung und der Ausführung auf gehärteten Docker-Containern, um die Sicherheit der Scan-Plattform selbst zu gewährleisten.

14 Sternwarte

Observatory von Mozilla ist ein umfassendes Tool, das Entwicklern, Systemadministratoren und Sicherheitsexperten dabei hilft, die Sicherheit ihrer Websites zu verbessern. Dies wird dadurch erreicht, dass Websites gescannt werden und umsetzbares Feedback dazu gegeben wird, wie diese für optimale Sicherheit konfiguriert werden können. Die Plattform war maßgeblich an der Analyse und anschließenden Verbesserung von über 240,000 Websites beteiligt und bietet eine benutzerfreundliche Oberfläche, über die man eine Website problemlos zum Scannen einreichen und einen detaillierten Bericht über ihren Sicherheitsstatus erhalten kann.

Was macht das Observatorium?

Observatory führt verschiedene Prüfungen durch, um die Sicherheitsmerkmale einer Website zu bewerten. Es untersucht die Implementierung von Sicherheitsheadern, Cookies, Cross-Origin-Resource-Sharing-Richtlinien (CORS) und anderen kritischen Sicherheitsmaßnahmen. Das Tool bietet eine numerische Bewertung und eine Buchstabenbewertung, um den Sicherheitsstatus der Site widerzuspiegeln und Benutzern dabei zu helfen, die Wirksamkeit ihrer aktuellen Konfigurationen zu verstehen. Es bietet auch Empfehlungen für Verbesserungen, wie z. B. die Durchsetzung von HTTPS durch HTTP Strict Transport Security (HSTS) und die Verhinderung von Clickjacking-Angriffen mit X-Frame-Optionen. Das Ziel von Observatory besteht darin, das Web sicherer zu machen, indem Website-Besitzer die besten Sicherheitspraktiken kennenlernen und ihnen dabei helfen, häufige Fallstricke zu vermeiden.

Hauptmerkmale des Observatoriums

HTTP/S-Scannen: Die HTTP/S-Scanfunktion von Observatory wertet die Sicherheitsheader und die Konfiguration einer Website aus und liefert eine Bewertung basierend auf der Einhaltung der empfohlenen Sicherheitspraktiken durch die Website.

TLS-Observatorium: Diese Funktion bewertet die Stärke und Konfiguration der Transport Layer Security (TLS) einer Website und stellt so sicher, dass die Kommunikation zwischen dem Browser des Benutzers und der Website verschlüsselt und sicher ist.

SSH-Observatorium: Observatory enthält außerdem ein SSH-Scan-Tool, das die Sicherheit von SSH-Konfigurationen (Secure Shell) überprüft, was für den sicheren Remote-Serverzugriff von entscheidender Bedeutung ist.

Tests von Drittanbietern: Um eine umfassende Sicherheitsanalyse bereitzustellen, lässt sich Observatory in andere Sicherheitstesttools integrieren und bietet so eine umfassendere Bewertung der Sicherheitslandschaft einer Website.

Inhaltssicherheitsrichtlinie (CSP): Observatory prüft das Vorhandensein und die Wirksamkeit von CSP, was dazu beiträgt, verschiedene Arten von Angriffen zu verhindern, einschließlich Cross-Site-Scripting (XSS) und Dateninjektionsangriffe.

Unterressourcenintegrität (SRI): Das Tool überprüft die Verwendung von SRI und stellt so sicher, dass auf Servern Dritter gehostete Ressourcen nicht manipuliert wurden.

Umleitungstests: Es prüft, ob eine Website korrekt von HTTP auf HTTPS umleitet, was für die ordnungsgemäße Anwendung von HSTS unerlässlich ist.

X-Rahmenoptionen: Observatory evaluiert die Verwendung von X-Frame-Options oder der Frame-Ancestors-Direktive zum Schutz vor Clickjacking-Angriffen.

X-XSS-Schutz: Das Tool untersucht die Implementierung von CSP-Richtlinien, die die Ausführung von Inline-JavaScript blockieren, was XSS-Angriffe abschwächen kann.

15 Pentest-Tools

Pentest-Tools ist eine Online-Plattform zur Überprüfung der Website-Sicherheit, die darauf ausgelegt ist, die Sicherheit von Websites durch die Identifizierung von Schwachstellen zu erhöhen, die möglicherweise von böswilligen Akteuren ausgenutzt werden könnten. Es dient als wertvolle Ressource für Sicherheitsexperten und Organisationen, die ihre Online-Präsenz gegen Cyber-Bedrohungen schützen möchten. Indem Pentest-Tools eine Reihe von Tools für das Web- und Netzwerk-Schwachstellenscannen anbietet, vereinfacht es den Prozess der Sicherheitsbewertung und macht ihn auch für Personen mit begrenztem technischem Fachwissen zugänglich. Die benutzerfreundliche Oberfläche und die detaillierten Berichtsmechanismen ermöglichen es Benutzern, Sicherheitslücken schnell zu erkennen und zu beheben und so ihre allgemeine Sicherheitslage zu verbessern.

Was machen Pentest-Tools?

Pentest-Tools fungiert als cloudbasierte Plattform, die eine Reihe von Diensten bereitstellt, die darauf abzielen, Schwachstellen in Webanwendungen und Netzwerkinfrastrukturen zu identifizieren und zu beheben. Es automatisiert den Prozess des Schwachstellenscans und bietet Benutzern die Möglichkeit, eine Vielzahl von Sicherheitsproblemen wie SQL-Injection, Cross-Site-Scripting (XSS) und veraltete Serversoftware zu erkennen. Über die bloße Erkennung hinaus erleichtern Pentest-Tools auch die Ausnutzung und Meldung dieser Schwachstellen und ermöglichen es Sicherheitsteams, die potenziellen Auswirkungen der gefundenen Schwachstellen aufzuzeigen. Dieser umfassende Ansatz hilft nicht nur bei der sofortigen Identifizierung von Sicherheitslücken, sondern unterstützt auch die laufenden Bemühungen zur Verbesserung der Cybersicherheitsabwehr.

Hauptfunktionen von Pentest-Tools

Automatisiertes Schwachstellenscannen: Pentest-Tools automatisiert die Erkennung von Sicherheitslücken in Webanwendungen und Netzwerken, rationalisiert den Bewertungsprozess und spart wertvolle Zeit.

Detaillierte Berichterstattung: Die Plattform generiert detaillierte, für Menschen lesbare Berichte, die visuelle Zusammenfassungen, Ergebnisse und Empfehlungen zur Behebung enthalten, wodurch es für Benutzer einfacher wird, Sicherheitsprobleme zu priorisieren und anzugehen.

API-Zugriff: Benutzer können Pentest-Tools über die API in ihre vorhandenen Tools und Arbeitsabläufe integrieren, was automatisierte Scans und eine nahtlose Integration in den Entwicklungslebenszyklus ermöglicht.

Scanvorlagen: Um die Effizienz weiter zu steigern, bietet Pentest-Tools Scan-Vorlagen an, die Tools und Optionen gruppieren und es Benutzern ermöglichen, mehrere Scans für dasselbe Ziel gleichzeitig auszuführen.

Pentest-Roboter: Diese Funktion ermöglicht die Automatisierung sich wiederholender Pentesting-Aufgaben und gibt Sicherheitsexperten so Zeit, sich auf komplexere Probleme und kreative Hacking-Vorhaben zu konzentrieren.

Angriffsflächenkartierung: Pentest-Tools bietet einen umfassenden Überblick über die Angriffsfläche eines Netzwerks, einschließlich offener Ports, Dienste und laufender Software, und hilft Benutzern, potenzielle Einstiegspunkte für Angreifer zu identifizieren.

Geplante Scans: Die Plattform unterstützt die Planung regelmäßiger Scans, gewährleistet eine kontinuierliche Überwachung des Sicherheitsstatus und ermöglicht Benutzern, neuen Bedrohungen immer einen Schritt voraus zu sein.

Internes Netzwerk-Scannen über VPN: Diese Funktion ermöglicht das Scannen interner Netzwerke oder geschützter Segmente und bietet so eine umfassendere Bewertung der Sicherheitslandschaft einer Organisation.

Massenscannen: Benutzer können mehrere Ziele zum Scannen auswählen und so eine effiziente Bewertung zahlreicher Assets in einem einzigen Vorgang ermöglichen.

Freigegebene Elemente und Arbeitsbereiche: Pentest-Tools erleichtert die Zusammenarbeit zwischen Teammitgliedern, indem es die gemeinsame Nutzung von Arbeitsbereichen und Scanergebnissen ermöglicht und so einen einheitlichen Ansatz für Sicherheitstests fördert.

16 Web-Cookies-Scanner

Web Cookies Scanner ist ein Online-Tool zur Überprüfung der Website-Sicherheit, das Website-Eigentümern und -Entwicklern dabei helfen soll, die von ihren Websites verwendeten Cookies zu verstehen und zu verwalten. Dieses Tool durchsucht eine Website nach Cookies und kategorisiert sie unter anderem in notwendige, Analyse- und Marketinggruppen. Es stellt einen detaillierten Bericht bereit, der dabei helfen kann, die Einhaltung verschiedener Datenschutzgesetze wie der Allgemeinen Datenschutzverordnung (DSGVO) und des California Consumer Privacy Act (CCPA) sicherzustellen. Durch die Bereitstellung von Einblicken in die Cookies, die eine Website bereitstellt, hilft der Web Cookies Scanner bei der Erstellung transparenterer und konformerer Datenschutz- oder Cookie-Richtlinien. Dieses Tool ist besonders wertvoll für die Aufrechterhaltung der Einhaltung gesetzlicher Vorschriften, da es kontinuierlich Gesetzesänderungen verfolgt und seine Funktionen entsprechend aktualisiert, sodass Website-Besitzer potenzielle Bußgelder im Zusammenhang mit Datenschutzbestimmungen vermeiden können.

Was macht der Web-Cookie-Scanner?

Der Web Cookies Scanner führt eine umfassende Analyse einer Website durch, um alle vom Site-Server gesetzten Cookies zu identifizieren. Es aktiviert Cookies auf der Homepage und kategorisiert sie anhand ihrer Eigenschaften mithilfe einer umfangreichen Cookie-Datenbank. Diese Kategorisierung umfasst unter anderem notwendige Cookies, Analyse-Cookies und Marketing-Cookies. Nach dem Scan wird ein detaillierter Bericht erstellt, den Websitebesitzer nutzen können, um ihre Cookie-Zustimmungsstrategien zu informieren und ihre Datenschutz- oder Cookie-Richtlinien zu aktualisieren. Dieser Bericht ist von entscheidender Bedeutung für die Einholung der Cookie-Einwilligung in einer Weise, die den gesetzlichen Standards entspricht. Darüber hinaus bietet der Web Cookies Scanner einen proaktiven Ansatz zur Einhaltung gesetzlicher Vorschriften, indem er Gesetzesänderungen kontinuierlich überwacht und Cookie-Zustimmungsbanner und -Dokumente aktualisiert, um sicherzustellen, dass Websites weiterhin den neuesten Datenschutzbestimmungen entsprechen.

Hauptfunktionen des Web-Cookie-Scanners

Detaillierter Cookie-Bericht: Der Kern der Funktionalität des Web Cookies Scanners liegt in seiner Fähigkeit, einen umfassenden Bericht mit detaillierten Angaben zu allen auf einer Website gefundenen Cookies zu erstellen. Dieser Bericht kategorisiert Cookies in verschiedene Typen, z. B. „notwendig“, „Analyse“ und „Marketing“, und stellt Websitebesitzern die Informationen zur Verfügung, die sie benötigen, um fundierte Entscheidungen über die Cookie-Verwaltung und Einwilligung zu treffen.

Legal Compliance: Ein herausragendes Merkmal des Web Cookies Scanners ist sein Fokus darauf, sicherzustellen, dass Websites wichtige Datenschutzgesetze wie DSGVO und CCPA einhalten. Indem es detaillierte Einblicke in die von einer Website verwendeten Cookies bietet, hilft es bei der Erstellung transparenter Datenschutzrichtlinien und Cookie-Zustimmungsmechanismen, die den gesetzlichen Anforderungen entsprechen, und reduziert so das Risiko von Bußgeldern.

Kontinuierliche Gesetzesverfolgung: Im Gegensatz zu vielen anderen Tools verfolgt der Web Cookies Scanner aktiv Änderungen der Datenschutzgesetze und aktualisiert seine Funktionen entsprechend. Dadurch wird sichergestellt, dass die Cookie-Zustimmungsbanner und -Dokumente, mit deren Hilfe es erstellt wird, immer den neuesten rechtlichen Standards entsprechen, was Websitebesitzern, die sich Sorgen um die Einhaltung von Vorschriften machen, Sicherheit gibt.

Benutzerfreundliche Oberfläche: Das Tool ist auf Einfachheit ausgelegt und macht es Websitebesitzern und Entwicklern unabhängig von ihrem technischen Fachwissen zugänglich. Der unkomplizierte Prozess zum Scannen von Cookies und zum Erstellen von Berichten ermöglicht eine einfache Integration in Arbeitsabläufe zur Entwicklung von Datenschutzrichtlinien.

Keine E-Mail-Anforderung: Web Cookies Scanner ist sich der Bedeutung des Datenschutzes bewusst und ermöglicht es Benutzern, ihre Websites zu scannen, ohne E-Mail-Informationen eingeben zu müssen. Diese Funktion ist besonders attraktiv für diejenigen, die bei der Weitergabe persönlicher Informationen im Internet vorsichtig sind, und stellt so eine vertrauensbasierte Beziehung zwischen dem Tool und seinen Benutzern sicher.

17 ImmuniWeb

ImmuniWeb ist ein Cybersicherheitsunternehmen, das sich eine Nische im Bereich der Sicherheit von Web- und Mobilanwendungen geschaffen hat. Es bietet eine umfassende Suite von Diensten, darunter Penetrationstests, Angriffsflächenmanagement und Dark-Web-Überwachung. Die Plattform ist darauf ausgelegt, die mit Anwendungssicherheitstests, -schutz und -konformität verbundenen Kosten zu vereinfachen, zu beschleunigen und zu senken. ImmuniWeb nutzt eine einzigartige Mischung aus künstlicher Intelligenz und menschlichem Fachwissen, um genaue, zuverlässige und effiziente Sicherheitstest- und Überwachungslösungen bereitzustellen. Seine Dienstleistungen sind auf die Bedürfnisse einer Vielzahl von Kunden zugeschnitten, von kleinen bis hin zu großen Unternehmen, und helfen ihnen, ihre Online-Präsenz zu sichern, sensible Daten zu schützen und regulatorische Anforderungen einzuhalten.

Was macht ImmuniWeb?

ImmuniWeb bietet einen ganzheitlichen Ansatz für die Sicherheit von Web- und Mobilanwendungen, indem es automatisierte Tests mit manueller Expertenanalyse kombiniert, um eine umfassende Abdeckung und Genauigkeit zu gewährleisten. Die KI-gesteuerten Tools der Plattform führen kontinuierliche Scans und Überwachungen von Anwendungen und ihrer Infrastruktur durch, um Schwachstellen, Fehlkonfigurationen und potenzielle Sicherheitsverletzungen zu identifizieren. Die Funktionen zur Angriffsflächenverwaltung von ImmuniWeb ermöglichen es Unternehmen, Einblick in ihre externen digitalen Assets zu gewinnen und deren Sicherheitslage zu bewerten. Darüber hinaus bietet die Plattform Dark-Web-Überwachungsdienste, um Datenlecks, gestohlene Zugangsdaten und andere Bedrohungen aus den dunklen Ecken des Internets zu erkennen und darauf aufmerksam zu machen. Durch die nahtlose Integration in bestehende CI/CD-Pipelines stellt ImmuniWeb sicher, dass Sicherheitstests zu einem integralen Bestandteil des Softwareentwicklungslebenszyklus werden und ermöglicht so einen DevSecOps-Ansatz für die Anwendungssicherheit.

Hauptfunktionen von ImmuniWeb

KI-gesteuerte Sicherheitstests: ImmuniWeb nutzt fortschrittliche Algorithmen der künstlichen Intelligenz, um den Prozess der Identifizierung von Schwachstellen in Web- und Mobilanwendungen zu automatisieren. Dieser Ansatz beschleunigt nicht nur den Testprozess, sondern erhöht auch seine Genauigkeit, indem er Fehlalarme minimiert.

Manueller Penetrationstest: Ergänzend zu seinen KI-Fähigkeiten bietet ImmuniWeb manuelle Penetrationstests an, die von erfahrenen Sicherheitsexperten durchgeführt werden. Dadurch wird sichergestellt, dass selbst die komplexesten und verstecktesten Schwachstellen aufgedeckt werden, was eine gründliche Sicherheitsbewertung ermöglicht.

Angriffsflächenmanagement: Die Plattform bietet umfassenden Einblick in die externen digitalen Assets einer Organisation und ermöglicht es ihnen, exponierte Dienste, Anwendungen und Endpunkte effektiv zu identifizieren und zu sichern.

Dark-Web-Überwachung: ImmuniWeb überwacht das Dark Web auf Erwähnungen sensibler Daten einer Organisation, warnt sie vor möglichen Datenschutzverstößen oder dem Missbrauch ihrer Informationen und ermöglicht so zeitnahe Abhilfe- und Schutzmaßnahmen.

Integration mit CI/CD-Pipelines: Die Plattform lässt sich nahtlos in Pipelines für kontinuierliche Integration und kontinuierliche Bereitstellung (CI/CD) integrieren und ermöglicht automatisierte Sicherheitstests innerhalb des Softwareentwicklungslebenszyklus. Dies ermöglicht einen proaktiven Ansatz zur Erkennung und Behebung von Sicherheitsproblemen frühzeitig im Entwicklungsprozess.

Compliance und regulatorische Bereitschaft: ImmuniWeb hilft Unternehmen bei der Einhaltung verschiedener regulatorischer Standards, indem es detaillierte Berichte und umsetzbare Einblicke in ihre Sicherheitslage bereitstellt, wodurch es einfacher wird, Compliance-Anforderungen zu erfüllen und Strafen zu vermeiden.

18 Erkenne

Detectify ist eine automatisierte External Attack Surface Management (EASM)-Lösung, die das Fachwissen einer globalen Gemeinschaft ethischer Hacker nutzt. Es soll Unternehmen dabei helfen, Schwachstellen in ihrer Online-Präsenz zu erkennen und zu beheben. Durch die kontinuierliche Integration der neuesten Sicherheitsforschung in seine Plattform bietet Detectify aktuelle und umsetzbare Erkenntnisse, die es Unternehmen ermöglichen, potenziellen Bedrohungen immer einen Schritt voraus zu sein. Der Dienst basiert auf einer umfangreichen Datenbank bekannter Schwachstellen, die durch Beiträge der Ethical-Hacking-Community ständig erweitert wird.

Was macht Detectify?

Detectify führt gründliche Scans der externen Angriffsfläche einer Organisation durch, um Sicherheitslücken zu erkennen. Es automatisiert den Prozess der Schwachstellenbewertung und stützt sich dabei auf eine umfangreiche Sammlung von Sicherheitsproblemen, die von einem Netzwerk ethischer Hacker identifiziert wurden. Dieser Crowdsourcing-Ansatz stellt sicher, dass die Plattform an der Spitze der Schwachstellenerkennung bleibt und in der Lage ist, ein breites Spektrum an Sicherheitslücken, einschließlich Zero-Day-Schwachstellen, zu identifizieren. Die Plattform von Detectify ist benutzerfreundlich gestaltet und bietet klare Einblicke und Empfehlungen zur effektiven Sicherung von Online-Assets.

Erkennen Sie die wichtigsten Funktionen

Crowdsourcing-Schwachstellendatenbank: Die Schwachstellendatenbank von Detectify wird durch eine Community ethischer Hacker bereichert, die ihre Erkenntnisse beisteuern und so eine umfassende und ständig wachsende Liste potenzieller Sicherheitsprobleme gewährleisten, anhand derer die Plattform überprüft werden kann.

Automatisiertes Scannen: Die Plattform bietet automatisierte Scanfunktionen, die eine regelmäßige und systematische Überprüfung der externen Angriffsfläche einer Organisation ermöglichen, um Schwachstellen zu identifizieren, ohne dass eine ständige manuelle Überwachung erforderlich ist.

Integration mit Entwicklungstools: Detectify lässt sich in gängige Entwicklungs- und Projektmanagement-Tools wie Jira, Slack, Trello, OpsGenie und Splunk integrieren, was die nahtlose Integration in DevOps-Workflows erleichtert und automatisierte Sicherheitstests innerhalb der CI/CD-Pipeline ermöglicht.

Oberflächenüberwachung und Anwendungsscanning: Die Plattform umfasst zwei Hauptprodukte: Oberflächenüberwachung und Anwendungsscan, die jeweils darauf ausgelegt sind, unterschiedliche Aspekte der Sicherheitslage eines Unternehmens zu berücksichtigen. Surface Monitoring kartiert und überwacht die externe Angriffsfläche, während Application Scanning Anwendungen untersucht, um Schwachstellen zu identifizieren.

Compliance-Unterstützung: Detectify unterstützt Unternehmen bei der Bewältigung von Compliance-Herausforderungen und bietet Funktionen, die die Einhaltung verschiedener regulatorischer Anforderungen unterstützen, einschließlich der NIS2-Richtlinie der EU sowie der CER- und DORA-Compliance.

FAQs zum Online-Check der Website-Sicherheit

Was ist Website-Sicherheit online überprüfen?

„Website-Sicherheit online prüfen“ bezieht sich auf den Prozess und die Tools zur Analyse und Bewertung des Sicherheitsstatus einer Website. Dazu gehört die Identifizierung von Schwachstellen und potenziellen Bedrohungen sowie die Sicherstellung, dass die Website vor verschiedenen Formen von Cyberangriffen wie Malware, Hacking und Datenschutzverletzungen geschützt ist. Ziel ist es, die Datenintegrität, Vertraulichkeit und Verfügbarkeit der Website zu schützen und so ein sicheres Erlebnis sowohl für die Website-Eigentümer als auch für ihre Benutzer zu gewährleisten. Dieser Prozess kann automatisierte Scans auf bekannte Schwachstellen, manuelle Tests auf Sicherheitslücken und die Implementierung von Sicherheitsmaßnahmen wie Firewalls, Verschlüsselung und sicheren Codierungspraktiken umfassen.

Wie kann ich sicherstellen, dass meine Website sicher ist?

Um die Sicherheit Ihrer Website zu gewährleisten, ist ein mehrstufiger Ansatz erforderlich, der sowohl präventive Maßnahmen als auch eine laufende Überwachung umfasst. Stellen Sie zunächst sicher, dass Ihre Website auf einem sicheren Server gehostet wird, der regelmäßig aktualisiert und gegen bekannte Schwachstellen gepatcht wird. Implementieren Sie starke Zugriffskontrollen, einschließlich sicherer Passwörter und Multi-Faktor-Authentifizierung, um sich vor unbefugtem Zugriff zu schützen. Verwenden Sie die SSL-Verschlüsselung (Secure Sockets Layer), um Daten während der Übertragung zu schützen. Scannen Sie Ihre Website regelmäßig mit seriösen Online-Sicherheitstools auf Schwachstellen und beheben Sie alle erkannten Probleme umgehend. Informieren Sie sich und alle Website-Administratoren außerdem über die neuesten Cybersicherheitsbedrohungen und Best Practices. Es ist außerdem wichtig, einen Reaktionsplan für potenzielle Sicherheitsvorfälle zu haben, einschließlich regelmäßiger Backups Ihrer Website-Daten, um eine Wiederherstellung im Falle eines Verstoßes zu ermöglichen.

Was sind die häufigsten Bedrohungen für die Website-Sicherheit?

Zu den häufigsten Bedrohungen für die Website-Sicherheit gehören Malware, die dazu verwendet werden kann, Daten zu stehlen oder die Kontrolle über Ihre Website zu übernehmen, Phishing-Angriffe, die Benutzer dazu verleiten, vertrauliche Informationen anzugeben, und DDoS-Angriffe (Distributed Denial of Service), die Ihre Website mit Datenverkehr überhäufen es unzugänglich ist, und SQL-Injection, bei der Angreifer die Datenbank Ihrer Website durch Schwachstellen im Code Ihrer Website manipulieren. Cross-Site Scripting (XSS)-Angriffe, bei denen Angreifer bösartige Skripte in Ihre Webseiten einschleusen, können ebenso eine erhebliche Bedrohung darstellen wie Sicherheitsfehlkonfigurationen, schwache Passwörter und veraltete Software. Der Schutz vor diesen Bedrohungen erfordert eine umfassende Sicherheitsstrategie, die regelmäßige Updates, strenge Zugriffskontrollen und eine sorgfältige Überwachung umfasst.

Wie führe ich eine Sicherheitsüberprüfung meiner Website durch?

Die Durchführung einer Sicherheitsüberprüfung Ihrer Website umfasst mehrere Schritte. Verwenden Sie zunächst automatisierte Tools, um Ihre Website auf bekannte Schwachstellen zu scannen. Diese Tools können Probleme wie veraltete Software, unsichere Konfigurationen und bekannte Sicherheitslücken in Webanwendungen identifizieren. Erwägen Sie als Nächstes die Durchführung von Penetrationstests, bei denen Cybersicherheitsexperten versuchen, Schwachstellen auf Ihrer Website auf kontrollierte Weise auszunutzen, um Sicherheitslücken zu identifizieren. Überprüfen Sie den Code Ihrer Website auf Best Practices für die Sicherheit, insbesondere wenn Sie über individuell entwickelte Anwendungen verfügen. Stellen Sie sicher, dass Ihre Website HTTPS verwendet, um die zwischen dem Server und dem Client übertragenen Daten zu verschlüsseln. Überprüfen Sie schließlich die Zugriffsprotokolle regelmäßig auf ungewöhnliche Aktivitäten, die auf eine Sicherheitsverletzung hinweisen könnten, und bleiben Sie über die neuesten Cybersicherheitsbedrohungen und -trends informiert, um Ihre Sicherheitsmaßnahmen entsprechend anzupassen.

Zusammenfassung